הגנה על נתונים רגישים ונכסים קריטיים מתחילה ביצירת גישה מאובטחת אליהם.

ארגונים רבים עושים זאת באמצעות הגנה על השרתים המרוחקים והמערכות הארגוניות שלהם בעזרת מפתחות SSH. עם זאת, גם מפתחות SSH עלולים להיפגע ולהיות מנוצלים על ידי גורמים זדוניים.

במאמר זה, נסקור את תפקידם של מפתחות SSH בתהליכי אימות מאובטחים, נדון ביתרונות של ניהול יעיל של מפתחות SSH, ונציג שש שיטות פרקטיות לאבטחת המפתחות הדיגיטליים שלך.

יסודות ניהול מפתחות SSH

מהו ניהול מפתחות SSH?

אימות באמצעות מפתח SSH (Secure Shell) הוא שיטה מאובטחת ונוחה לחיבור בין מחשבים דרך האינטרנט. פתרון זה מאפשר לעובדים—ובעיקר למנהלי מערכות—לגשת מרחוק לשרתים, מחשבים ורשתות ארגוניות, ללא צורך בהקלדת שם משתמש וסיסמה בכל כניסה.

באמצעות SSH, משתמשים מורשים יכולים לנהל יישומים, לבצע פקודות ולהעביר קבצים בין מחשבים בצורה מהירה ומאובטחת. טכנולוגיה זו משמשת ארגונים ישראליים במגוון תחומים, כולל מוסדות פיננסיים, גופי ממשל, חברות הייטק, ועסקים המחזיקים בתשתיות קריטיות, שם אבטחת מידע היא בראש סדר העדיפויות.

יתרונות השימוש באימות באמצעות מפתח SSH

ארגונים רבים נהנים מהשימוש באימות מפתח SSH, שכן הוא מספק אבטחת גישה לשרתים תוך הצפנת התעבורה העוברת בין הלקוח לשרת. שיטה זו מפחיתה את הסיכון לפריצות, מגנה מפני התקפות מסוג man-in-the-middle ומשמשת כחלק בלתי נפרד מהגנת סייבר בארגונים טכנולוגיים, פיננסיים וממשלתיים בישראל.

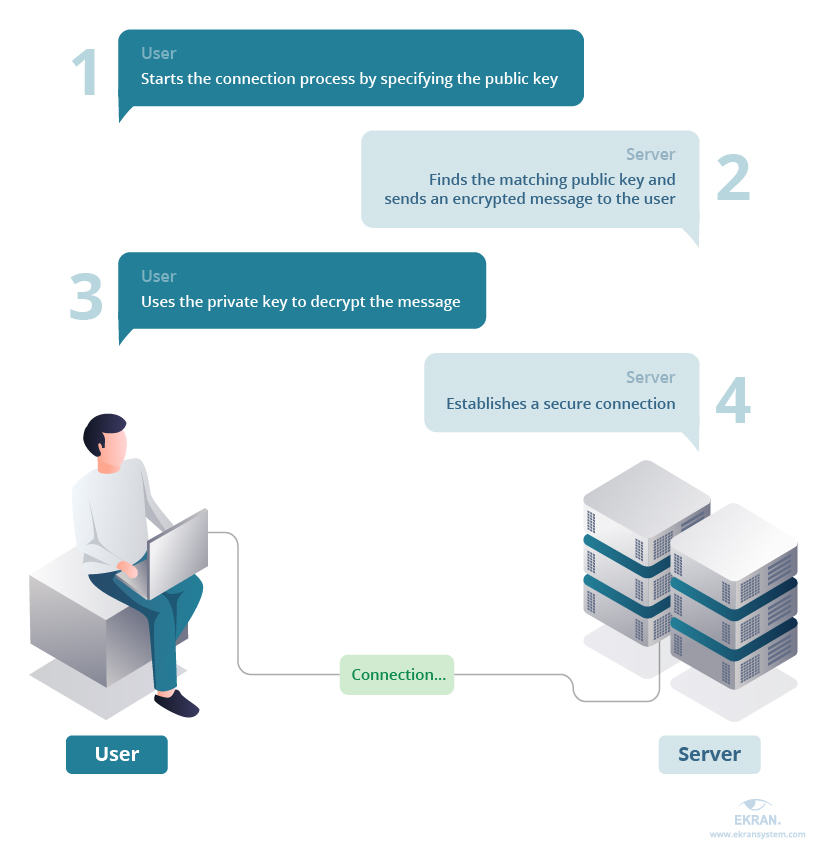

כדי להתחבר למכשיר מרוחק באמצעות SSH, המשתמשים נדרשים ליצור זוג מפתחות דיגיטליים:

- מפתח ציבורי – ניתן לשתף עם אחרים ומשמש לאימות הגישה.

- מפתח פרטי (או "זהות") – חייב להישמר בסוד ולהיות נגיש אך ורק למשתמש המורשה.

שמירה נכונה של המפתח הפרטי חיונית למניעת גישה לא מורשית ולשמירה על אבטחת המידע הארגוני.

תהליך אימות SSH – תצוגה פשוטה

כדי להבטיח הגנה מיטבית על מפתחות SSH, יש ליישם ניהול מפתחות SSH – שילוב של שיטות עבודה מומלצות, מדיניות וכלים שנועדו להבטיח שימוש מאובטח במפתחות SSH בתוך הארגון.

ניהול נכון של מפתחות SSH משפר משמעותית את אבטחת הסייבר הארגונית, בכך שהוא מסייע להגן על רשתות ומערכות מפני איומים חיצוניים ופנימיים. בנוסף, הוא תומך בעמידה בתקני אבטחת מידע, חוקים ורגולציות רלוונטיות, במיוחד בארגונים ישראליים הפועלים בתחומי פיננסים, ממשל, טכנולוגיה ותשתיות קריטיות.

המרכיבים המרכזיים של ניהול מפתחות SSH

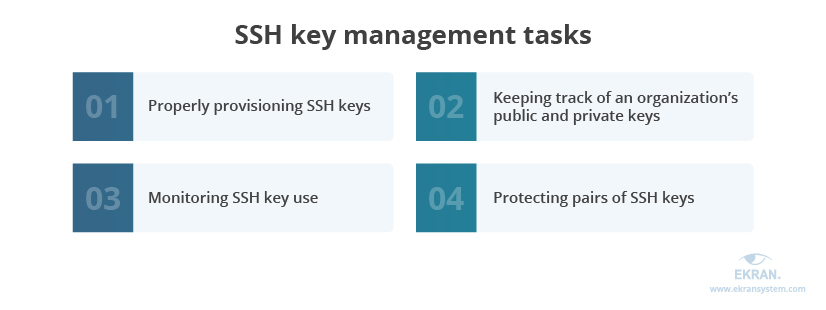

בבסיסו, ניהול מפתחות SSH כולל ארבעה היבטים עיקריים:

✔ הקצאה נכונה של מפתחות SSH – הבטחת יצירה והפצה מאובטחת של מפתחות חדשים.

✔ מעקב אחר המפתחות הציבוריים והפרטיים של הארגון – שמירה על נראות ושליטה על כל המפתחות הפעילים.

✔ ניטור שימוש במפתח SSH – זיהוי שימוש חריג או בלתי מורשה.

✔ הגנה על זוגות מפתחות SSH – מניעת גישה לא מורשית למפתחות הפרטיים ושמירה על תהליכי הצפנה מאובטחים.

באמצעות מדיניות ניהול ברורה ויישום כלים מתאימים, ניתן למנוע פריצות, להגן על נתונים רגישים ולצמצם את סיכוני האבטחה בארגון.

כיצד להגן על מפתחות SSH מפני גורמים לא מורשים?

כדי להבטיח אבטחה מיטבית, מנהלי מערכות מיישמים שיטות מתקדמות ליצירה, אחסון, שימוש, סיבוב, ביטול וסיום של מפתחות SSH. כל זאת במטרה למנוע גישה בלתי מורשית ולצמצם את הסיכונים מפני פושעי סייבר ואיומים פנימיים.

החשיבות של ניהול מפתחות SSH יעיל

מה עלול לקרות אם לא תשלוט במפתחות הדיגיטליים שלך?

מפתחות SSH מעניקים גישה ישירה למשאבים קריטיים ולמידע רגיש בארגון. אם לא תנהל אותם כראוי, הם עלולים ליפול לידיים הלא נכונות ולשמש תוקפים למעקף מנגנוני אבטחה.

בנוסף, חוקים, תקנות ותקנים מחייבים כגון HIPAA, GDPR ו-PCI DSS כוללים דרישות מחמירות לניהול סודות דיגיטליים, כאשר מפתחות SSH נחשבים לחלק בלתי נפרד מהם.

ללא שליטה מרכזית על מפתחות SSH, לא תוכל לדעת:

🔹 כמה צמדי מפתחות SSH פעילים ברשת הארגונית שלך.

🔹 מי משתמש בהם ולשם מה.

🔹 כיצד הם מאוחסנים ומנוהלים – ומהי רמת החשיפה שלהם.

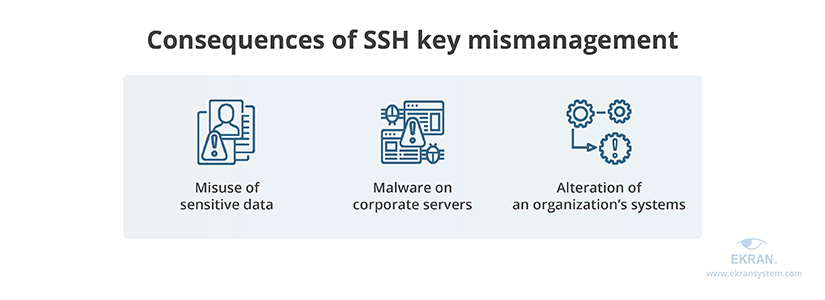

ניהול שגוי של מפתחות SSH עלול להוביל לסיכוני אבטחת סייבר משמעותיים, כולל פריצות למידע רגיש, מתקפות סייבר מתוחכמות, ואובדן שליטה על גישה למשאבי הארגון.

💡 ניהול נכון של מפתחות SSH הוא קריטי לשמירה על אבטחת המידע הארגוני ולמניעת חדירות זדוניות!

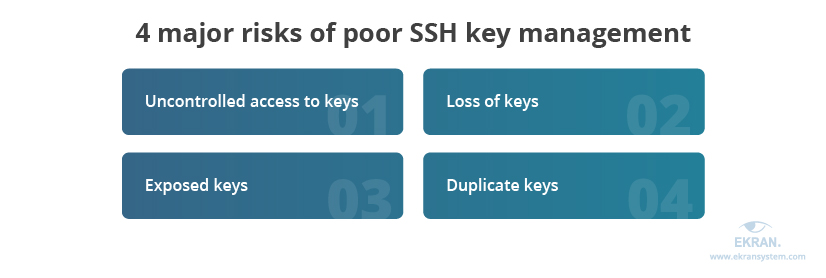

סיכונים בניהול לקוי של מפתחות SSH

1. גישה בלתי מבוקרת למפתחות

כאשר אין פיקוח הדוק על מפתחות SSH, גורמים זדוניים יכולים לנצל מפתחות לא מוגנים כדי לקבל גישה לחשבונות קריטיים. תרחישים אפשריים כוללים:

🔹 יצירת מפתחות אחוריים על ידי עובדים זדוניים – אם משתמשים יכולים ליצור מפתחות SSH באופן עצמאי ללא בקרה, עובד פנימי עלול לייצר מפתח "דלת אחורית" ולהשאיר לעצמו גישה גם לאחר סיום העסקתו.

🔹 גישה בלתי מורשית של עובדים לשעבר – ללא מעקב אחר מפתחות SSH והחלפתם (סיבוב מפתחות), עובדים שפוטרו או עזבו את החברה עלולים להמשיך ולגשת לנתונים רגישים גם לאחר עזיבתם.

2. אובדן מפתחות

מפתחות SSH הם סטטיים – אין להם תאריך תפוגה מובנה. לכן, ללא תהליכי ניטור וניהול מתאימים, ייתכן שיישארו בארגון מפתחות לגיטימיים שאבדו או נשכחו.

🔹 מפתחות יתומים – מפתחות שהמיקום של המפתח הציבורי או הפרטי התואם שלהם אינו ידוע ואינם נמצאים בשימוש פעיל. ככל שמפתח כזה קיים זמן רב יותר, כך קשה יותר לזהות את מטרתו ולהחליפו במפתח חדש.

🔹 אובדן גישה לשרתים – אם אין מדיניות ניהול מסודרת, ייתכן מצב שבו ארגון מאבד את השליטה על מפתחות SSH, במיוחד במהלך תיקונים, שדרוגים או התקנות מחדש של שרתים.

3. חשיפת מפתחות SSH

ללא מדיניות ברורה לניהול מפתחות SSH, קיים סיכון מתמיד לחשיפתם. חשיפה זו עלולה להתרחש בדרכים הבאות:

🔹 מפתחות המוטמעים בקוד או בסקריפטים – מנהלי מערכת עשויים בטעות להכניס מפתחות SSH ישירות לקוד או לקבצי סקריפטים, מה שהופך את המפתחות לפגיעים בפני תוקפים.

🔹 שיתוף לא מאובטח של מפתחות SSH – עובדים עלולים להעביר מפתחות SSH דרך אימיילים, הודעות במסנג'רים או מערכות שיתוף קבצים שאינן מוצפנות, מה שמעלה את הסיכון ליירוט המפתחות בידי תוקפים.

4. שכפול מפתחות

ללא מדיניות קפדנית ליצירת מפתחות SSH, מנהלי מערכת עלולים לשכפל מפתחות כדי לאפשר שיתוף גישה בין משתמשים שונים.

🔹 מפתחות כפולים בעלי טביעת אצבע זהה – שימוש באותו מפתח עבור מספר משתמשים מקשה על סיבוב או ביטול של מפתח אחד מבלי לשבור גישה למערכות אחרות.

🔹 הגברת סיכון למתקפות פנימיות – ככל שמפתח SSH משוכפל ונמצא בידי יותר גורמים, כך עולה הסיכוי שמישהו ינצל אותו לרעה, בין אם בכוונה או מתוך רשלנות.

כיצד לשפר את ניהול מפתחות SSH ולמנוע פרצות אבטחה

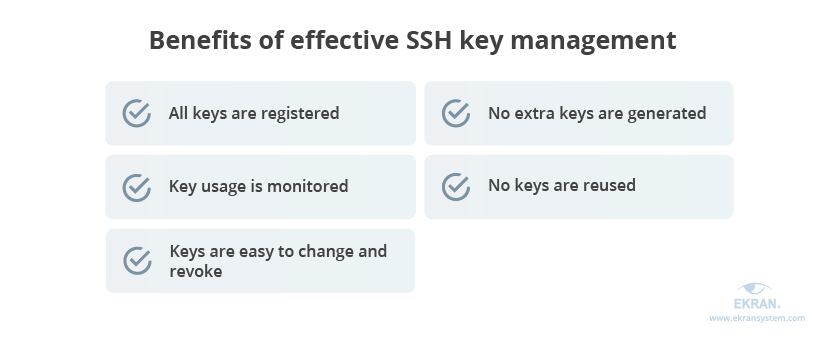

כדי להימנע מסיכוני סייבר הקשורים למפתחות SSH, יש ליישם מדיניות ניהול מפתחות מתקדמת ומאובטחת. פעולה זו תסייע לך:

✔ לנהל ולתעד את כל מפתחות SSH הקיימים – לוודא שכל מפתח שנוצר מתועד ומנוהל בהתאם למדיניות אבטחה מוגדרת.

✔ למנוע יצירת מפתחות בלתי מבוקרת – להבטיח שמפתחות חדשים נוצרים רק מסיבות חוקיות ובפיקוח מתאים.

✔ לעקוב אחר השימוש במפתחות – לדעת מי משתמש במפתחות SSH, מתי ולשם איזו מטרה.

✔ למנוע שימוש חוזר של מפתחות בין מערכות ומשתמשים – לכל משתמש ולכל מערכת יהיו מפתחות ייחודיים משלהם, מה שמונע ניצול חוזר של מפתחות חשופים.

✔ לבצע שלילה או סיבוב של מפתחות לפי הצורך – לשנות, להשבית או לבטל גישה למפתחות SSH באופן מיידי כאשר משתמש עוזב את הארגון או כאשר מתגלים איומים פוטנציאליים.

ניהול נכון של מפתחות SSH אינו רק שיפור אבטחת המידע – הוא מונע מתקפות סייבר ומבטיח ציות לרגולציות מחמירות!

אבל איך בדיוק אתה יכול לבנות אסטרטגיית ניהול מפתח SSH יעילה? בסעיף הבא, אנו מציעים שש שיטות עבודה מומלצות שיכולות לעזור לך להשיג מטרה זו.

6 שיטות עבודה מומלצות לניהול מפתחות SSH

בניית אסטרטגיית אבטחת מפתחות SSH היא צעד חיוני להשגת שליטה על יצירה, שימוש וניהול המפתחות בארגון. עם זאת, תהליך זה עשוי להיות מאתגר ללא הכוונה ברורה.

כדי לעזור לך להתחיל, ריכזנו שש שיטות עבודה מומלצות לניהול יעיל של מפתחות SSH.

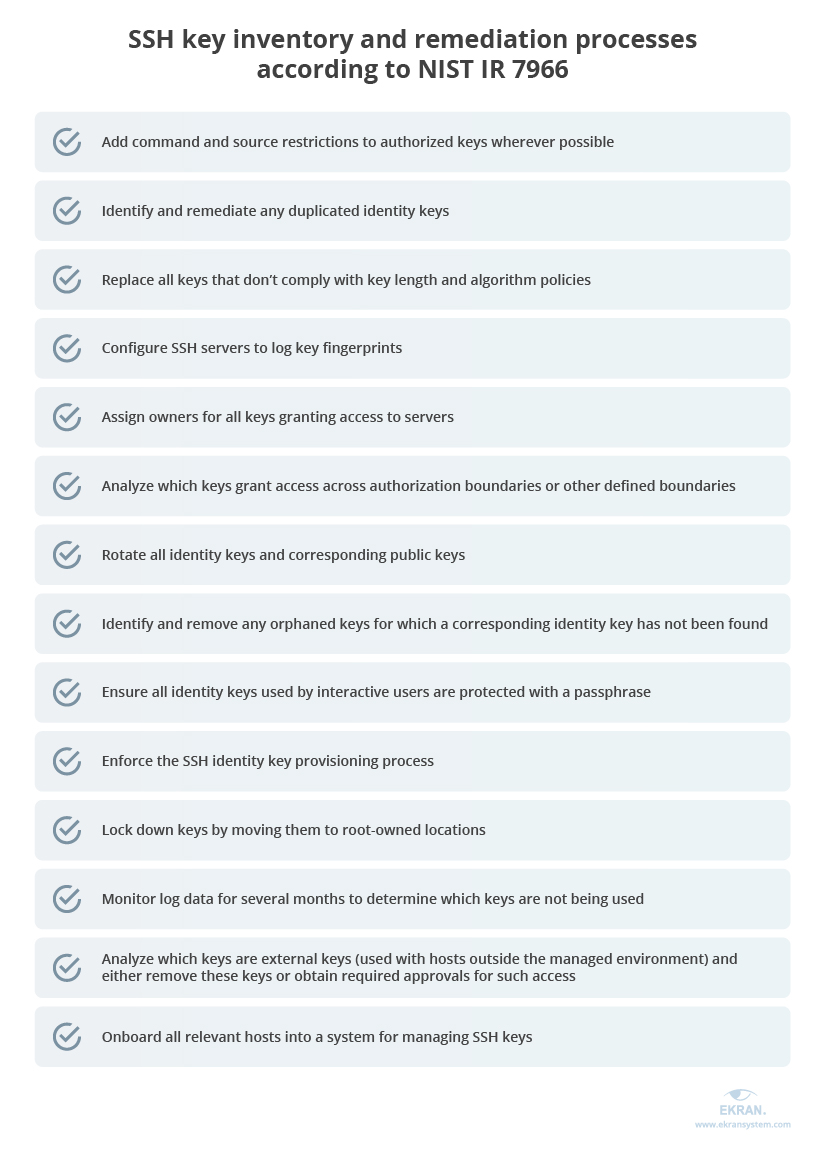

1. איתור ומיפוי כל מפתחות SSH בארגון

🔹 לא ניתן להגן על מפתחות SSH שאינך מודע לקיומם – לכן הצעד הראשון הוא זיהוי כל המפתחות הקיימים בארגון ושיוכם למשתמשים ולשרתים הרלוונטיים.

לשם כך, ניתן להשתמש בכלים לניהול מפתחות דיגיטליים, המאפשרים:

✔ גילוי כל המפתחות הפעילים בתשתית ה-IT שלך.

✔ מיפוי חיבורי SSH – איזה מפתח מעניק גישה לאילו מערכות.

✔ איתור פגיעויות כמו מפתחות כפולים או יתומים (מפתחות ללא בעלים ידועים).

✔ ניטור מי משתמש באילו מפתחות ולשם מה.

לאחר מיפוי המפתחות, הקפד לבצע את הצעדים הבאים:

א. יצירת מאגר מרכזי המכיל את כל מפתחות SSH הקיימים.

ב. שיוך כל מפתח למשתמש ולשרתים הרלוונטיים.

ג. מחיקת מפתחות ישנים, בלתי נחוצים או בלתי מנוטרים.

ד. העברת המפתחות לאחסון מרכזי ומאובטח המוגן על ידי בקרות גישה חזקות.

🔹 על פי הנחיות NIST IR 7966, ניהול נכון של מפתחות SSH כולל תהליכי מלאי, תיקון וסיבוב מפתחות, אשר מסייעים במניעת פרצות אבטחה.

2. יישום עקרון ה-"Least Privilege" (הזכות המינימלית ביותר)

למשתמשים צריכה להיות גישה רק למשאבים שהם זקוקים להם לצורך עבודתם.

🔹 יש להגדיר מפתחות SSH ייחודיים לכל משתמש, המאפשרים גישה רק למערכות הנדרשות לו.

🔹 בעת מעבר עובדים בין תפקידים, יש לעדכן את זכויות הגישה ולוודא שהמפתחות הקודמים אינם מאפשרים גישה לא מורשית.

🔹 הימנע משימוש בחשבונות משותפים, שכן הם מקשים על ניטור המשתמשים בכל מפתח.

3. הסרת מפתחות SSH מקודדים ומפתחות ישנים

מפתחות SSH משובצים בקוד או בסקריפטים יוצרים פרצות אבטחה שמקלות על תוקפים לנצל אותם.

🔹 סרוק את הקוד לאיתור מפתחות SSH משובצים והעבר אותם לניהול מרכזי ומאובטח.

🔹 מחק מפתחות יתומים ומפתחות ישנים שאינם בשימוש.

🔹 חסום גישה לשרתים עבור חשבונות של עובדים שעזבו את הארגון.

🔹 עקוב אחר כל המפתחות שנוצרו וצמצם שכפולים.

4. סיבוב (Rotation) תקופתי של מפתחות SSH

🔹 מכיוון שמפתחות SSH הם סטטיים, יש לסובב אותם באופן קבוע כדי להפחית את הסיכון שהם ייחשפו.

🔹 סיבוב מפתחות כולל החלפת המפתח הפרטי במפתח חדש ועדכון המפתחות הציבוריים בהתאם.

🔹 בעת סיבוב מפתחות חיצוניים (למשל, לשירותי ענן), יש להודיע לצד השני מראש כדי למנוע אובדן גישה.

🔹 יש לוודא שסיבוב המפתחות מתבצע אוטומטית ככל האפשר כדי למנוע טעויות אנוש.

5. קביעת מדיניות ברורה לניהול מפתחות SSH

מדיניות ניהול מפתחות SSH חייבת לקבוע סטנדרטים אחידים לכלל הסביבות בארגון.

🔹 המדיניות צריכה לכלול תשובות לשאלות הבאות:

✔ מי רשאי ליצור מפתחות SSH ובאיזה מקרים?

✔ מהו תהליך בקשת מפתח חדש?

✔ כיצד יש לאחסן מפתחות פרטיים?

✔ באיזו תדירות יש לסובב מפתחות SSH?

✔ מה קורה למפתחות כאשר עובד עוזב או עובר תפקיד?

🔹 יש לוודא כי כל מנהלי המערכת, צוותי אבטחת המידע ובעלי היישומים מכירים את המדיניות ומיישמים אותה בפועל.

6. ניטור וביקורת שוטפת על השימוש במפתחות SSH

🔹 מעקב רציף אחר שימוש במפתחות יסייע בזיהוי גישה בלתי מורשית או חריגה ממדיניות האבטחה.

🔹 הגדרת התראות לזיהוי מפתחות לא מורשים.

🔹 אוטומציה לתיקון בעיות – מחיקת מפתחות ישנים, תיקון שגיאות אבטחה וביטול שינויים מקריים.

🔹 מעקב אחר שימוש במפתחות וזיהוי מפתחות שאינם בשימוש כדי להסירם.

🔹 וידוא תאימות לרגולציות כגון HIPAA, GDPR, PCI DSS ו-SWIFT CSP כדי להימנע מחשיפה משפטית.

ניהול סודות עם Syteca

🔹 עם פתרון ניהול הגישה הפריבילגית (PAM) של Syteca, תוכל לנהל ולאבטח מפתחות SSH, סיסמאות וסודות דיגיטליים בצורה אוטומטית ומאובטחת.

✅ יכולות ניהול סודות כוללות:

✔ ניהול סיסמאות מנהל מקומיות של Windows

✔ שליטה על סודות Windows Active Directory

✔ ניהול מפתחות SSH ו-Telnet בסביבות UNIX

✔ ניטור, בקרה ורוטצייה אוטומטית של מפתחות SSH

🔹 Syteca מאפשרת לך לנטר, לבקר לעשות רוטצייה למפתחות SSH על בסיס קבוע, תוך שילוב של בקרת גישה, מעקב אחר פעילות משתמשים וביקורת אבטחתית מקיפה.

מסקנה

ככל שקיימים יותר מפתחות SSH שאינם מנוהלים כראוי, כך עולה הסיכון לגניבת זהויות, מתקפות סייבר וניצול לרעה של גישה פריבילגית.

כדי למנוע זאת, יש:

🔹 למפות ולנהל את כל המפתחות הקיימים בארגון.

🔹 לנסח וליישם מדיניות ברורה לניהול מפתחות.

🔹 לנטר ולהגיב לכל פעילות חריגה.

🔹 לוודא עמידה ברגולציות ואבטחת מידע.