כדי להבטיח הגנה נאותה על הנתונים הקריטיים שלהם, ארגונים שמים לב לתהליכים שבהם הם משתמשים לניהול זהויות, הרשאות וסודות. תהליכים אלה המכונים ביחד ניהול סודות, מספקים לארגונים יכולות לניהול סיסמאות, מפתחות הצפנה, מפתחות API וסוגים אחרים של סודות בצורה מרוכזת ומאובטחת.

במאמר זה, אנו מספרים לכם על סוגי סודות נפוצים ועל תפקידו של ניהול סודות באבטחת הסייבר של ארגון. אנו מכסים גם אתגרים נפוצים של ניהול סודות ומספקים המלצות מועילות לשיפור השגרה של הסודות והסיסמאות שלך.

ניהול הסודות חיוני לאבטחת מידע

ניהול לקוי של סודות מוביל לאירועי אבטחת סייבר.

לפי Gartner , עד 2021, יותר ממחצית מהארגונים המשתמשים ב-DevOps ישתמשו בשירותים ופתרונות לניהול סודות מבוססי PAM. זו תחזית מבטיחה, בהתחשב בכך שכיום רק כ-10% מהארגונים משתמשים בפתרונות ניהול סודות. יחד עם זאת, ניהול סודות הוא חיוני עבור כל הארגונים, בין אם הם משתמשים ב-DevOps או לא, מכיוון שכל הארגונים משתמשים בסודות דיגיטליים במידה מסוימת.

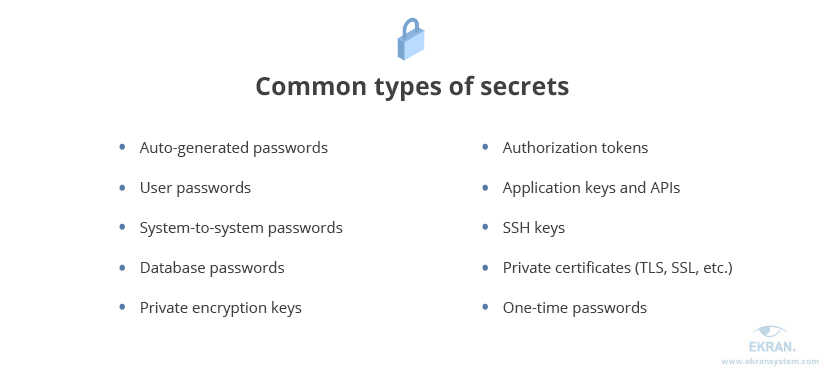

בואו נתחיל בלהבהיר מהו סוד מנקודת מבט של אבטחת סייבר. הסודות הם אישורים דיגיטליים: סיסמאות, ממשקי API, מפתחות הצפנה, מפתחות SSH, אסימונים וכן הלאה. הם משמשים לניהול הרשאות גישה הן ברמת האינטראקציה בין אדם ליישום והן ברמת יישום ליישום.

סודות מספקים למשתמשים ולאפליקציות גישה לנתונים, מערכות ושירותים רגישים. זו הסיבה שכל כך חשוב לשמור סודות מאובטחים הן במעבר והן במנוחה – ולכן, לנהל אותם כראוי.

אז מהו ניהול סודות?

ניהול סודות הוא תהליך של ניהול מאובטח ויעיל של יצירה, סיבוב, ביטול ואחסון של אישורים דיגיטליים. במובן מסוים, ניתן לראות בניהול סודות גרסה משופרת של ניהול סיסמאות . בעוד שהיקף האישורים המנוהלים גדול יותר, המטרה זהה – להגן על נכסים קריטיים מפני גישה לא מורשית.

עם מדיניות ניהול סודות מחושבת היטב, ארגונים יכולים למנוע בעיות אבטחת סייבר שונות, כולל גישה לא מורשית לנתונים ומערכות קריטיות, אובדן נתונים ופרצות נתונים.

באופן כללי, ניהול סודות עוזר להבטיח אבטחה בשלוש רמות:

- אבטחת תשתית – הגן על חשבונות משתמשים ואפליקציות, התקנים ורכיבי רשת אחרים מפני חדירות.

- אבטחה במחשוב ענן</span > שירותים – הגבל ונהל גישה לחשבונות ענן ולשירותים חשובים מבוססי ענן.

- אבטחת נתונים – הגן על מערכות קריטיות, אחסון, מסדי נתונים ומשאבים אחרים מפני פגיעה בנתונים.

בנוסף, ניהול וביקורת סודות – במיוחד סיסמאות, כאחד מסוגי הסודות הנפוצים ביותר – הוא בין שיטות עבודה מומלצות לאבטחת סייבר ודרישות של תקנים ופעולות כמו NIST, FIPS, וHIPAA.

אתגרי ניהול סודות ואנטי-דפוסים

לפעמים קשה לשמור סוד.

בואו נסתכל על האתגרים המרכזיים של ניהול סודות. הקושי הגדול ביותר בניהול אישורים דיגיטליים הוא הצורך להבטיח הגנה מלאה בכל שלב במחזור החיים של סוד, מיצירה ועד מחיקה.

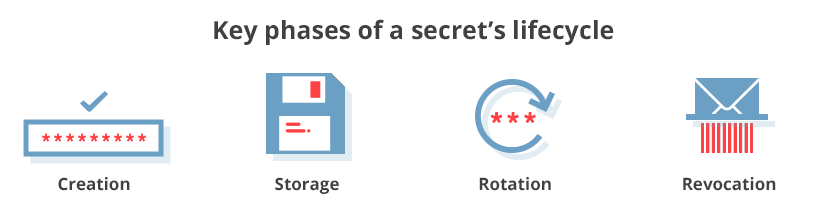

ישנם ארבעה שלבים עיקריים שסיסמה או סוד אחר יכולים לעבור:

- יצירה – ניתן ליצור סודות באופן ידני על ידי משתמש (סיסמה לחשבון אישי) או ליצור באופן אוטומטי (מפתח הצפנה לפענוח מסד נתונים מוגן).</ לי>

- אחסון – ניתן לאחסן סודות במרכז או בנפרד, באמצעות פתרונות ייעודיים (כלי ניהול סודות מבוסס PAM או מנהל סיסמאות) או גישות נפוצות (בקובץ טקסט, ב- דיסק משותף וכו').

- רוטציה – ניתן לשנות או לאפס סודות לפי לוח זמנים, ובכך לשפר את ההגנה הכוללת על תשתית הארגון. סיבוב סודות הוא אחת הדרישות המרכזיות של תקנות ותקנים רבים, כולל NIST ו-PCI DSS.

- ביטול – ניתן לבטל סודות במקרה של אירוע אבטחת סייבר. הודות לאמצעי זה, ארגונים יכולים למנוע או להגביל את ההשלכות השליליות של אירוע ולוודא שתוקפים אינם יכולים להשתמש באישורים שנפגעו כדי לגשת למשאבים, למערכות, לנקודות הקצה או ליישומים הקריטיים של הארגון שלך.

בכל אחד מהשלבים הללו, יש להגן על סודות מפני גישה בלתי מורשית, התערבות ומניפולציה. עם זאת, ארגונים רבים מתקשים לבנות מערכת יעילה לניהול סיסמאות.

הנה כמה מהבעיות הנפוצות ביותר בניהול סודות:

חוסר נראות. עם מספר משתנה כל הזמן של מערכות, משאבים, חשבונות ויישומים, המספר והמיקומים של הסודות משתנים גם כן. ללא נראות ברורה, ארגון לא יוכל לנהל סודות בצורה יעילה ומאובטחת. בנוסף, פערי נראות יכולים ליצור אתגרים נוספים עבור ביקורת.

מדיניות ניהול ללא סודות. קביעת כללים ברורים במדיניות אבטחה מקלה על השליטה בשלבים שונים של מחזור החיים של סוד ומסייעת לארגונים לעמוד בדרישות תקנות האבטחה. עם זאת, לארגונים רבים אין מדיניות כזו או שאינם פועלים לפיה כראוי.

ניהול ידני. על פי סקר שנערך על ידי Centrify, 52% מהארגונים אינם משתמשים בכספות סיסמאות או בכל כלי או מערכות ייעודיים אחרים לניהול סודות כדי לנהל את האישורים הדיגיטליים שלהם. זה מאט את תהליך הניהול ויכול להפוך את האחסון והשידור של מפתחות לפחות מאובטחים.

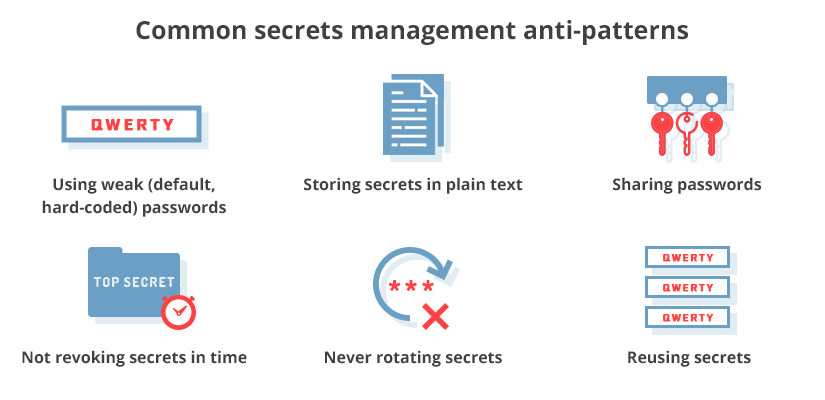

בנוסף, לארגונים רבים עדיין יש אנטי-דפוס אחד או יותר בשגרת ניהול הסיסמאות שלהם. להלן ששת הנפוצים ביותר:

בואו נסתכל מקרוב על כל אחת מהדפוסים הללו.

1. סיסמאות חלשות. כדי להקל על עצמם, אנשים נוטים להשתמש בסיסמאות ברירת מחדל לחשבונות, סודות יישומים משובצים ומקודדים, וסיסמאות חלשות שקל לזכור. שלושת השיטות הרעות הללו מהוות את אחד החטאים הגדולים ביותר לניהול סיסמאות.

בדרך כלל, ככל שקל יותר לזכור סיסמה, כך קל יותר לפצח אותה. עם זאת, אנשים עדיין משתמשים בסיסמאות כמו "סיסמה", "אדמין" ו-"123123."

באשר לסיסמאות משובצות ומקודדות קשה, האקרים יכולים להשיג אותן בקלות בעזרת כלי סריקה, ניחושים או ביצוע התקפת כוח גס.

2. אחסון סודות בטקסט רגיל. האם אי פעם ראית צוות או מחלקה המשתמשים בקובץ טקסט משותף המכיל את כל הסיסמאות למשאבים קריטיים? או לשלוח אחד לשני מיילים והודעות עם הסודות הדרושים לגישה ליישומים, משאבים או שירותים ספציפיים? למרות שזה נוהג די נפוץ, אחסון ושידור סודות בטקסט רגיל יוצר סיכוני אבטחה מרובים.

אחסון סודות בטקסט רגיל מקל על התוקף להיכנס למערכת היעד. הדבר היחיד שהם צריכים לעשות הוא להשיג קובץ, אימייל או הודעת טקסט.

3. שיתוף סיסמאות. יש שני צדדים לבעיה של שיתוף סיסמאות. מצד אחד, ארגונים רבים משתמשים בחשבונות משותפים לניהול המערכות שלהם או לעבודה עם שירותי ענן ויישומי אינטרנט. נקודת התורפה העיקרית כאן היא שכדי לגשת למשאב או יישום ספציפי, מספר אנשים משתמשים באותם אישורים. אז במקרה של אירוע אבטחה, אתה אף פעם לא יודע מי עשה מה תחת חשבון כזה.

בצד השני, חלק מהעובדים עשויים לחלוק אישורים לחשבונות האישיים שלהם עם עמיתים או אפילו זרים מבלי להקדיש לכך מחשבה שנייה. אישורים אלה יכולים לשמש מקורבים זדוניים ופולשים כדי להשיג בחשאי נתונים רגישים של ארגון.

4. ללא ביטול סודות. היכולת לשלול אישורי משתמש היא אחד מחשובי NIST דרישות. שלילת סודות צריכה להיות תגובה סטנדרטית להתפטרות של עובד, לפקיעת הסכם עם ספק צד שלישי, ניסיונות אישור כושלים וכו'. אך למרבה הצער, לא כל הארגונים פועלים לפי נוהל זה בשגרת ניהול הסודות שלהם.

5. ללא רוטציית סודות. תקני אבטחה רבים דורשים שינוי סיסמאות לפי לוח זמנים. תאימות PCI, עבור לדוגמה, מחייב שינוי סיסמאות משתמש לפחות פעם ב-90 יום. אותה המלצה חלה על מפתחות יישומים וסוגים אחרים של סודות.

עם זאת, לא כל הארגונים מעבירים סודות באופן קבוע, מה שמגביר את הסיכון לפשרה שלהם.

6. שימוש חוזר בסודות. שימוש באותו סוד עבור חשבונות, שירותים או יישומים שונים הוא מנהג רע נפוץ. עובדים עושים זאת לעתים קרובות כדי לחסוך זמן ולהימנע מהטרחה בצורך לזכור סודות מרובים. עם זאת, אם סוד שנעשה בו שימוש חוזר ייפגע, כל החשבונות והמשאבים שבהם הוא שימש יהיו בסיכון.

כפי שאתה יכול לראות, הבטחת האבטחה והניהול האפקטיבי של סודות בתוך ארגון אינה כל כך קלה. עם זאת, יש לנו מספר המלצות שיכולות לעזור לך להתמודד עם משימה זו. בסעיף הבא, נדון בשלוש שיטות עבודה מומלצות לניהול סודות.

3 שיטות עבודה מומלצות לניהול סודות

תגיד לא לתבניות נגד דפוסים מאיימים.

כדי למזער את הסיכון שמידע רגיש ייפגע, ארגונים צריכים לשים לב יותר לדרך שבה הם מנהלים סודות. להלן, אנו מפרטים שלוש המלצות שיכולות לעזור לך לבנות מערכת יעילה לניהול סודות בתוך הארגון שלך.

1. בניית מדיניות ניהול סודות

באמצעות רשימת השיטות הרעות מהסעיף הקודם, קבע את אסטרטגיית ניהול הסודות שלך ובנה מדיניות ניהול סודות בסיסית עבור הארגון שלך. הנה כמה אלמנטים בסיסיים שיש לכלול במדיניות זו:

- הגבלת השימוש בסודות מקודדים ובסיסמאות ברירת מחדל

- הגדר דרישות מחמירות לפורמט של סיסמאות

- ציין ביטול חובה של סודות במקרים מסוימים

- הגדר תקופה קבועה לסיבוב סודות חובה

תוכל להרחיב רשימה זו על סמך המאפיינים המיוחדים של הארגון שלך. עיין בדרישות ניהול הסיסמאות של התקנות שאתה חייב לציית להן לקבלת הדרכה נוספת.

2. אוטומציה של תהליכי ניהול סודות

כשהדברים אינם אוטומטיים, תמיד יש מקום לטעויות אנוש. זו הסיבה שאתה צריך לפרוס תוכנה ייעודית לניהול סודות לניהול סודות בצורה מאובטחת וריכוזית.

חפש כלי המאפשר לך לגלות ולהתייחס לכל הסודות שבשימוש. שימו לב במיוחד לאפשרויות לייצור מפתחות, סיבוב, ביטול, אחסון ושידור.

3. נהל הרשאות

למשתמשים ולאפליקציות עם הרשאות גבוהות יש גישה לנתונים, לשירותים ולמשאבים הקריטיים ביותר. שלא לדבר על כך שחשבונות מועדפים הם אחד מיעדי המפתח עבור פושעי סייבר .

באופן אידיאלי, לאף משתמש או יישום לא יהיו יותר הרשאות ממה שהם צריכים לביצוע משימות רגילות. כל העלאת הרשאות צריכה להינתן מסיבה חוקית ולהיות מוגבלת בזמן. זו הסיבה שגם הרשאות כאלה צריכות להיות במעקב ובניהול צמוד.

חלק מפתרונות ה-PAM של היום חורגים הרבה מעבר לניהול הרשאות המוקצות לחשבונות או לתפקידים ספציפיים ומספקים כיסוי מלא של סוגים שונים של סודות.

נהל סודות ביעילות עם Syteca

Syteca היא פלטפורמת הגנה מבפנים שמגיעה עם קבוצה עשירה של פונקציונליות של PAM וניהול סודות. בעזרת פלטפורמה זו, אתה יכול לנהל ביעילות את:

- סיסמאות ניהול מקומיות של Windows

- סודות Windows Active Directory (AD)

- מפתחות SSH/Telnet (עבור סביבות UNIX)

- ועוד

פונקציונליות ניהול גישה מועדפת קלת משקל של Syteca מכסה את כל משימות ניהול הסודות החיוניים ומשימות ניהול הגישה המיוחסת, כולל:

- הגדרה, הצפנה וניהול של אישורי משתמש מורשים

- מסירה מאובטחת של סודות

- מסירה של אישורים זמניים למשתמשים או קבוצות שצוינו

- סיבוב סיסמה עם יצירה ידנית או אוטומטית של סודות חדשים

בעזרת תכונות אלה, אתה יכול להבטיח ניהול מאובטח ויעיל של הסודות החשובים ביותר שבהם משתמש הארגון שלך. וכדי לאבטח את הנכסים הקריטיים שלך מפני איומים פנימיים, אתה יכול להשתמש בניטור פעילות משתמשים ופלטפורמת ניהול זהויות .

מסקנה

ניהול הסודות חשוב להבטחת אבטחת הסייבר של הארגון. הוא מכסה את כל התהליכים והכלים הקשורים ליצירה, אחסון, שידור וניהול של אישורים דיגיטליים כגון מפתחות הצפנה, ממשקי API וסיסמאות.

כדי לנהל סודות בצורה מאובטחת ואפקטיבית, ארגונים צריכים לבנות מדיניות ניהול סודות ליבה הקובעת כללים ונהלים סטנדרטיים לכל שלבי מחזור החיים של סוד. כדי למנוע טעויות אנוש, עדיף לפרוס פתרון מרכזי לניהול סודות.

פתרונות PAM המועשרים ביכולות ניהול סודות מאפשרים לארגונים להתמודד עם שתי משימות אבטחת סייבר עיקריות:

- נהל בצורה מאובטחת ויעילה סוגים שונים של סודות

- שליטה, ניטור ובקר חשבונות מורשים

Syteca היא פלטפורמת הגנת איומים פנימיים הכל-באחד. הוא מציע מבחר גדול של תכונות וכלים לאבטחת מסדי נתונים, למעשה שליטה בגישה מורשות משתמש, יעד זהה התקפת כוח גס או פעילות חשודה אחרת, ולהגיב לאירועי אבטחה באופן מיידי, ובכך להגן על הנתונים החיוניים שלך.