ההגברת הדיגיטציה והחיבוריות של תעשיית הייצור שינתה באופן יסודי את האופן שבו המגזר הזה פועל. עם האוטומציה, אבחנות מרחוק, והחיבורים לאינטרנט, יצרנים נתקלים בכמות הולכת וגדלה של אתגרים בתחום אבטחת הסייבר, כולל סיכוני פנים.

מניעת איומי פנים דורשת תשומת לב מיוחדת, שכן מבצעי התקפות נסתרים עוקפים את אבטחת הסייבר ממקום של אמון תוך כדי גניבת סודות מסחריים, חבלה בתהליך הייצור, ופגיעה בציוד דרך גישה מרחוק.

קראו את הפוסט בבלוג הזה כדי ללמוד על אבטחת סייבר עבור תעשיית הייצור, כולל סוגי פנים שהתעשייה נתקלת בהם. המאמר מציג דוגמאות להתקפות פנים ומפרט שבע תכונות חשובות בתוכנית ניהול איומי פנים בתעשיית הייצור להגנה על העסק שלכם.

עליית איומי הפנים בתעשייה

הייצור הפך לאחרונה להיות התעשייה המותקפת ביותר, עם 23% מכלל מתקפות הסייבר המתרחשות בתעשיות השונות.

בין כל איומי הסייבר, איומי פנים דורשים תשומת לב מיוחדת שכן פעילותם קשה מאוד לזיהוי. זאת הסיבה ל-עלייה של 44% במקרי איומי פנים בשני השנים האחרונות.

מה מצב אבטחת הסייבר בתעשייה?

הסטטיסטיקות שהזכרנו תומכות בצורך לשדרג באופן מתמיד את אבטחת הסייבר בתשתיות הייצור, במיוחד בהתחשב בפרטי התעשייה.

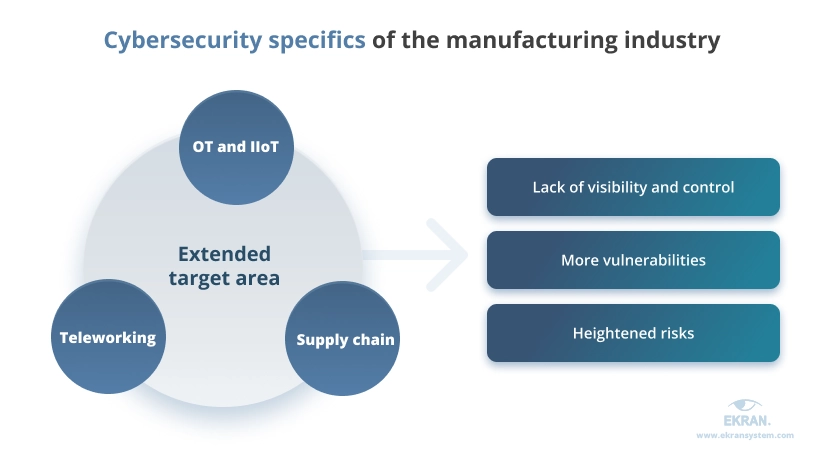

האזור המטרה עבור פושעי סייבר בתעשיית הייצור מורחב בעקבות הגורמים הבאים:

ההתכנסות של OT ו-IIoT. הידוע גם בשם תעשייה 4.0, ה-האינטרנט התעשייתי של הדברים (IIoT) כולל את השימוש בחיישנים חכמים, אקטואטורים, תוכנה וטכנולוגיות נוספות לשיפור תהליכי הייצור. טכנולוגיה תפעולית (OT), בתורה, כוללת חומרה ותוכנה לשליטה ומעקב אחרי ציוד פיזי, תהליכים ואירועים במתקני ייצור.

ההתכנסות של IIoT, OT ומערכות IT חושפת את תהליכי הייצור לאינטרנט. זה מציב בפני פושעי הסייבר אפשרויות תקיפה רבות יותר, שכן אמצעי אבטחה ופרוטוקולים ב-OT וב-IIoT עדיין לא מפותחים כראוי. בהתחשב בכך שבתעשיית הייצור צפויה להיות אחראית ל-מעל 70% מכלל חיבורי ה-IoT עד לשנת 2024, יש לתת עדיפות לאבטחת סייבר שלהם בשנים הקרובות.

הגברת הפעילות המרוחקת. ארבעה עשיריות מהעובדים בתעשיית הייצור וההנדסה התעשייתית עובדים מהבית, מה שלמעשה היה תגובה למגפת COVID-19.

עובדים מרוחקים קשים יותר לשליטה ומעקב מבחינת אבטחה. עובדים מרוחקים עשויים גם להתחבר למערכות IT של הייצור מהמכשירים האישיים שלהם שאינם מוגני אבטחה או דרך רשתות ציבוריות.

אינטראקציות בשרשרת האספקה. שרשרת האספקה היא מקור נוסף לאיומי סייבר ופעילות פנימית. לפי NIST, עד 80% מההתקפות הקיברנטיות מתחילות בגלל בעיות אבטחת שרשרת האספקה.

הקישוריות עם שותפים, ספקים, יצרנים וצדדים שלישיים אחרים עשויה לפגוע באבטחת יתר החברים בשרשרת האספקה ולגרום להפרעות תפעוליות גם אם רק ישות אחת נפגעת. מגפת COVID-19 הראתה עד כמה התעשייה פגיעה להפרעות בשרשרת האספקה.

לסיכום, אזור המטרה המורחב בתעשיית הייצור גורם ל:

חוסר נראות. ייתכן שיהיה קשה לזהות את כל המכשירים והחיבורים ברשת שמשתתפים בתהליך הייצור. זה יוצר בעיה של בחירת אמצעי אבטחה ומנגנוני זיהוי איומים המתאימים.

יותר פגיעויות. חוסר נראות ושליטה מוביל לפגיעות נוספת של נכסים לאיומי סייבר. טכנולוגיה תפעולית לא מוגנת, מכשירי IIoT, חיבורים לעבודה מרחוק וגורמים רבים בשרשרת האספקה עשויים לשמש כנקודות כניסה עבור האקרים ופנימיים זדוניים.

סיכונים מוגברים. כל מה שצוין לעיל גורם להסתברות גבוהה יותר לאירועי סייבר ותוצאות לא רצויות אחרות עבור היצרנים. התוצאות גם מתגברות — אירוע אבטחה אחד עשוי לסכן קניין רוחני יקר ערך ואפילו חיי אדם.

מהם הסיכונים?

כדי להבין טוב יותר מה בסיכון, בואו נבחן מקרוב את תוצאות הפעילות הפנימית בתעשיית הייצור:

הפרעות תפעוליות. גורמים זדוניים עשויים לסבך את תהליך הייצור ולגרום להפרעות משמעותיות בתהליכי הייצור ולקריסות מערכות.

הפסדים פיננסיים. אירועים הנגרמים על ידי פנימיים זדוניים הולכים לעיתים קרובות יד ביד עם אובדן הכנסות וקנסות על אי עמידה בתקני תאימות. הפסקות בעסק עשויות גם להוביל לקנסות נוספים על הפרת תנאים בהסכמים עם שותפים בשרשרת האספקה.

נזק למוניטין. הפרות אבטחה של נתונים לעיתים קרובות גורמות לפגיעה בתדמית המותג ואובדן המוניטין בקרב שותפים, לקוחות ומשקיעים.

נזק לבריאות האדם. תקלות אבטחה במתקני ייצור מסוכנים עשויות לגרום לקריסות ציוד שמובילות לפציעות או אפילו הרוגים. מתקפה מפורסמת של Stuxnet במתקן העשרת האורניום באיראן כמעט שהובילה לאסון גרעיני.

אובדן נתונים קריטיים. פנימיים שיש להם גישה לנתונים רגישים עשויים לבצע הונאה או גניבת נתונים, או לגרום נזק למידע חשוב.

אילו נתונים נמצאים בסיכון בתעשיית הייצור?

ליצרנים יש שפע של נתונים רגישים ממגוון מקורות פנימיים וחיצוניים, טכנולוגיות ייצור וייצור, ואקו-סיסטם של ספקים, יצרנים, שותפים ולקוחות.

עם זאת, הנה סוגי הנתונים שנמצאים בסיכון הגבוה ביותר בתעשיית הייצור:

נתונים פיננסיים. כל המידע הפיננסי על חברה יצרנית עשוי להפוך לנקודת עניין עבור המתחרים של החברה. נתונים פיננסיים יכולים לעזור למתחרים לבצע עסקאות טובות יותר עם שותפי החברה ולקוחותיה.

קניין רוחני (IP). גניבת IP היא אחת מאיומי האבטחה הגדולים ביותר בתעשייה, ורוב הפרות האבטחה בתעשיית הייצור קשורות לקניין רוחני. לקניין הרוחני של חברת ייצור יש הרבה פנים, כולל מידע על מחקר ופיתוח, הנדסה, פעולות ייצור, וסודות מסחריים.

נתוני לקוחות ועובדים. פנימיים עשויים לעזור למתחרים לגנוב עסק מחברת ייצור על ידי מכירת נתוני פרופיל ועסקאות של לקוחות יקרים. נתונים רגישים על לקוחות ועובדים עשויים גם להיות חשופים כדי לפגוע במוניטין של החברה ולגרום לחברה לשלם קנסות נרחבים לרשויות שמסדירות את פרטיות הנתונים.

אילו פנימיים ישנם בתעשיית הייצור?

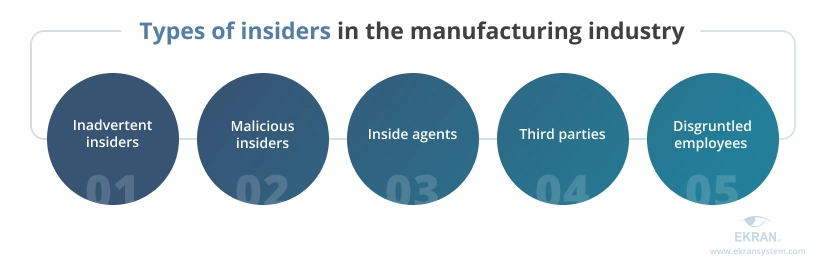

כעת, לאחר שגילינו אילו נתונים צריכים להיות מוגנים ביותר, בואו ננסה להבין מפני מי יש להגן עליהם בארגון שלכם. חברה יצרנית עשויה לשקול את סוגי ה< a href="https://www.syteca.com/en/blog/insider-threat-definition" target="_blank" rel="noopener">פנימיים הבאים:

פנימיים בלתי מכוונים הם עובדים שפוגעים בארגון על ידי שימוש לא נכון במידע, התקנת יישומים לא מאושרים, ורשלנות בהמלצות לאמצעי אבטחת סייבר. סוג זה של פנימיים מהווה 56% מכלל התקריות הקשורות לפנימיים, לפי דו"ח עלות איומי פנימיים גלובלי לשנת 2022 של מכון פונמון.

פנימיים זדוניים הם עובדים שמשתמשים בגישה המאושרת שלהם למשאבי הארגון כדי לבצע פעילויות זדוניות לצורך רווח אישי. פנימיים אלה קשים לזיהוי, שכן הם פועלים כעובדים רגילים ומבצעים משימות עבודה שגרתיות לצד פעילויות זדוניות.

סוכנים פנימיים הם פנימיים זדוניים שנשכרו על ידי צדדים חיצוניים כדי לבצע ריגול תעשייתי על החברה, להוציא נתונים, או להזיק למערכות ונתונים קריטיים. סוכנים פנימיים יכולים להיענות לשיתוף פעולה באמצעות שוחד או סחיטה.

צדדים שלישיים הם שותפים, ספקים, סוחרים, או ישויות אחרות בשרשרת האספקה עם גישה לתשתית ה-IT של החברה. הם עשויים לסכן את הנתונים או המערכות של החברה על ידי הזנחת אמצעי אבטחה, שימוש לא נכון בנתונים, או ביצוע פעולות זדוניות בכוונה.

עובדים מאוכזבים הם עובדים לשעבר או עובדים שעוזבים את החברה ויכולים לרצות לנקום במעסיק שלהם על ידי מחיקת נתונים או גרימת נזק למערכות IT או ציוד ייצור.

אילו רגולציות IT חייבות חברות ייצור לעמוד בהן?

ממשלות וארגונים בינלאומיים לאבטחת סייבר קובעים תקנים, חוקים ורגולציות כדי להגן על ארגונים ולקוחותיהם מאירועים בתחום אבטחת הסייבר.

כדי לאבטח נתונים רגישים ולמנוע קנסות משמעותיים עקב אי-ציות, חברות הפועלות בתעשיית הייצור עומדות בדרישות תאימות לאבטחת סייבר בתעשייה ובמקומות בהם הן פועלות. הנפוצים ביותר הם:

חשוב לעמוד ולנטר כל הזמן את דרישות התקנים, החוקים והרגולציות הללו, אך ציות בלבד אינו מספיק. כדי להבטיח את אבטחת הסייבר האמינה של ארגון ייצור, יש לנהל את כל סיכוני האבטחה וליישם פתרונות אבטחת סייבר מתאימים.

כעת, נבחן מספר תקריות אבטחת סייבר בתעשיית הייצור שמדגימות כיצד תקריות כאלה מתרחשות בדרך כלל.

דליפות נתונים בתעשיית הייצור: 4 מקרים אמיתיים

עסקי ייצור עומדים בפני סיכונים משמעותיים לדליפות נתונים ותוצאות אחרות כתוצאה מהתקפות פנימיות. הנה ארבעה מקרים הממחישים היטב את הסיכון המתרקם מאיומי פנים בתעשיית הייצור:

1. General Electric

במקרה ידוע של איום פנימי, מהנדס מ-General Electric (GE) גנב מידע קנייני ועסקאות סודיות במשך שמונה שנים עד שהתגלו. עובד מזיק הוציא יותר מ-8,000 מסמכים חסויים ממערכות GE. חקירת ה-FBI פירטה כיצד המהנדס ניצל את מעמדו המהימן כדי לשדל מנהל IT לאפשר לו גישה לנתונים רגישים, אשר המהנדס שלח באמצעות דואר אלקטרוני לשותף מזיק.

המהנדס הזה הקים עסק חדש עם קניין רוחני שגנב, הכולל דגמים ממוחשבים מתקדמים לכיול טורבינות של תחנות כוח. כאשר GE הבחינה שהיא מפסידה במכרזים לשעבר של עובד, הם דיווחו על המקרה ל-FBI, שהוביל להרשעת המהנדס ושותפו ולחובת תשלום של 1.4 מיליון דולר ל-GE.

2. KB Pivdenne

KB Pivdenne הוא משרד תכנוני בעל חשיבות אסטרטגית והחברה הראשית בתעשיית החלל האוקראינית, המבטיחה יצירה ותפעול של טכנולוגיית רקטות וחלל. מה שקרה שם הוא דוגמה לריגול ברמת המדינה. חוקרי המשטרה טוענים כי מהנדס ב-KB Pivdenne שלח מידע על פיתוח מערכות טילים אוקראיניות לשירותים החשאיים הרוסיים.

כמהנדס בכיר בקטגוריית הראשונה, היה לו גישה לסודות מדינה מסווגים. באמצע המלחמה הרוסית-אוקראינית, קיבל המהנדס הודעה מה-FSB הרוסי שהציעה לו שיתוף פעולה. למחרת שלח את המידע המבוקש. לפי החוקרים, העובד הפנימי שלח פיתוחים של KB Pivdenne ל-FSB באופן קבוע.

3. Georgia-Pacific

Georgia-Pacific, יצרנית נייר, חוותה תקרית אבטחת סייבר נוספת שהיא דוגמה טובה להפרעה בתהליך הייצור כתוצאה מאיום פנימי. מנהל המערכת לשעבר של החברה רצה לנקום לאחר שפוטר וגרם לנזק בשווי 1.1 מיליון דולר.

העובד שמר על גישה למערכות החברה ופרץ למחשב תעשייתי מביתו. לאחר מכן, העובד המזיק התקין תוכנה שלו ושינה את מערכות הבקרה התעשייתיות, מה שגרם לסדרה של הפרעות תפעוליות ואי-עמידה בלוחות זמנים.

4. Tesla

בספטמבר 2020, בית משפט בנבאדה האשים אזרח רוסי בקונספירציה לגרום נזק מכוון למחשב מאובטח. בית המשפט קובע כי העבריין ניסה להעסיק עובד מתוך מפעל טסלה בנוודה. האיום ושותפיו הציעו לעובד טסלה מיליון דולר "להעביר תוכנת רוגלה" על רשת טסלה באמצעות דואר אלקטרוני או דיסק USB כדי "להוציא נתונים מהרשת". למרבה המזל, טסלה זיהתה את המקרה לפני שקרו נזקים.

עם זאת, זו לא הייתה הפעם הראשונה שטסלה נתקלת באיום פנימי. ביוני 2018, שלח המנכ"ל אילון מאסק מייל לכל העובדים המודיע כי אחד מעובדי החברה "ביצע חבלה נרחבת ומזיקה בהפקת [טסלה]".

לאור ארגוני סייבר-פשע ממומנים על ידי מדינות שמסיתים כאוס ברמה הגלובלית, ייתכן שנראה ניסיונות נוספים להסתנן לעסקים. לכן, חשוב לבצע בדיקות רקע על עובדים פוטנציאליים ולוודא רמת אבטחה פנימית מספקת.

המשך לקרוא כדי לקבל עוד עצות על אבטחת סייבר כיצד לאבטח את ארגון הייצור שלך.

7 אמצעים מרכזיים לתוכנית הגנה מאיומי פנים עבור מגזר הייצור

באחת מהפוסטים הקודמים שלנו, הדגשנו את חשיבותה של תוכנית הגנה מאיומי פנים. חברות בתעשיית הייצור יכולות גם להרוויח מבניית תוכנית כזו כדי לזהות, למנוע ולהפחית סיכונים פנימיים.

שקול את התכונות הבאות של תוכנית הגנה מאיומי פנים עבור ייצור:

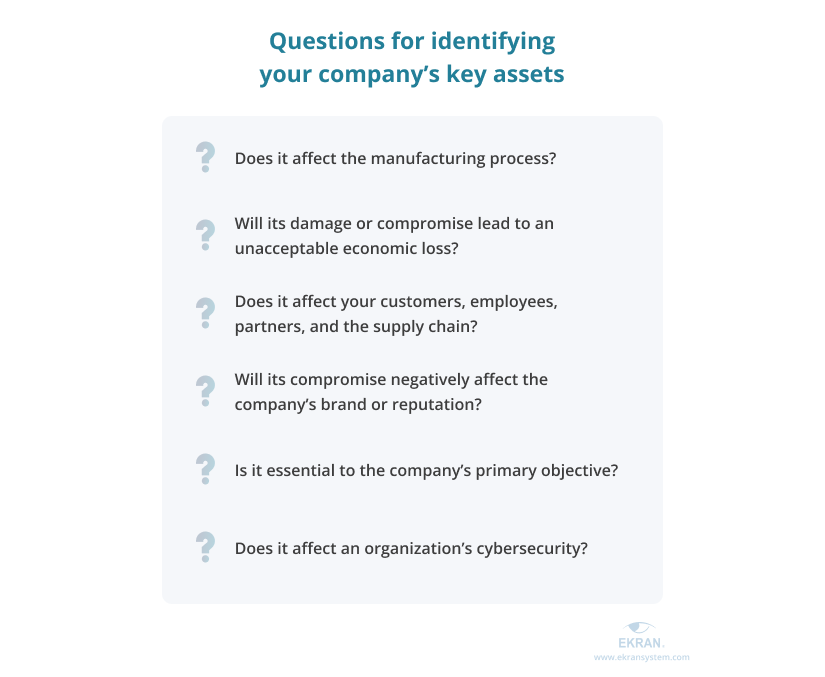

1. זיהוי נכסים חשובים

העקרון של תוכנית הגנה מאיומי פנים הוא זיהוי נכסים שהארגון רואה כרגישים. זיהוי הנכסים המרכזיים של החברה מאפשר לארגון לנקוט אמצעי הגנה מתאימים ולפעול בצורה מדויקת על מנת להגיב לאיומים.

הנכסים יכולים להיות פיזיים ודיגיטליים כאחד, כולל נתונים פיננסיים, מידע על לקוחות ועובדים, וקניין רוחני כגון סודות טכנולוגיים, אבי טיפוס, ותהליכי ייצור.

הנכסים המרכזיים הם ייחודיים לכל חברה בתעשיית הייצור, והשאלות הבאות יכולות לעזור לך לקבוע אילו מהם קריטיים עבור הארגון שלך:

2. הערכת סיכונים

הערכת סיכונים של איומי פנים יכולה לעזור לך לזהות סיכונים אפשריים שהנכסים שלך חשופים אליהם ולקבל תמונה מדויקת של מצב הסייבר של החברה.

תהליך הערכת הסיכונים כולל בדרך כלל את הצעדים הבאים:

לאחר הערכת הסיכונים, כדאי לתקשר את התוצאות לצוות הסייבר של החברה ולהנהלה באופן מיידי. כדאי גם להפיץ את התוצאות לכל ראשי המחלקות, כי זה יסייע להם למזער את מספר המקרים הבלתי מכוונים של איומי פנים ולהגביר את המודעות לסיכון בקרב העובדים.

כדאי להעריך מחדש את הסיכונים באופן סדיר, מכיוון שאיומי הסייבר מתקדמים עם הזמן ודרישות אבטחת הסייבר דורשות פיתוח מתמיד.

3. צמצום סיכונים של איומי פנים

לאחר סיום שלב ההערכה, חברות בתעשיית הייצור מגדירות את הנקודות החלשות במערכת האבטחה שיכולות לשמש שחקנים רעים כדי לפגוע במידע הרגיש שלהן.

השלב הבא הוא להשלים את תוכנית איומי הפנים עם אמצעים ופתרונות אבטחה כדי למנוע פעילות של עובדים ופריצות מידע כאשר עובדים ונותני שירותים משתתפים.

הנה אמצעים שחברות בתעשיית הייצור יכולות לנקוט כדי לצמצם את הסיכון למקרי איומי פנים:

- בצעו בדיקת רקע מקיפה לכל עובד ונותן שירות

- נהל וגבול את הגישה לנכסים קריטיים על ידי יישום עקרון המינימום הרשאות

- אמת את זהויות המשתמשים לפי גישה של Zero Trrust על ידי שימוש בהזדהות רב-שלבית

- שלול גישה לעובדים ונותני שירות לשעבר לאחר סיום שיתוף הפעולה

- הקפד על כך שעובדים יעקבו אחרי מדיניות האבטחה של החברה

4. יישום תוכנה לגילוי איומי פנים

הדרך היעילה ביותר לגילוי ומניעת התקפות פנים היא לנטר את העובדים ולתעד את כל המידע על גישותיהם ופעולותיהם. רוב פתרונות הגנה מאיומי פנים כוללים יכולות מעקב פעילות משתמשים המאפשרות לזהות סימנים מוקדמים של פעילות פנימית.

כאשר מתמודדים עם אירוע אבטחה, מערכת גילוי איומי פנים יכולה לספק לארגון מידע לגבי מי גישה לנכסים קריטיים ואילו פעולות ביצע המשתמש.

בהתאם לאיזה תוכנה לגילוי איומי פנים משתמשת החברה, עשויות להיות תכונות שונות זמינות. כדי להבטיח אבטחת סייבר אמינה לחברת הייצור שלך, מערכת גילוי איומי פנים צריכה לספק את הפונקציות הבאות:

- מעקב ורישום כדי לתעד את כל נתוני פעילות המשתמשים

- יכולות אימות והרשאה לשלוט ולהגביל את גישת המשתמשים לנתונים קריטיים

- מנגנונים לגילוי ותגובה לאירועים

- אנליטיקה של התנהגות משתמשים ויישויות (UEBA)

- יכולות דיווח וחקר פשע

- התאמה אישית בהתאם לצרכים הספציפיים של תעשיית הייצור

5. תכנון תגובה לאירועים

ודאו שהצוות שלכם לחשוב על תרחישי התקפות פנים נפוצים וכיצד הם יכולים לפעול במהירות מול איום סייבר. פתחו תוכנית תגובה לאירועים (IRP) שהיא מעשית, מציאותית וקל ליישום.

שקלו לכלול את הרכיבים הבאים בתוכנית ה-IRP שלכם:

אתה יכול להתייעץ עם מדריך לטיפול באירועי אבטחה שפותח על ידי NIST ולהשתמש בו כבסיס לתוכנית תגובה לאירועים עבור החברה שלך.

6. חקירת אירועים

תכנון הנהלים של החברה שלך לחקירת אירועי אבטחת סייבר הוא חלק חשוב מ-ניהול איומי פנים.

חקירת אירועים כוללת בדרך כלל את הפעולות הבאות:

- איסוף ראיות ועובדות אודות האירוע

- הערכת הנזק שנגרם מהאירוע

- ייצוא ראיות דיגיטליות בפורמט מאובטח לפעילויות חקירה פלילית

- דיווח על האירוע לממונים ולרשויות הרגולטוריות

לאחר סיום החקירה, עליך להיות מסוגל לזהות את היקף האירוע ואת תוצאותיו. בעזרת נתונים אלו, תוכל ליצור תוכנית תיקון מקיפה, כולל כל ההתאמות שיש לבצע בתוכנית האבטחה ובתוכנית איומי הפנים שלך.

7. הדרכת מודעות לאיומי פנים לעובדים

שקול להגדיל את הידע של הצוות שלך על סיכוני אבטחת סייבר ואת הערנות שלהם לאיומי פנים על ידי עריכת הדרכות ייעודיות להעלאת המודעות לאיומי פנים. זה יעזור להם לזהות גם התקפות חיצוניות (למשל, פישינג והונאת מנכ"ל) וגם איומי פנים. תוכן הקורס יהיה תלוי בסיכוני האבטחה, הכלים והגישות של הארגון הספציפי בתעשיית הייצור.

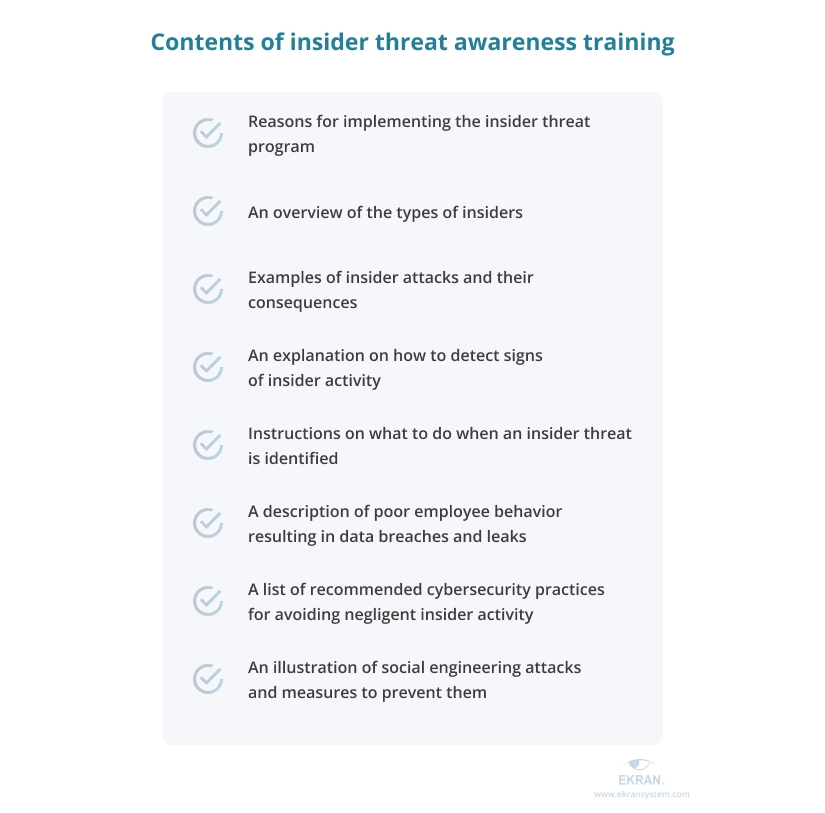

הדרכת מודעות לאיומי פנים יעילה כוללת:

השלב האחרון בהדרכת מודעות לאיומי פנים הוא קביעת האפקטיביות שלה באמצעות ראיונות, מבחנים או סימולציות של התקפות פנימיות כדי לצפות כיצד העובדים שלך מגיבים.

הילחם בסיכוני פנים בתעשייה עם Syteca

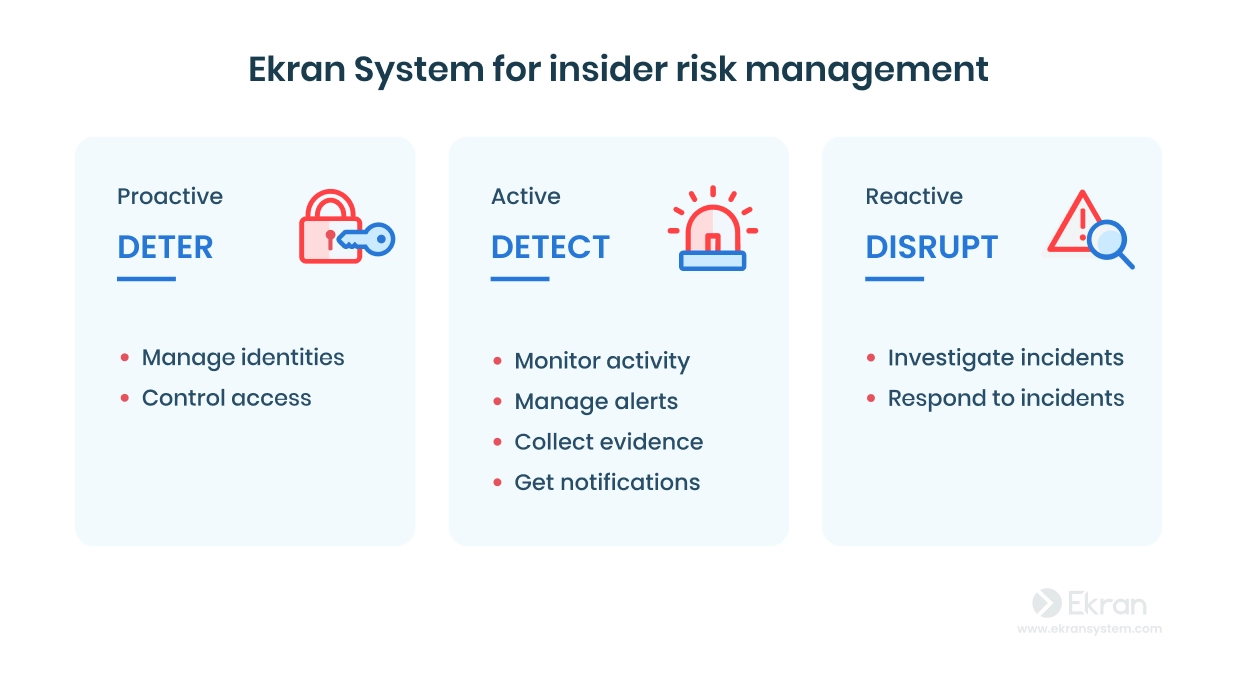

Syteca היא תוכנה לניהול סיכוני פנים מקצה לקצה, שנועדה במיוחד למנוע, לזהות ולשבש איומי פנים. ל-Syteca יש את כל התכונות הנדרשות של כלי ניטור איומי פנים המותאמים במיוחד לצורכי התעשייה.

Syteca – פתרון מתקדם לאבטחת מידע והגנה מפני איומים פנימיים בתעשייה

Syteca מציעה סט נרחב של יכולות שיסייעו לחברה שלכם להגן על המידע הקריטי ומערכות ה-IT מפני איומים פנימיים, באמצעות הכלים הבאים:

🔹 ניטור פעילות עובדים, משתמשים בעלי הרשאות, וגופים חיצוניים

עקבו אחר פעילויות משתמשים בגישה לתשתיות הארגוניות, כולל חיבורי עובדים מרחוק. פונקציית User Activity Monitoring (UAM) של Syteca מאפשרת צפייה בשידור חי ובהקלטות של סשנים, וזיהוי סימנים לגניבת קניין רוחני או פעילויות זדוניות אחרות.

🔹 הקלטת פעילות משתמשים ברשת

באמצעות תוכנת Session Recording של Syteca, תוכלו לצפות בהקלטות וידאו דרך נגן אינטואיטיבי בסגנון YouTube. כל סשן מוקלט כולל מידע נלווה, כך שתוכלו לחפש לפי אפליקציות שנפתחו, אתרים שביקרו בהם, טקסט שהוקלד ועוד.

🔹 ניהול גישה למשתמשים בתשתיות הארגון

באמצעות פתרון Privileged Access Management (PAM) של Syteca, ניתן להגן על מידע קריטי ולנהל הרשאות משתמשים באופן מדויק. בנוסף, Syteca מאפשרת אוטומציה של ניהול סיסמאות באופן מאובטח.

🔹 אימות זהות משתמשים באמצעות אימות דו-שלבי (2FA)

מנעו גישה בלתי מורשית למידע רגיש עם 2FA. בנוסף, Syteca מציעה אימות משני לחשבונות משותפים, לשיפור אבטחתם והגברת האחריות האישית של המשתמשים.

🔹 ניהול התקני USB

באמצעות Syteca ניתן לפקח ולשלוט על התקני USB, ואף להגדיר חסימה אוטומטית של התקנים מסוימים או של כלל ההתקנים המחוברים לנקודת קצה מוגנת.

🔹 זיהוי ותגובה לאירועים בזמן אמת

ניתן להגדיר התראות חכמות בהתאם לפרמטרים כמו אתרים שנצפו, הקשות מקלדת, ופקודות שהורצו. כאשר אירוע חשוד מזוהה, צוות הסייבר מקבל התראה ויכול לחסום את האפליקציה, לסיים את הסשן או לשלוח הודעה למשתמש. ניתן גם להגדיר תגובה אוטומטית של המערכת.

🔹 ניתוח התנהגות משתמשים מבוסס AI (UEBA)

מודול AI מתקדם של User and Entity Behavior Analytics (UEBA) מזהה דפוסי פעילות חריגים בזמן אמת ומתריע עליהם.

🔹 חקירת אירועים וביצוע תחקור משפטי

Syteca מאפשרת הפקת דוחות מותאמים אישית בפורמטים שונים בהתאם לצרכים הארגוניים, וייצוא הקלטות משתמשים בפורמט מאובטח לתחקור וניתוח פלילי.

🔹 עמידה ברגולציות ותקנים מחמירים

Syteca מסייעת לארגונים לעמוד בדרישות תקני סייבר ורגולציות כמו GDPR, NIST 800-53, SOX, PCI DSS, ISO/IEC 27001 ועוד.

סיכום

בשנת 2021, תחום הייצור היה הענף המותקף ביותר בעולם, כאשר ארגונים מחפשים נואשות אחר פתרונות אבטחת סייבר יעילים. ההתרחבות הדיגיטלית במגזר הייצור מגבירה את המורכבות, מחלישה את השליטה ומעלה את רמת הסיכון.

כדי להגן על הקניין הרוחני ולמנוע נזק כלכלי ותדמיתי כתוצאה מאיומים פנימיים, שילוב של יכולות כמו אלו המפורטות כאן בתוכנית ההגנה הארגונית שלכם הוא הכרחי.