לארגון שלך יש ככל הנראה משתמשים מועדפים – עובדים, קבלני משנה ואפילו לקוחות המורשים לגשת ליישומים קריטיים ולנתונים רגישים. אבל זכויות הגישה המוגברות הללו הופכות ארגון לפגיע. אם משתמש מיוחס עושה טעות או תוקף מקבל גישה לחשבון מוגן, הנתונים היקרים ביותר שלך נמצאים בסיכון. לפי 2021 IBM Security X-Force Insider Threat Report [PDF ], חשבונות מועדפים היו קשורים לפחות ל-80% מאירועי האבטחה שנגרמו על ידי מבפנים, אליהם הגיבה X-Force בין 2018 ל-2020.

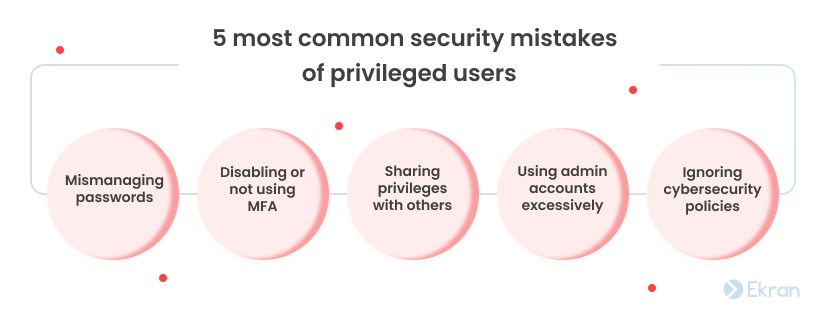

במאמר זה, אנו עוברים על חמש הטעויות אנושיות באבטחת סייבר שנעשו על ידי משתמשים מורשים. אנו גם חוקרים את הסיבות לכך שאנשים נוטים לעשות את הטעויות הללו ומציעים עצות כיצד למנוע ממשתמשים מועדפים לעשות טעויות הגורמות לאיומי פנימיים בשוגג.

הסכנה של טעויות של משתמשים מורשים

אנשים עושים טעויות. הבעיה היא שגם פעולות לא מכוונות עלולות לגרום לנזק חמור לארגון שלך. לדוגמה, אם אחד העובדים שלך גורם בטעות לפריצת מידע, החברה שלך עלולה לאבד לא רק נתונים רגישים אלא גם כסף ומוניטין.

מקורבים שפוגעים בשוגג בארגון שלהם אחראים ל-56% מכל מקרי האיומים הפנימיים על פי עלות 2022 של איומים גלובליים של Insider [PDF] על ידי מכון פונמון.

משתמשים בעלי זכות הם בני אדם או זהויות הקשורות למערכת: יישומים, תוכניות או תהליכים. אבל בעוד שמכונות ויישומים עושים את מה שהם מתוכנתים אליו, אנשים לא תמיד פועלים לפי הכללים.

התנהגות בורות ורשלנית של משתמשים בעלי זכות גישה בעת גישה למשאבים הקריטיים של הארגון שלך עלולה להוביל לתוצאות שליליות:

- אובדן או דליפה של נתונים רגישים

- פריחות של תהליכים קריטיים

- שיבושים תפעוליים

עליך להיות מודע לטעויות הנפוצות ביותר שנעשות על ידי משתמשים מורשים כדי להימנע מהשלכות שליליות כאלה. עם הידע הזה, יהיה לך קל יותר ליצור פריבילגיה יעילה ניהול משתמשים, אשר נדרש על ידי HIPAA , הנחיות סיסמאות NIST 800-63 וסטנדרטים, חוקים ותקנות אבטחת סייבר.

5 טעויות לא מכוונות של משתמשים מורשים

חלק מהמשתמשים המועדפים אינם יודעים או לא מבינים את החשיבות האמיתית של שמירה על מדיניות אבטחת סייבר. אחרים שוברים את הכללים כדי לפשט או לזרז תהליכים שגרתיים מבלי לחשוב על ההשלכות.

בואו נסתכל על חמש טעויות נפוצות של משתמשים מורשים.

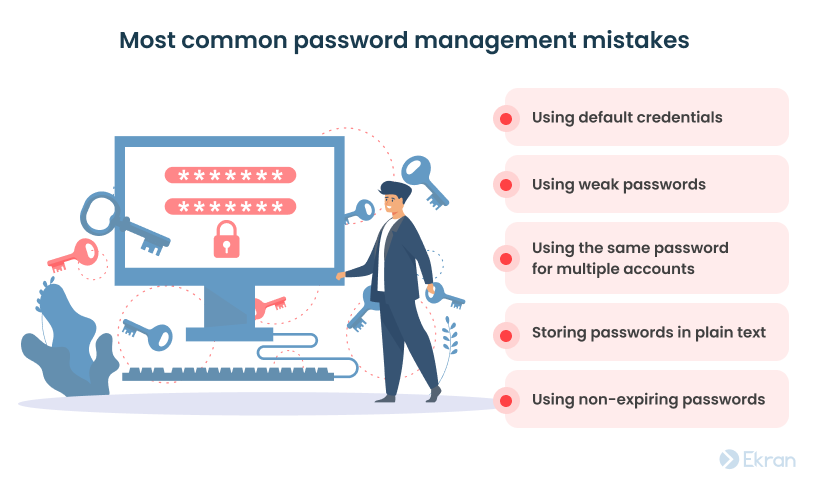

1. ניהול שגוי של סיסמאות

סיסמאות הן המפתחות המגינים על הנתונים, המערכות והיישומים הרגישים שלך מפני פולשים. קיימות המלצות רבות לניהול מאובטח של סיסמאות, כגון שימוש בסיסמאות מורכבות ועדכון שוטף שלהן. אבל בעוד שאנשים רבים יודעים על ההמלצות הללו, מעטים טורחים לפעול לפיהן.

להלן חמש הטעויות הנפוצות ביותר בניהול סיסמאות שכדאי לשים לב אליהן בשגרת היומיום של המשתמשים המועדפים שלך:

- שימוש באישורי ברירת מחדל. ארגונים מסוימים עדיין עשויים להשתמש במילה "אדמין" גם בתור הכניסה וגם בתור הסיסמה לחשבון מערכת הניהול. אישורי ברירת המחדל הופכים את החשבונות המועדפים שלך לפגיעים להתקפות בכוח גס.

- שימוש בסיסמאות חלשות. סיסמאות חלשות הן בדרך כלל קצרות (שישה סמלים או פחות) וקלות לניחוש (שמות, תאריכי לידה, מספרי טלפון וכן הלאה).

- שימוש באותה סיסמה עבור מספר חשבונות. אם סיסמה בשימוש חוזר נפגעת, התוקפים יקבלו גישה לכל החשבונות שעבורם היא שימשה.

- אחסון סיסמאות בטקסט רגיל. אחסון סיסמאות בקבצי טקסט לא מוצפנים לעולם אינו מקובל. הרגע שמישהו מקבל גישה לקובץ הזה הוא לעתים קרובות התחלה של פרצת נתונים גדולה.

- שימוש בסיסמאות שאינן פג תוקפן. שימוש באותה סיסמה במשך זמן רב מגביר את הסיכון לפגיעה בחשבון חסוי. שיטות עבודה מומלצות לניהול סיסמאות ממליצות לסובב סיסמאות כל שלושה עד שישה חודשים.

מדיניות סיסמאות חזקה בשילוב עם עובד רגיל הדרכה בנושא אבטחת סיסמאות יכולה לעזור לארגון שלך למזער את מספר הטעויות.

2. השבתה או אי שימוש ב-MFA

אימות רב-גורמי (MFA) הוא אבטחת הסייבר תקן הזהב של זמננו. טכנולוגיה זו מגנה על הנתונים הרגישים שלך מגישה לא מורשית הרבה יותר מאשר סיסמה בלבד על ידי הוספת שכבות אימות נוספות לתהליך האימות.

פושעי סייבר יכולים לגנוב או לנחש סיסמה, אבל הם לא יכולים להערים על מנגנון MFA בקלות כזו.

הבעיה היא שלפעמים משתמשים מורשים יכולים להשבית אמצעי אימות נוספים. אולי הם לא ירצו להשתמש ב-MFA כי הם לא מבינים את החשיבות האמיתית שלו או מרגישים שהמתנה לקוד אימות היא בזבוז זמן.

ללא MFA, הנתונים הרגישים שלך מאבדים שכבת הגנה חיונית. שקול לאכוף אמצעי אימות נוספים עבור כל המשתמשים והקפד להסביר את הערך שלהם.

3. שיתוף הרשאות עם אחרים

באופן אידיאלי, יש להעניק הרשאות רק למי שזקוק להן, כאשר הוא זקוק להן, ורק לאחר אישור קצין אבטחת הסייבר שלך. אבל בחיים האמיתיים, עמיתים חולקים לעתים קרובות אישורי חשבון מועדפים בלי לחשוב פעמיים.

תרחיש נפוץ נוסף הוא כאשר צוות חולק חשבון ניהול אחד לניהול אפליקציה, אתר או שירות אחסון בענן מכיוון שיצירת חשבון נוסף תעלה כסף נוסף.

כשמדובר בפעילות משתמשים מועדפת, הנראות היא חיונית. אם יש לך שני אנשים או יותר המשתמשים באותו חשבון, אתה לא יכול לדעת מי עשה מה. אז אם הנתונים נפגעים או שמשהו מפסיק לתפקד כמו שצריך, לא תוכל לדעת מי אחראי.

פתרון לבעיה זו הוא יצירת חשבונות מועדפים אישיים בכל מקום אפשרי. אם אינך יכול לספק לכל משתמש בעל הרשאה חשבון משלו, נסה להוסיף יותר נראות לפעולות שבוצעו תחת חשבון משותף. אימות משני יכול לעזור בכך.

4. שימוש מוגזם בחשבונות ניהול

כאשר אנשים משתמשים בחשבונות מועדפים לעתים קרובות יותר מהנדרש כדי לבצע את עבודתם, זה יכול להגביר את הפגיעות של הארגון שלך. לדוגמה, עובד יכול להיתקל באימייל עם קבצים מצורפים של תוכנות זדוניות או אתר אינטרנט שנפגע המנסה להשיק סקריפט זדוני. אם הם עושים זאת בזמן שהם מחוברים לחשבון עם זכויות גישה גבוהות, ההשלכות עלולות להיות חמורות.

זה נוהג נפוץ להבחין בין חשבונות משתמש מועדפים מחשבונות רגילים ולעולם לא להשתמש בחשבונות מועדפים לביצוע משימות יומיומיות. לכן לעובדים בחברות רבות יש מספר חשבונות עם הרשאות גישה שונות שהוקצו לכל אחד מהם.

גם אם תהפוך את התרגול הזה לחלק ממדיניות האבטחה שלך, יש סיכוי שמשתמשים בעלי זכות יתר יתעלמו או יחבלו בו. במקרים כאלה, שקול לפרוס כלי ניהול סיסמאות . כלים כאלה מאפשרים לך להגביל את הזמן שבו ניתן לגשת לחשבונות מועדפים ולצאת משתמשים בכוח מחשבונות עם הרשאות גבוהות.

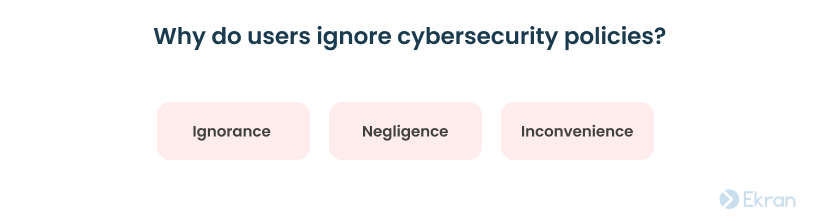

5. התעלמות ממדיניות אבטחת סייבר

לא משנה אילו כללים תציין ב מדיניות אבטחת סייבר של הארגון שלך , סביר להניח שתמצא מישהו שלא מציית להם. אנשים לא פועלים לפי הכללים האלה מסיבות שונות:

- בורות – ייתכן שחלק מהעובדים או קבלני המשנה שלך אינם מודעים לכללים והמלצות ספציפיים. לפעמים, אנשים אפילו לא יודעים שיש מדיניות אבטחת סייבר שעליהם לפעול.

- רשלנות – אנשים אולי מכירים את הכללים אבל לא מבינים למה חשוב לעקוב אחריהם.

- אי נוחות – לפעמים, אנשים בוחרים להתעלם ממדיניות אבטחת סייבר מכיוון שמעקב אחריהם מאט את עבודתם או מסבך את המשימות היומיומיות שלהם.

לדוגמה, משתמשים עלולים לשבור כללים על ידי שימוש בפתרונות או התקנים שאינם מורשים על ידי מחלקת ה-IT של הארגון. אלה עשויים להיות שירותי ענן, יישומי שיתוף קבצים, שליחים ומכשירים שאינם בבעלות הארגון ובשליטה. פתרונות כאלה נקראים Shadow IT.

דרך נוספת לשבור כללים היא שימוש במכשירים של העובדים עצמם לעבודה. ארגונים רבים מיישמים מדיניות להביא את המכשיר שלך (BYOD), המאפשרת לעובדים להשתמש במכשירים אישיים לעבודתם. עם זאת, המפתח להנאה מ-BYOD טמון בשיתוף פעולה הדוק עם מחלקת ה-IT של הארגון. אם מחלקת ה-IT של החברה שלך לא מודעת למכשירים המשמשים עובדים עם הרשאות גישה, אין סיכוי שהם יכולים לנהל ולאבטח אותם.

שקול לערוך הדרכה קבועה למודעות לאבטחת סייבר כדי להביע את החשיבות של אמצעי אבטחת סייבר ולהפוך את המשתמשים המועדפים שלך לנכונים יותר לציית למדיניות האבטחה של הארגון שלך.

כיצד ניתן למנוע טעויות של משתמשים מורשים?

צמצום הסיכון לרשלנות מצד המשתמשים המועדפים ומניעת מהעובדים הרגילים שלך להפוך לאיומי פנים בשוגג חיוניים לאבטחת הסייבר שלך. בוא נחקור כמה שיטות עבודה מומלצות לאבטחת חשבונות של מנהלי מערכת שיעזרו לך להשיג זאת מטרה:

1. הבהיר את הכללים והכר אותם. התחל עם ציון הכללים לכל תהליך שהמשתמשים המוסמכים שלך מעורבים בו. לאחר מכן למד את העובדים וקבלני המשנה שלך על כללים אלה. ודא שאנשים מכירים את הכללים ומבינים מדוע חשוב לפעול לפיהם. למד את המשתמשים הרגילים והן בעלי הזכויות כדי לשפר את אבטחת הסייבר הכוללת של החברה שלך.

2. פרוס פתרון ניהול סיסמאות [PDF]. שקול להשתמש בכלי ייעודי לניהול סיסמאות או שירות לצד ציון כללים לשימוש בסיסמאות במדיניות אבטחת הסייבר שלך. חפש פתרון המאפשר אחסון, ניהול, סיבוב וביטול מאובטח של סיסמאות.

3. הגן על הנכסים הרגישים שלך באמצעות MFA. הפוך את MFA לחובה עבור המשאבים החשובים והיקרים ביותר בחברה שלך. אבל אל תגזים, מכיוון שהגדלת מספר אימותי הזהות הנדרשים עלולה לתסכל ולאי נוחות לעובדים שלך.

4. השתמש בבקרת גישה מבוססת תפקידים (RBAC). הגדר תפקידים ספציפיים בחברה שלך והקצה זכויות גישה מפורטות לכל אחד מהם. בדרך זו, תוכל ליישם ביעילות את עקרון של לפחות הרשאות ולוודא שלאנשים בחברה שלך יש בדיוק את ההרשאות הנכונות לבצע את עבודתם. כדי לגלות עוד על מודל בקרת גישה זה, תוכל לקרוא את המאמר המפורט שלנו על מהם RBAC ו-ABAC.

5. עקוב אחר משתמשים מורשים ונהל אותם ביעילות. צפה מקרוב במשתמשים המורשים שלך כדי שתוכל לראות מי עשה מה ולהגיב במהירות לתקריות אפשריות. חפש ניטור פעילות משתמשים מורשים או תוכנת הקלטת הפעלות המאפשרת ניטור ורישום של הפעלות של משתמשים מורשים. היכולת להגדיר התראות מותאמות אישית ולסיים באופן אוטומטי תהליכים חשודים</a > וגם חשבונות יהיו שימושיים. בנוסף, שקול ליישם ניהול גישה מועדפת (PAM)</a > פתרון לשליטה מפורטת בגישה של משתמשים מורשים.

Ekran System היא הפלטפורמה האולטימטיבית לניהול סיכונים פנימיים המספקת לארגון שלך את כל מה שהוא צריך ל:

- הוסף פירוט לניהול גישה מועדפת

- הגבר את ההגנה על חשבונות מועדפים

- הוסף נראות לפעולות שבוצעו על ידי משתמשים מורשים

- ותעשה הרבה יותר

מסקנה

למשתמשים בעלי זכות יש גישה לנתונים ולשירותים היקרים ביותר, מה שהופך אותם ליעד מרכזי עבור פושעי סייבר. חוץ מזה, כמו כל בני האדם, הם נוטים לעשות טעויות.

כדי למנוע ממשתמשים מועדפים לעשות את הטעויות שתיארנו בפוסט זה, ייתכן שתרצה ליצור תחילה מדיניות אבטחת סייבר מקיפה וללמד את העובדים וקבלני המשנה שלך עליה.

כדי לאבטח את הארגון שלך, תוכל גם לשקול לפרוס פתרון ייעודי כמו Ekran System הכולל אימות מרובה גורמים (MFA), ניהול גישה מועדפת, ניטור משתמשים מורשים, ניטור פעילות משתמשים, ניהול סיסמאות [PDF], ופונקציונליות אחרת של ניהול סיכונים פנימיים. זה יעזור לך לזהות במהירות איומים פוטנציאליים ולהפחית אותם לפני שהם גורמים נזק.