מנהלי מערכת מחזיקים במפתחות לאבטחת הסייבר של הארגון שלך. עם זאת, החשבונות שלהם יכולים גם להוות מקור לסיכוני אבטחת סייבר לחברה שלך. גם פושעי סייבר וגם מנהלי מערכת זדוניים יכולים לנצל את ההרשאות המוגברות לטובתם.

במאמר זה, אנו חוקרים סיכונים עיקריים הנובעים מחשבונות ניהול ומציעים שבע שיטות אבטחה יעילות למנהלי מערכת להגנה על גישה מועדפת למערכות ולנתונים הקריטיים של הארגון שלך.

מדוע מנהלי מערכת ראויים לתשומת לב מיוחדת

מפתחות עוזרים לך להיכנס לבית שלך, אבל גם גנב יכול להשתמש בהם.

מנהלי מערכת הם עובדים האחראים על התקנה, תחזוקה וקביעת התצורה של מערכות המחשב, הרשתות והשרתים של הארגון. בעבודה עם חומרה ותוכנה, עליהם לפעול לפי מדיניות אבטחת סייבר קפדנית כדי להבטיח את אבטחת הנתונים הרגישים של החברה ושל תשתית ה-IT כולה.

למנהלי מערכת יש יותר זכויות גישה מעובדים אחרים. הם יכולים:

- גישה לכל הקבצים והנתונים ברשת הארגונית

- צור ומחק חשבונות, רגילים ומיוחסים כאחד

- הקצה זכויות גישה לחשבונות משתמש

- הורד, שדרג והסר תוכנה

- שינוי מערכות ארגוניות

בהתאם לסוג הארגון ולגודלו, ניתן לסווג מנהלי מערכת באופן הבא:

- מנהלי מסדי נתונים המנהלים של מסדי הנתונים אחראים לשלמות הנתונים וליעילותם, תחזוקתם וביצועיהם של מערכת מסדי הנתונים.

- מנהלי רשתות המנהלים של הרשת מתחזקים את תשתיות הרשת, כגון מתגים ומפרצים, ומזהים בעיות בתוך הרשת.

- מנהלי אבטחת מידע המנהלים מתמנים באבטחת מחשבים ורשתות, ומבצעים הודעה של סימני אבטחה כלליים לצוות הארגון.

- מנהלי אתרי אינטרנט המנהלים של שירותי שרתי האינטרנט תומכים בגישה פנימית או חיצונית לאתרי האינטרנט ועשויים גם לנהל תוכנה.

- מנהלי מחשבים המנהלים מבצעים תחזוקה ואחזקה רגילה של ציוד מחשבים, כגון החלפת סרטי גיבוי או החלפת דיסקים שנכשלו במערך נתונים עצמאי כפול.

- מנהלי תקשורת המנהלים לתקשורת אחראים על תחזוקת ציוד ורשתות המספקות מערכות תקשורת לנתונים ולשיחה, כולל מערכות טלפון, וידאו קונפרנסים, מחשבים ומערכות דואר קולי.

בארגונים מסוימים, מנהלי המערכת עשויים להסתפק במספר רב אפילו של כל התפקידים האלו. אך מאחר שלמנהלי המערכת יש גישה רחבה כזו, חשבונותיהם מהווים איום חמור על ביטחון המערכת.

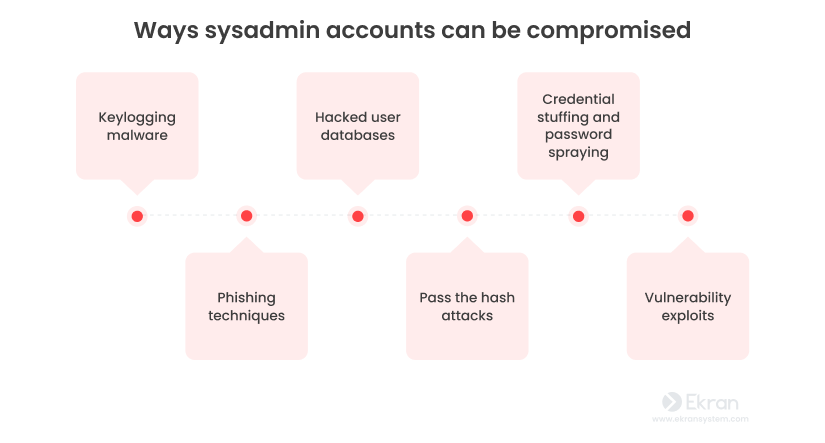

שלושת נקודות התקפה העיקריות עבור חשבונות מנהלי המערכת כוללות:

כמה דברים עשויים להיכשל עם מפתחות הצפנה:

בגלל ההרשאות המורגבות שלהם, חשבונות המנהלי מערכת מהווים סיכון פוטנציאלי לאבטחת המידע של הארגון. הרשאות גבוהות יכולות לגרום נזק לארגון אם הן נפלו לידיים שגויות.

אם אתה מניח מפתח מתחת לשטיח עבור השוטרים, גנב יכול למצוא אותו, גם. פושעים משתמשים בכל כלי טכנולוגי שברשותם כדי לפרוץ לחשבונות של אנשים. אם הם יודעים שיש מפתח מוסתר במקום מסוים, הם לא יתעצרו עד שימצאו אותו.

טים קוק

הנקודות המרכזיות של איומים הקשורים לחשבונות של מנהלי מערכת הן:

בואו נסתכל בקרבה יותר.

תקפים סייבר חיצוניים

פושע יכול לפתוח את הדלתות עם המפתחות שלך.

פושעי סייבר יכולים לגנוב או להפריע לנתונים רגישים של ארגון על ידי פגיעה בחשבון של מנהל מערכת. בעוד ישנם מספר דרכים לעשות זאת, רובן כולל גישה לפרטי כניסה.

שימוש בפרטי כניסה שנגנבו על ידי פנימיים הוא אחד מהתקפים היקרים ביותר לתיקון, עם ממוצע של 679,621 דולר לאירוע על פי דוח העלויות של האיומים הפנימיים לשנת 2023.

חשבונות מנהליים שנפגעו עשויים לעלות יותר באופן משמעותי מכיוון שהרשאות מורגבות מעניקות גישה לנכסים הרבה יותר יקרים.

כדי לפגוע בחשבון של מנהל מערכת, פושעי סייבר יכולים להשתמש בדרכים הבאות:

שיטות נפוצות לגניבת אישורים ופרטי כניסה – וכיצד למנוע אותן

בעולם הסייבר, אישורים גנובים הם שער למערכות הארגון, ולעיתים קרובות משמשים תוקפים כדי לבצע חדירות חמורות. להלן מספר שיטות נפוצות לגניבת פרטי כניסה וכיצד ניתן להתגונן מפניהן:

1. תוכנות רישום מקשים (Keyloggers)

תוכנות זדוניות אלו מתעדות את כל ההקלדות של המשתמשים, כולל שמות משתמש וסיסמאות, ושולחות את הנתונים לתוקף. Keyloggers יכולים להיות מותקנים בדרכים שונות:

🔹 הורדות Drive-by – התקנה אוטומטית של תוכנה זדונית בעת ביקור באתר נגוע.

🔹 התקנות USB זדוניות – הכנסת התקן חיצוני שמתקין את התוכנה על מחשב הקורבן.

🔹 תקיפות Watering Hole – הדבקת אתרים פופולריים כדי להדביק מבקרים ממוקדים.

✅ מניעה: השתמשו בתוכנות אנטי-וירוס מתקדמות, הגנו על נקודות קצה עם EDR, והימנעו מהתקנת תוכנות לא מוכרות.

2. תקיפות פישינג (Phishing Attacks)

🔹 תוקפים שולחים הודעות דוא"ל מזויפות שמתחזות לארגונים אמינים, במטרה לגרום לקורבנות למסור פרטי כניסה.

🔹 הודעות עשויות להכיל קובץ מצורף זדוני שנראה כקובץ רגיל, אך בפועל מתקין תוכנה זדונית במערכת הקורבן.

🔹 טכניקות פישינג מתוחכמות יותר כוללות Spear Phishing, הממוקד באנשים ספציפיים בארגון.

✅ מניעה: הטמיעו אימות דו-שלבי (MFA), השתמשו במסנני דוא"ל מתקדמים והדריכו עובדים לזהות ניסיונות הונאה.

3. מסדי נתונים שנפרצו (Data Breaches)

🔹 האקרים פורצים לאתרים ומוציאים נתוני משתמשים, כולל שמות משתמש וסיסמאות.

🔹 רבים משתמשים באותה הסיסמה במספר מערכות, מה שמאפשר לתוקפים לנצל סיסמה דלופה כדי לפרוץ לחשבונות תאגידיים.

🔹 מידע דלוף מופיע לעיתים קרובות בDark Web או נמכר לפושעים אחרים.

✅ מניעה: השתמשו במנהל סיסמאות ליצירת סיסמאות ייחודיות והפעילו מדיניות שינוי סיסמאות תקופתית.

4. התקפות "העברת האש" (Pass-the-Hash Attacks)

🔹 במקום לגנוב סיסמה ישירות, התוקף גונב את ערך הגיבוב (Hash) של הסיסמה ומנצל אותו כדי להשיג גישה למערכות.

🔹 ניתן לבצע זאת דרך שליפת פרטי כניסה מהזיכרון או התחברות לשרתים פגיעים.

✅ מניעה: השתמשו בהצפנת סיסמאות חזקה, הגבילו הרשאות גישה, והפעילו הגנה על זיכרון במערכות הפעלה.

5. התקפות מילוי אישורים והזרקת סיסמאות

🔹 התקפת מילוי אישורים (Credential Stuffing) – שימוש בסיסמאות גנובות ממאגרי מידע דלופים כדי להתחבר לחשבונות שונים.

🔹 התקפת הזרקת סיסמאות (Password Spraying) – ניסיון כניסה עם סיסמאות נפוצות מול רשימה רחבה של משתמשים, תוך הימנעות מחסימות אוטומטיות.

✅ מניעה:

✔ הגבלת ניסיונות התחברות כושלים

✔ דרישה לסיסמאות חזקות וייחודיות

✔ חסימת כתובות IP חשודות

6. שחזור פגיעויות (Exploiting Vulnerabilities)

🔹 האקרים מנצלים פרצות אבטחה במערכות ישנות או לא מעודכנות כדי לקבל גישה בלתי מורשית.

🔹 דוגמה: אם מנהל מערכת מתחבר למחשב נגוע, התוקף יכול לגנוב את פרטי הכניסה ולחדור לחשבון שלו.

✅ מניעה:

✔ עדכנו תוכנות וקושחות (Firmware) באופן קבוע

✔ השתמשו בפתרונות ניטור אבטחה (SIEM)

✔ הטמיעו מערכות לזיהוי חדירות (IDS/IPS)

7. רשלנות מנהלי מערכת (Admin Negligence)

🔹 גישה לא מאובטחת של מנהלי מערכת (Sysadmins) היא חוליה חלשה בארגון.

🔹 אי-שימוש באמצעי הגנה כגון ניהול הרשאות חכם (PAM) או בקרת גישה מבוססת זהות (IAM) יכול לחשוף את המערכות להתקפות.

✅ מניעה:

✔ השתמשו בניהול הרשאות מינימלי (Least Privilege Access)

✔ הטמיעו ניטור פעילות משתמשים (UAM)

✔ יישמו מדיניות אבטחה קפדנית למנהלי מערכות

סיכונים מרכזיים בניהול חשבונות מנהל וכיצד להימנע מהם

חשבונות מנהל (Administrator Accounts) הם המטרות המבוקשות ביותר על ידי תוקפים, שכן הם מספקים גישה בלתי מוגבלת למערכות הארגון. ניהול לקוי של חשבונות אלה עלול להוביל להפרות אבטחה חמורות ולנזקים משמעותיים. להלן הסיכונים המרכזיים וכיצד ניתן למנוע אותם:

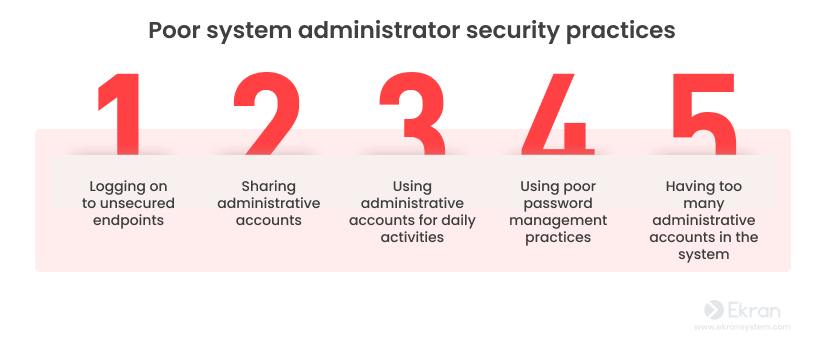

1. התחברות לנקודות קצה לא מאובטחות

🔹 התחברות של חשבונות מנהל למחשבים אישיים לא מוגנים מחוץ לרשת הארגון חושפת את הארגון לאיומים.

🔹 עבודה מרחוק מגבירה את הסיכון – מחשבים לא מנוהלים עשויים להיות נגועים בתוכנות זדוניות או כלי ניטור שגונבים נתוני כניסה.

🔹 תוקפים יכולים ליירט אישורים ולנצל אותם כדי להשתלט על מערכות קריטיות.

✅ מניעה:

✔ הימנעו מהתחברות לחשבונות אדמיניסטרטור ממכשירים שאינם בפיקוח ה-IT.

✔ השתמשו ב-VPN מאובטח ופתרונות Zero Trust כדי לאשר גישה מרחוק רק ממכשירים מאושרים.

✔ הטמיעו EDR/NDR כדי לזהות פעילות חשודה בנקודות קצה.

2. שיתוף חשבונות מנהליים

🔹 במקום ליצור זהויות נפרדות, מנהלי מערכות עשויים להשתמש בחשבון מנהל משותף לביצוע משימות שונות.

🔹 אם חשבון כזה נפגע, קשה לזהות את מקור ההפרה ולנטר את הפעילות הזדונית.

🔹 במקרה של מתקפה, עלול להיווצר שיתוק ארגוני, שכן חשבונות מנהל משותפים לא ניתנים לביטול בקלות מבלי לפגוע בתפעול המערכת.

✅ מניעה:

✔ יישום ניהול זהויות (IAM) והפרדת חשבונות מנהליים לכל משתמש.

✔ שימוש בפתרונות Privileged Access Management (PAM) לניהול גישה מאובטחת לחשבונות רגישים.

✔ רישום ואודיט של כל פעולה המתבצעת עם חשבונות בעלי הרשאות גבוהות.

3. שימוש בחשבונות מנהליים לפעילות יומיומית

🔹 התחברות לחשבון מנהל לצורך גלישה באינטרנט, בדיקת דוא"ל, הורדת קבצים או שימוש במדיה חברתית פותחת פתח להדבקה בתוכנות זדוניות.

🔹 תוקפים יכולים לנצל פגיעויות ולגרום להפעלת קוד זדוני עם הרשאות מנהליות, מה שמאפשר להם לשלוט במערכת כולה.

✅ מניעה:

✔ השתמשו בחשבון מנהל רק בעת הצורך, ובצעו פעולות יומיומיות עם חשבון משתמש רגיל.

✔ הגנו על דפדפנים ושירותי אינטרנט באמצעות מדיניות הרשאות מוקפדת ופתרונות סינון תוכן.

✔ נטרו את השימוש בחשבונות מנהליים וזיהו גישה חריגה.

4. ניהול סיסמאות לקוי בחשבונות מנהליים

🔹 התנהלות רשלנית של מנהלי מערכות כוללת:

✔ שימוש באותה סיסמה עבור מספר חשבונות אדמיניסטרטוריים.

✔ אי-עדכון סיסמאות באופן קבוע.

✔ שמירת סיסמאות בדפדפן או בקובץ לא מוצפן.

✔ שיתוף פרטי גישה עם קולגות.

✅ מניעה:

✔ השתמשו בפתרון לניהול סיסמאות מאובטח (Password Vault).

✔ הטמיעו מדיניות שינוי סיסמאות אוטומטית לחשבונות מנהלים.

✔ ודאו שכל הסיסמאות עומדות בסטנדרטים מחמירים, עם אימות רב-שלבי (MFA).

5. ריבוי חשבונות מנהליים ללא שליטה

🔹 יצירת יותר מדי חשבונות מנהל בארגון מגדילה את שטח התקיפה הפוטנציאלי.

🔹 ככל שיש יותר חשבונות בעלי גישה רחבה, כך הניהול נעשה מסובך יותר וקשה לעקוב אחר גישה לא נחוצה.

🔹 הרשאות גבוהות שנותרות ללא שימוש עשויות ליפול לידיים הלא נכונות.

✅ מניעה:

✔ בצעו סקירה תקופתית של חשבונות מנהליים, הסרת חשבונות לא נחוצים וצמצום הרשאות.

✔ הטמיעו גישה מבוססת Least Privilege – הענקת הרשאות רק לפי צורך.

✔ ודאו כי כל חשבון מנהל מקושר למשתמש ספציפי ולא משמש מספר עובדים.

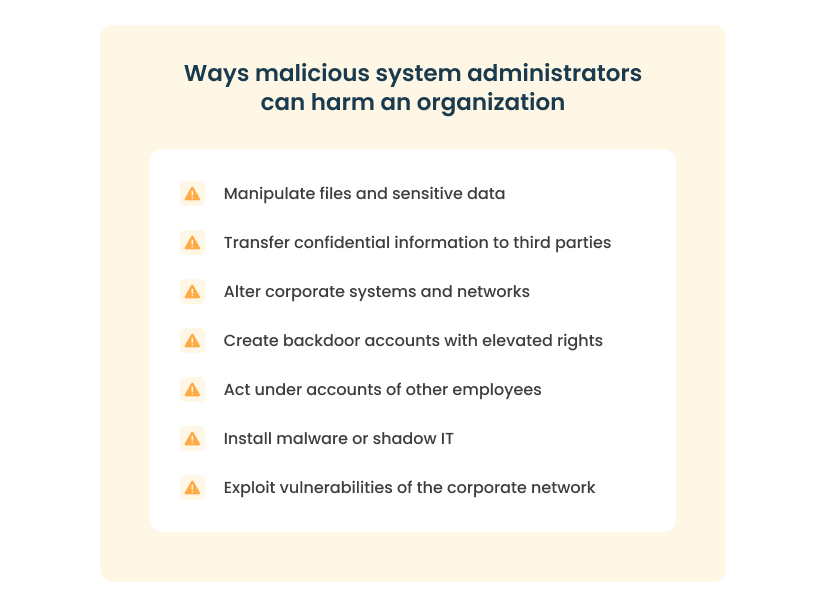

6. פעילות זדונית מצד מנהלי מערכת

🔹 גישה בלתי מוגבלת למערכות ארגוניות מציבה סיכון משמעותי במקרה של עובד בעל כוונות זדוניות.

🔹 מנהלי מערכת יכולים למחוק, לשנות או להדליף נתונים רגישים, לשבש מערכות ואף ליצור דלתות אחוריות שיאפשרו להם גישה עתידית.

🔹 שימוש בחשבונות פיקטיביים או הרשאות בלתי מבוקרות מקשה על זיהוי פעילויות חשודות.

✅ מניעה:

✔ נטרו פעילות מנהלים באמצעות פתרונות User Activity Monitoring (UAM).

✔ הטמיעו גישת Zero Trust, הדורשת אימות זהות מתמיד, גם עבור משתמשים פנימיים.

✔ הגדירו מדיניות אכיפת שקיפות וביקורת תקופתית על כל הפעולות המבוצעות עם חשבונות מנהליים.

בין אם נמשך מרצון לרווחה אישית או מנוהל מבחוץ, כמו במקרים שלריגול תעשייתיפנים רעות נעלמות ביותר לזיהוי.

זה מתרחש משום ש:

מנהלי המערכת מיומנים בהסוואת פעולותיהם. הזכויות המורם שמקנות להם גישה רחבה מאפשרות להם לכסות את העקבות של פשעי הסייבר על ידי השימוש בחשבונות של עובדים אחרים, במחיקת אפליקציות, ובמחיקת או שינוי של רישומי אירועים.

זיהוי פשע שנעשה על ידי מנהל מערכת רע לעיתים יכול לקחת שנים. לדוגמה, ברנדון קופלין,שנכנס לכלא רק בשנת 2017, יצר חשבון מנהל לא מוכר בלתי מוגבל עם גישה ושליטה מלאה על מערכת המחשבים של קבוצת מרפאות בפנסילבניה, רק שני ימים לאחר שסיים את עבודתו בחברה בשנת 2013. הוא המשיך לבצע רכישות טכנולוגיות מרמה ולמחוק הגדרות ונתונים ממחשב עד חצי השנה של 2015, כאשר קבוצת המרפאות החליפה סופית את הזיהוי של מנהל המערכת. פעולותיו גרמו להפסד כספי של כ-60,000 דולר לקבוצה.

עכשיו שדנו בסיכונים שמהם מועדים משתמשים עם הרשאות מורמות, בואו נעבור לשיטות מיטביות לניהול מנהלים מקומיים לאבטחת התשתיות המחשוב שלך.

7 מדריכי אבטחה מומלצים לחשבונות פריבילגיים של מנהלי מערכת

כיצד להגן על חשבונות מנהל מערכת?

ישנם מספר דרכים שבהן ניתן לפגוע בחשבונות מנהל מערכת. למרבה המזל, קיימים מדריכי מנהל מקומיים לחשבונות הניתן ליישם כדי להפחית את הסיכונים שמציבים משתמשים פריבילגיים ומנהלי מערכת:

4 צעדים קריטיים לאבטחת חשבונות מנהלי מערכת

חשבונות מנהלים מספקים גישה בלתי מוגבלת למערכות קריטיות, ולכן ניהול נכון שלהם הוא חיוני למניעת דליפות מידע, פריצות והתקפות פנימיות. להלן ארבעה צעדים קריטיים ליצירת אסטרטגיית אבטחה אפקטיבית עבור חשבונות בעלי הרשאות גבוהות:

1. הערכת הסיכונים שמציבים חשבונות מנהלים

🔹 זהה את הנכסים הקריטיים בארגון ואת אנשי הצוות המחזיקים בהרשאות גישה נרחבות אליהם.

🔹 הגדר את היקף ההרשאות של כל מנהל מערכת ובחן האם יש הרשאות מיותרות שניתן לצמצם.

🔹 הפעל ניטור מתמשך על פעולות חשודות, כגון שינויי הרשאות בלתי מתועדים או גישה חריגה למידע רגיש.

🔹 השתמש בהצפנת תעבורה וכתובות IP מאומתות כדי להבטיח שחיבורים לחשבונות אדמין מתבצעים בצורה מאובטחת בלבד.

✅ המלצה: יישם פתרונות Privileged Access Management (PAM) לניהול ושליטה בהתחברויות פריבילגיות.

2. יצירת מדיניות אבטחה ברורה ומחייבת

🔹 הגדר נהלי עבודה מסודרים לשימוש בחשבונות מנהליים, כולל כללי אבטחה מחייבים לכל בעלי ההרשאות.

🔹 כתיבת מסמך מדיניות אבטחת גישה ברור לכלל עובדי ה-IT, תוך שילוב סטנדרטים בינלאומיים כמו NIST, ISO 27001, ו-HIPAA.

🔹 ודא שמנהלי המערכת מודעים לנהלי האבטחה ומתעדכנים בהנחיות החדשות דרך הדרכות תקופתיות.

🔹 הפעל אכיפה באמצעות בקרות גישה חזקות, כך ששום חריגה מהנהלים לא תתרחש ללא אישור וללא מעקב.

✅ המלצה: בחן את המדיניות של אוניברסיטאות מובילות כמו סטנפורד ואריזונה, המתמחות בהנחיות אבטחת מידע למנהלי מערכת.

3. שיפור ניהול סיסמאות והגנה על זהויות

🔹 אין להשאיר סיסמאות ללא הצפנה או שיתוף בין מספר גורמים – כל מנהל מערכת חייב לעבוד עם זהות ייחודית.

🔹 יישום ניהול סיסמאות חכם, כולל:

✔ שימוש בסיסמאות חזקות ומורכבות.

✔ החלפת סיסמאות תקופתית למניעת פריצה ממאגרים דלופים.

✔ איסור שימוש חוזר בסיסמאות בין מערכות שונות.

🔹 שימוש בפתרונות ניהול סיסמאות (Password Vault) לאחסון בטוח ושליטה בגישה לחשבונות קריטיים.

🔹 שילוב אימות רב-שלבי (MFA) לכל גישה לחשבונות מנהליים כדי למנוע ניצול סיסמאות גנובות.

✅ המלצה: ניתן להשתמש בפתרונות PAM מתקדמים כמו Syteca , המספקים הגנה על גישה פריבילגית וניהול סיסמאות מאובטח.

4. שימוש ותחזוקה חכמה של חשבונות מנהלים

🔹 צמצם את מספר חשבונות המנהל בארגון – ככל שיש פחות חשבונות אדמיניסטרטוריים, כך קטן הסיכון להתקפות.

🔹 נטר פעילות חשבונות פריבילגיים באופן קבוע כדי לזהות אנומליות וסימנים לניסיונות פריצה או שימוש לא תקין.

🔹 הפרד בין חשבונות ניהול לחשבונות רגילים – אין להשתמש בחשבון מנהל לביצוע פעילויות יומיומיות כמו גלישה באינטרנט או קריאת דוא"ל.

🔹 הגדר זמני גישה מוגבלים – הגבל את זמינות ההרשאות לזמן קצר (Just-in-Time Access) כדי לצמצם את פוטנציאל הנזק במקרה של פריצה.

🔹 בטל הרשאות מיותרות באופן קבוע – בצע ביקורת תקופתית על כל ההרשאות בחשבונות מנהלים.

✅ המלצה: יישם User Activity Monitoring (UAM) כדי לעקוב אחר פעולות בחשבונות בעלי הרשאות גבוהות ולמנוע ניצול לרעה.

-

ניהול מאובטח של חשבונות מנהלי מערכת – שיטות עבודה מומלצות

חשבונות מנהלים מספקים גישה קריטית למערכות הארגון, ולכן חיוני להגביל ולנהל אותם בזהירות כדי למנוע ניצול לרעה, דליפות מידע ופריצות סייבר.

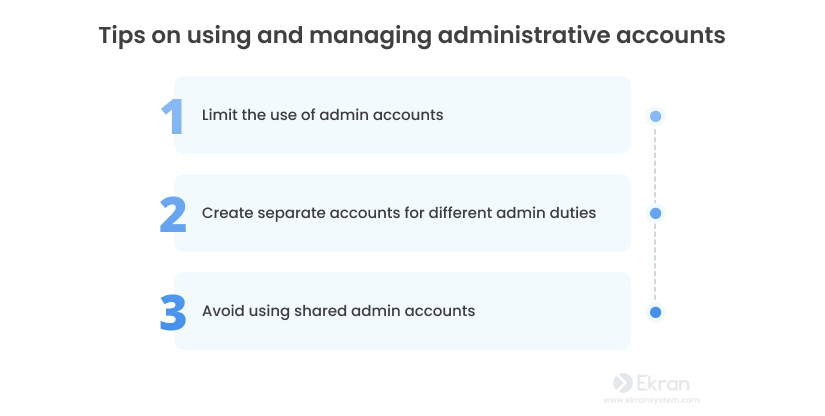

1. הגבלת השימוש בחשבונות מנהלים

🔹 ודא שמנהלי המערכת משתמשים בחשבונות מנהל רק בעת הצורך, ובשגרה עובדים עם חשבונות רגילים למשימות יומיומיות.

🔹 הימנע מחשבונות מנהל מחוברים לצמיתות – ניתוק החשבון כאשר אינו בשימוש מקטין את הסיכון לניצול לרעה.

🔹 הגדר Timeout אוטומטי כדי למנוע הפעלת חשבונות מנהל למשך זמן ממושך ללא שימוש פעיל.

✅ המלצה: יישם גישה מבוססת Least Privilege כדי לצמצם הרשאות למינימום ההכרחי.

2. יצירת חשבונות מנהל נפרדים על בסיס תפקידים (RBAC)

🔹 הקצה חשבונות שונים למשימות שונות בהתאם לצרכים ולאחריות של כל מנהל מערכת.

🔹 הגדר היררכיית גישה ברורה – למשל:

✔ חשבונות מנהל ראשיים – בעלי הרשאות מקיפות לניהול המערכת.

✔ חשבונות עם הרשאות חלקיות – מיועדים למשימות תחזוקה מסוימות בלבד.

🔹 הפרדת הרשאות תסייע בהקטנת סיכוני ניצול לרעה ובהפחתת ההשפעה של פריצה אפשרית.

✅ המלצה: קרא על RBAC (Role-Based Access Control) ו-ABAC (Attribute-Based Access Control) כדי להעמיק בנושא בקרת גישה מתקדמת.

3. הימנעות משימוש בחשבונות מנהל משותפים

🔹 שימוש באותו חשבון מנהל על ידי מספר אנשים מקשה על מעקב אחר פעולות ומשתמשים ספציפיים.

🔹 במקרה של פריצה או תקלה, לא ניתן לזהות מי השתמש בחשבון ומתי.

🔹 אם אין ברירה אלא להשתמש בחשבון משותף, יש ליישם אימות משני (Secondary Authentication) כדי לתעד פעולות של כל משתמש.

✅ המלצה: השתמשו בפתרונות Privileged Access Management (PAM) כדי לנטר ולשלוט בגישה לחשבונות מנהלים.

4. ניהול מתקדם של חשבונות מנהל עם PAM

🔹 הטמעת פתרון לניהול גישה פריבילגית (PAM) מאפשרת לשלוט על הרשאות ניהול, לצמצם גישה מיותרת ולזהות ניסיונות פריצה.

🔹 באמצעות PAM ניתן:

✔ להגדיר רמות גישה שונות למנהלי מערכת בהתאם לתפקידם.

✔ לתעד כל ניסיון התחברות ופעולה שבוצעה מחשבון מנהל.

✔ לחסום ניסיונות גישה לא מורשים ולמנוע שימוש בלתי תקין בהרשאות.

✅ המלצה: Syteca הינה פתרון PAM מתקדם שיכול לספק ניהול חכם של חשבונות מנהלים, כולל בקרות גישה מבוססות תפקידים וניטור פעילות משתמשים.

לסיכום

אבטחת חשבונות מנהלים דורשת מדיניות ברורה, הפרדת חשבונות, ניטור הדוק ושימוש בטכנולוגיות מתקדמות כמו PAM. על ידי יישום שיטות עבודה מומלצות אלה, ניתן לצמצם את הסיכון לפריצות ולמנוע ניצול לרעה של גישה פריבילגית.

5. הגבל את הגישה למערכות קריטיות

אל תיתן את המפתחות לכולם. ושמור על הדלתות סגורות.

הרשאות גישה מורם הן מה שהופך את חשבונות מנהלי המערכת למרתקים כל כך למשתמשים זדוניים. כדי להפחית את הסיכוי שחשבון מנהל המערכת ייפגע, שקול ליישם את ה עקרון של הרשאות מינימליות, מספקת למשתמשי המנהל רק את ההרשאות שהם צריכים כדי לבצע את המשימות הישירות שלהם. אם ברצונך לאבטח את הנכסים הקריטיים שלך עוד יותר, חשוב לחשוב על פרסום ה אי-אמון מוחלט מודל אי-אמון, שבו רק משתמשים מאומתים זוכים לגישה לנתונים ולמערכות המוגנות.

אם תחליט ליישם את המושגים הנ"ל, מערכת Syteca PAM הפונקציונליות של Syteca יכולה לעזור לך בכך. מערכת Syteca תאפשר לך:

- לקבל תצפית מלאה על כל החשבונות של מנהלי המערכת והמשתמשים הרגילים

- לנהל את הרשאות הגישה של מנהלי המערכת בתשתיות שלך

- לאבטח את הגישה מרחוק של מנהלי המערכת לנקודות קריטיות

- אמת את זהותם של מנהלי המערכת שלך בעזרת אימות דו-שלבי

בהתחשב בכך, מערכת Syteca יכולה לעזור לך להפחית את הסיכוי שפועלים זדוניים יקבלו גישה לרשת החברתית שלך גם אם הם יצליחו לפגוע בחשבון מנהל.

6. למעקב אחר פעילותם של מנהלי המערכת

השיגו מערכת צפייה לבית שלכם.

הבטיחו נכון מעקב ואודיט תפקידי משתמשים פריבילגיים כלי מעולה לשיפור אבטחת המידע שלכם. רישומי הסשנים של המשתמש יספקו לך מידע על מי עשה מה, איפה, ומתי. בנוסף, רישומים אלה יכולים לשמש כראיות במהלך חקירת אירועי אבטחת מידע.

מערכת Syteca תאפשר לך:

- למעקב אחר הפעילות לצפות בפעילות של מנהלי המערכת ומשתמשים אחרים ולרשום את זה בפורמט וידאו

- צפייה בהקלטות ובסשנים של המשתמשים בנגן נוח דומה לשל YouTube

- חיפוש לפי מגוון גורמים, כולל יישומים שהושגו, אתרי אינטרנט שנכנסו אליהם, מקשים שנקלדו, פקודות ותסריטים שהופעלו, ועוד

- ניהול כלהתקני USB התקני USB בשימוש של מנהלי המערכת בתשתיות שלך וחסימת התקנים לא מאושרים באופן אוטומטי

- יצוא נתוני מעקב דרך סט של דוחות מותאמים אישית וביצוע בדיקת אודיט פנימית של כל הפעילות שנעשתה על ידי מנהלי המערכת בתוך מערכת Syteca

עם עזרת מערכת Syteca , תוכלו להבטיח תאימות לתקני אבטחת מידע המרכזיים תקנים ותקנים

7. צור תוכנית תגובה לאירועים מעוצמתית

הגן על הבית שלך עם מערכת אזעקה.

צור תוכנית מחשבה למה יעשה הצוות שלך אם חשבון של מנהל מערכת נפגע. כתיבת הליך יעזור לצוות שלך לפעול באופן אפקטיבי ובזמן במצב קריטי. תוכנית תגובה לאירועים תעזור להפחית את הנזק הנגרם על ידי תוקפים חיצוניים או פנימיים.

חשוב לחשוב על תהליכי טיפול באירועי אבטחה ולאופטימיזם ואוטומציה בארגון שלך.

עם התגובה האוטומטית של מערכת Syteca , תוכלו:

- לקבל הודעות אימייל על אירועים חשודים ולהגיב בצורה כנה.

- להגיב לאיומים שזוהו באופן אוטומטי על ידי חסימת משתמשים/תהליכים, או בהצגת הודעת אזהרה לפורע.

סיכום

קשה להעריך ביותר את תפקיד בטיחות המידע של מנהלי מערכות ברווחת הארגונים. באותה מידה, קל להעריך את הסיכונים שמנהלי המערכת מעלים עם הרשאותיהם המוגברות. בין אם מדובר בהאקר מיומן או במזיק מתוך המערכת, ניצול רשיון יכול לגרום נזק קשה למערכת האבטחה שלך ולנתונים הרגישים שברשותך.

כדי למנוע זאת, עקוב אחרי פרקטיקות הניהול של מערכת המומלצות שדנו במאמר זה. לאבטח את חשבונות המנהלים מהווה אתגר נכון כולל את הערכת הסיכונים האפשריים והקמת מדיניות יעילה לשימוש בחשבונות מנהלים כאלה.

כפלטפורמה יעילה לניהול סיכונים פנימיים, מערכת Syteca יכולה לעזור לך לאבטח תקף למנהלי מערכות מידע. עם מעקב הפעילות האמין שלנו, תגובת התקרית האוטומטית, והתפקודיות לניהול גישה, תוכל להפחית באופן משמעותי את הסיכון לפגיעה בחשבון פריבילגי בארגונך.