משתמשים חזקים הם חלק חיוני בכל ארגון. עם זאת, עם גישה לסודות מסחריים ולחלקים הפגיעים ביותר של הרשת הארגונית, הם יכולים להוות סיכונים גבוהים לאבטחת הסייבר הארגונית שלך. מסיבה זו, ככל שיש יותר הרשאות למשתמשים, כך יש צורך במעקב קרוב יותר.

יתר על כן, ניטור משתמשים חזקים (PUM) הוא דרישה ממספר חוקים, תקנות ותקני אבטחת מידע, כולל NIST 800-53 , GDPR , SOC 2 ו- HIPAA . לכן, תשומת לב נאותה לניטור וביקורת משתמשים חזקים היא חובה לעשות עבור ארגונים רבים כעת. בפוסט זה, אנו מתארים את 10 שיטות העבודה הטובות ביותר של PUM לשיפור ההגנה על הנכסים הקריטיים שלך והפחתת סיכוני אבטחת סייבר.

סיבות לניטור משתמשים מורשים

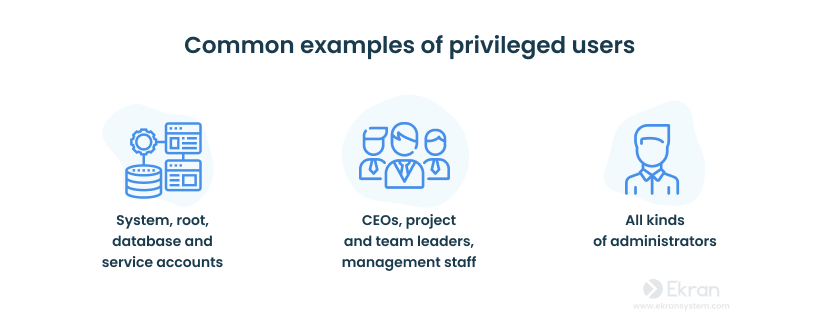

לכל ארגון יש שתי קבוצות עיקריות של משתמשים: משתמשים מורשים ומשתמשים רגילים. זכויות הגישה וההרשאות של חשבונות משתמש מורשים חורגות מאלה של משתמשים אחרים.

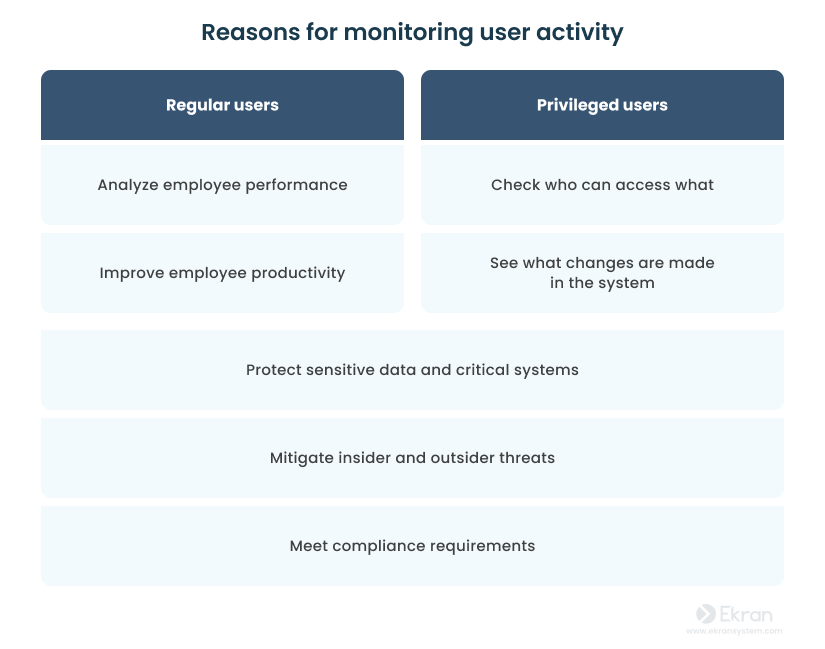

אמנם יש לפקח על הפעילות של משתמשים רגילים ומיוחסים, אך הסיבות לצפייה בכל קבוצה שונות. משתמשים קבועים, כלומר רוב הצוות, מנוטרים בדרך כלל כדי:

- ניתוח ביצועי עובדים

- שפר את תפוקת העובדים

- הגן על נתונים ארגוניים ומערכות קריטיות

- הפחיתו את איומי הפנים והחוץ

- עמוד בדרישות התאימות

מצד שני, מכיוון שלמשתמשים בעלי זכויות יש גישה לנתונים ולמערכות רגישות, הם מנוטרים לעתים קרובות כדי:

- בדוק מי יכול לגשת למה

- ראה אילו שינויים מתבצעים במערכת

- הגן על נתונים ארגוניים ומערכות קריטיות

- הפחיתו את איומי הפנים והחוץ

- עמוד בדרישות התאימות

בעוד שמשתמשים רגילים מנוטרים לעתים קרובות כדי להעריך את הביצועים שלהם, משתמשים בעלי זכויות היתר נבדקים מקרוב כדי לוודא שהם לא מנצלים את ההרשאות שלהם לרעה.

כעת, אתה עשוי לשאול, "כיצד לנטר חשבונות חזקים ביעילות?". הבה נבחן את 10 השיטות המומלצות המובילות הבאות לניטור פעילות מיוחסת.

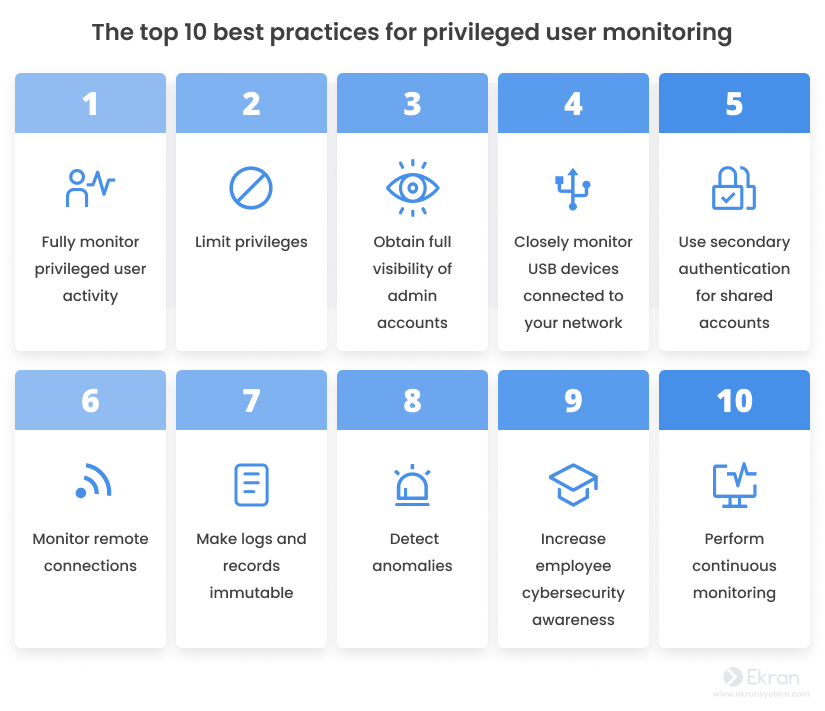

10 השיטות המומלצות המובילות לניטור משתמש מיוחס

אפילו פעולה אחת קטנה יכולה לעשות את ההבדל.

הפתרונות והגישות לניטור משתמשים מיוחסים של היום הם גמישים למדי, ומאפשרים לך להתמקד במה שחשוב ביותר. אבל תמיד יש מקום לשיפור. הכנו רשימה של 10 שיטות העבודה המומלצות המובילות עבור PUM שיכולות לעזור להפוך את הליכי אבטחת הסייבר שלך ליעילים ופרודוקטיביים יותר.

1. לפקח באופן מלא על פעילות המשתמש חזק

שכח מניטור גישה מיוחסת חלקית.

ניטור פעילות המשתמש הוא עתיר משאבים. אתה צריך לאסוף כמויות גדולות של נתונים, להעביר אותם מנקודות קצה מנוטרות לשרת או לענן ולאחסן אותם. וככל שאתה צריך לשמור על יותר משתמשים, כך אתה משתמש ביותר משאבים. מסיבה זו, ארגונים רבים בוחרים בניטור חלקי כדי לפקוח עין רק על סוגים ספציפיים של נתונים, מערכות, אירועים ופעילויות.

עם זאת, אמצעים באמצע הדרך הם בחירה גרועה בכל הנוגע לניהול פעילות מיוחסת בחשבון. מכיוון שלמשתמשים חזקים עשויה להיות גישה קבועה וכמעט בלתי מוגבלת לחלקים החשובים ביותר של הרשת הארגונית שלך, שקול להתייחס ברצינות לביקורת על פעילות משתמש חזק ולצפות בכל פעולה של המשתמשים עם גישה מוגברת.

כשניתנת בחירה, לכו על פתרון שמתעד נתונים בפורמטים קלים, כולל צילומי מסך או הקלטות וידאו. היכולת לחפש רשומות כאלה תהיה גם יתרון גדול.

2. הגבלת הרשאות

אמור "לא" להרשאות בלתי מוגבלות.

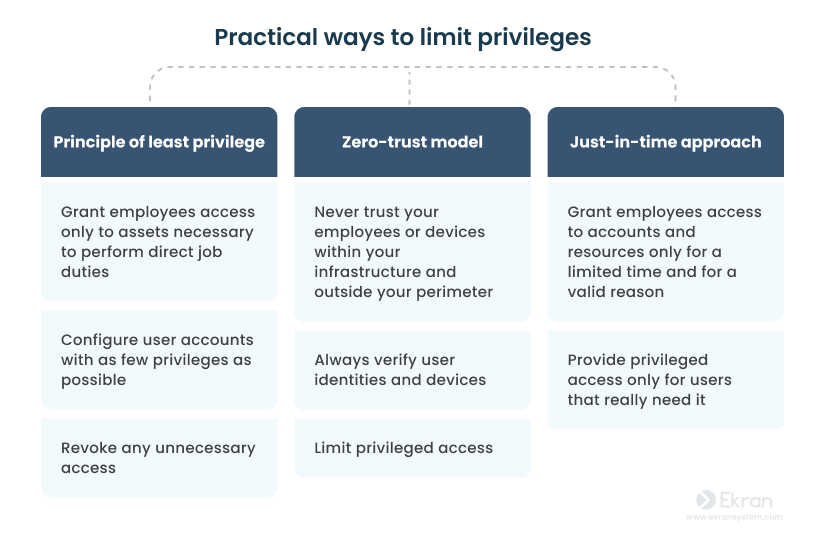

שמירה על רמה מספקת של ניטור משתמשים מיוחס יכולה להיות מאתגרת למדי. ככל שיהיו פחות משתמשים מורשים בארגון שלך וככל שיש להם פחות הרשאות, כך קל יותר לנטר אותם כראוי.

תוקפי סייבר מכוונים לעתים קרובות למשתמשים חזקים, מכיוון שסוגים אלה של חשבונות מכילים את המפתחות למידע בעל ערך. ועם הרשאות בלתי מוגבלות, מקורבים זדוניים עשויים לשנות את יומני המערכת כדי להסתיר את הפשעים שלהם. לכן, שקול ליישם תהליך ניהול גישה מורשית (PAM). ניתן למנף פתרון PAM ייעודי להגבלת הרשאות רק למעגל מצומצם של עובדים ולפרק זמן מוגבל בלבד, תוך שמירה צמודה על כל אחד מהם.

ישנן מספר גישות שאתה יכול ליישם כדי להגביל את הרשאות המשתמש: עיקרון ההרשאות הקטנות ביותר , ארכיטקטורת אמון אפס , PAM בדיוק בזמן ואחרות.

3. השג חשיפה מלאה של כל חשבונות הניהול

היפטר ממנהלי צללים.

משתמשים בעלי הרשאות יכולים לעתים קרובות להקצות את אותן הרשאות (או נמוכות יותר) למשתמשים אחרים. עם זאת, הקצאת הרשאות בדרך זו לא תמיד מנוטרת ומנוהלת כראוי. חשבונות בעלי אותן הרשאות גישה כמו מנהלי מערכת אך אינם נכללים בקבוצות מנהלים מנוטרות (למשל מנהלי דומיין) נקראים בדרך כלל מנהלי צללים.

חשבונות מנוטרים ומנוהלים בצורה גרועה עם הרשאות גישה לניהול מהווים איום משמעותי . דוח איום מבפנים לשנת 2023 מאת Gurucul חושף כי ל-54% מהמקורבים הייתה גישה מוסמכת לרשת ולשירותים. לכן יש חשיבות עליונה לניטור חשבון מיוחס. עליך להשיג נראות מלאה על כל החשבונות החזקים כדי להבטיח את הרמה הגבוהה ביותר של אבטחת סייבר בארגון שלך.

חשוב לשים לב לא רק לפעילות של חשבונות חזקים, אלא גם ליצירתם ולמחיקתם. חפש פתרונות שיכולים לנתח את כל חשבונות הרשת ולגלות את אלה עם הרשאות ברמת המנהל. לאחר שמצאת את כל החשבונות הפריבילגיים, בצע סקירות כדי למחוק חשבונות שאינם בשימוש ולמנוע זריקת הרשאות. זהו תרגול יעיל להכין את רשימת הביקורת של גישה למשתמש ולבצע באופן קבוע את כל השלבים כדי לוודא שלא תפספס דבר. כמו כן, אנו ממליצים לך להגדיר את כל החשבונות החזקים באופן שהופך את האצלת הרשאות משתמש או יצירת מנהלי צל חדשים לבלתי אפשריים.

4. עקוב מקרוב אחר התקני ה-USB המחוברים לרשת שלך

עקוב אחר השימוש בהתקני USB על ידי משתמשים מורשים.

מקורב זדוני עשוי להשתמש בכונן USB ככלי לדליפה ופגיעה בנתונים רגישים, גניבת הקניין הרוחני של החברה שלך או ביצוע אסטרטגיית תקיפה מתוכנתת מראש. משתמשים בעלי זכויות יתר עלולים לגרום לנזק גדול עוד יותר אם הם משתמשים לרעה בהתקני USB ועוקפים את בקרות האבטחה. כדי להבטיח את ההגנה המרבית על קבצי הנתונים של הארגון שלך, חיוני לנטר את כל התקני ה-USB המחוברים לרשת שלך, במיוחד אלה המשמשים משתמשים מורשים.

ייתכן שתרצה לשקול לפרוס כלי ניטור של התקני USB כדי לאפשר לך לקבל התראות בכל פעם שהתקן USB חשוד מחובר, לאשר או לאסור סוגים מסוימים של התקני USB, ולנטר באופן רציף את כל חיבורי התקני ה-USB.

5. השתמש באימות משני עבור חשבונות משותפים

שימו לב מאוד לחשבונות חזקיםמ שותפים.

חברות מסוימות משתמשות בחשבונות חזקים משותפים כדי לפשט את זרימת העבודה הניהולית שלהן, ובכך להכניס בשוגג סיכוני אבטחת סייבר לתשתיות ה-IT שלהן.

למרות היותם נוחים, חשבונות משותפים מעכבים את תהליך ניטור וביקורת פעילות המשתמש. קשה להבדיל בין פעולות של משתמש אחד למשנהו מבלי להשתמש בכלים ספציפיים.

מינוף אימות משתמשים משני כאמצעי אבטחה נוסף יכול לעזור לך להבחין בבירור בין הפעילות של כל משתמשי החשבון המשותף תוך ניטור וביקורת הפעילות שלהם.

6. מעקב אחר חיבורים מרחוק

צפה בכניסות מרחוק לא מאושרות.

Upwork דיווחה כי 37% משוק העבודה בארה"ב עבדו מרחוק לחלוטין ו-21% מהעובדים השתמשו במודל עבודה היברידי בשנת 2022. ככל שעובדים מרוחקים יותר בחברה שלך, כך עלולות להתעורר חששות אבטחה קשורים יותר.

ארגונים מספקים לקבוצות שונות של משתמשים גישה מרחוק לנתונים שלהם: עובדים רגילים, עובדים במשרה חלקית וקבלני משנה. ואם למשתמשים אלה יש גישה לכל סוג של מידע רגיש ברשת שלך, שקול ליישם תוכנת ניטור שולחן עבודה מרוחק כדי לשמור עליהם במעקב צמוד.

עבור משתמשים מורשים, עליך גם לנטר ולהקליט הפעלות של פרוטוקול שולחן עבודה מרוחק (RDP) באותו אופן כמו הפעלות מקומיות. בנוסף, תוכל לשקול להגדיר כללים נוקשים, לציין אילו מערכות ונתונים התחברות מרחוק מותרות וליצור רשימות הלבנות של כתובות IP או MAC.

7. הפוך את היומנים והרשומות לבלתי ניתנים לשינוי

מנע שינויים ביומנים ורשומות.

בהתאם לרמת ההרשאות שלהם, משתמשים מורשים עשויים להיות מסוגלים לשנות או למחוק יומנים ורשומות שונות. ברמת הרשת, ניתן לטפל בחשש הזה על ידי מתן גישה בלתי מוגבלת ליומני מערכת רק לתפקיד מסוים או לקבוצה מוגבלת בהחלט של משתמשים.

בעת בחירת תוכנת ניטור פעילות המשתמש , חשוב לבחור תוכנה שבה שינוי יומנים או דוחות מונעים כברירת מחדל. אם יש לך תוכנה כזו, אתה יכול להיות בטוח שלא התעסקו ברשומות.

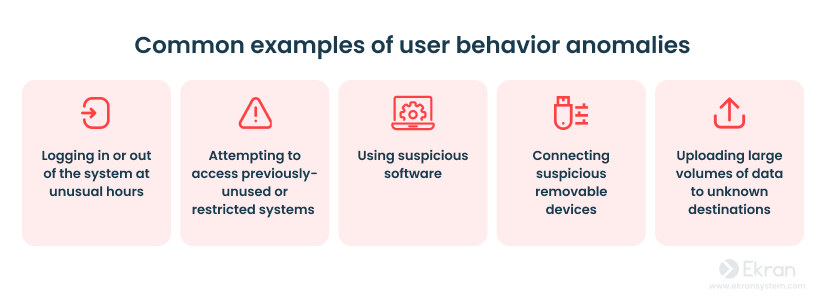

8. איתור חריגות

שימו לב להתנהגות חריגה.

התנהגותו של משתמש לגיטימי שונה באופן משמעותי מהתנהגותו של תוקף חיצוני או מבפנים זדוני. לכן זה עשוי להיות מאתגר לזהות התנהגות כזו.

ניתוח התנהגות משתמשים וישות (UEBA) היא טכנולוגיה המשמשת לזיהוי התנהגות חריגה של משתמשי רשת. הוא בונה פרופיל התנהגות בסיסי עבור כל משתמש או ישות במערכת. בהתבסס על פרופילים אלו, מערכת UEBA מנתחת את פעילות המשתמש ומבדילה בין פעולות רגילות לבין פעולות שעלולות להיות לא בטוחות.

שקול ליישם את טכנולוגיית UEBA כדי לתפוס כל פעילות חריגה של המשתמשים החזקים שלך.

9. להגביר את המודעות לאבטחת הסייבר של העובדים

ערכו הדרכות אבטחת סייבר באופן קבוע.

ארגון הכשרה למודעות אבטחה הוא קריטי לניטור יעיל של משתמשים מיוחסים. משתמשים ללא ידע מתאים בתחום אבטחת הסייבר עלולים שלא להבין את הצורך לנטר אותם ואף יכולים לנסות להערים או לחבל בכלי האבטחה ובמדיניות המיושמים.

העלאת המודעות לאבטחת הסייבר של העובדים יכולה להפחית את מספר הטעויות שנעשו על ידי משתמשים בעלי זכויות יתר , לגרום להם להיות מודעים יותר להרשאות שניתנו להם ולהגביר את נכונותם לדבוק בהליכי אבטחת הסייבר שנקבעו בחברה שלך.

כמו כן, כאשר מודעים כיצד לזהות איומי אבטחת סייבר, סביר יותר שהעובדים שלך יבחינו בפעילות חשודה ויתריע על כך.

10. בצע ניטור רציף

לעולם אל תעשה הפסקה.

אין להתייחס לניטור משתמשים מיוחסים כאירוע חד פעמי. כאשר מתבצע רק מעת לעת, ניטור פעילות המשתמש אינו יכול להבטיח נראות מלאה של פעולות המשתמש או להגן כראוי על נתונים קריטיים.

PUM הוא תהליך מתמשך, ויש לשפר אותו כל הזמן. ודא שאתה משנה את נוהלי הניטור והניהול של המשתמשים הפריבילגיים שלך ותשפר אותם ללא הרף עם שיטות עבודה מומלצות של PUM ופתרונות טכנולוגיים חדישים. בנוסף, גישה זריזה לניהול גישה מביאה גמישות ותגובתיות לאבטחת הסייבר של הארגון שלך.

עקוב אחר משתמשים מורשים עם Syteca

Syteca היא פלטפורמה אוניברסלית לניהול סיכונים פנימיים המאפשרת ניטור של כל סוגי המשתמשים וניהול גישה למערכות, אפליקציות ונתונים קריטיים.

Syteca יכולה לעזור לך ליישם את שיטות ה-PUM הטובות ביותר , ולספק לך סט עשיר של תכונות ניהול איומים פנימיים :

- ניטור רציף של כל השרתים (כולל שרתי קפיצה), נקודות קצה ותחנות עבודה מרוחקות

- ניהול גישה מורשית לעובדים, ספקי צד שלישי וקבלנים

- הקלטת הפעלות משתמש עשירה בהקשר של הפעלות מקומיות, מסוף, SSH ו-RDP בפורמט וידאו הניתן לחיפוש

- איסוף מטא נתונים שימושיים על פעילות משתמשים כגון שמות של יישומים מופעלים, כתובות אתרים שביקרו בהן והקשות מוקלדות

- ניהול גישה מורשית לעובדים, ספקי צד שלישי וקבלנים

- התראה ותגובה לאירועי אבטחת סייבר על ידי חסימת משתמשים חשודים וסיום תהליכים

- ניטור וניהול של התקני USB מחוברים , כולל כונני הבזק ומודמי USB

- יצירת דוחות מפורטים וייצוא נתוני הפעלות של משתמשים עבור חקירות משפטיות

כל התכונות הללו חיוניות כדי לפקוח עין על החשבונות החזקים שלך ועל הנכסים שיש להם גישה אליהם. זו הסיבה שחברות רבות בוחרות ב-Syteca כפתרון הכל-ב-אחד אמין לניטור גישה מורשית.

בנוסף, הפונקציונליות של Syteca יכולה לעזור לארגון שלך לעמוד בדרישות SOX , HIPAA , PCI ושאר דרישות אבטחת סייבר לניטור משתמש מיוחס.

מַסְקָנָה

הטמעת שיטות עבודה מומלצות לניטור משתמשים מורשים היא חיונית בעידן הדיגיטלי של היום, שבו איומים פנימיים והפרות נתונים הופכים נפוצים יותר ויותר. על ידי ניטור יעיל של משתמשים מורשים, ארגונים יכולים למנוע איומי אבטחה ולהגן על נתונים רגישים מלהגיע לידיים הלא נכונות.

10 השיטות המומלצות המובילות המתוארות לעיל מספקות מסגרת מקיפה לארגונים לביסוס ולתחזק ניהול משתמש מיוחס חזק. תוכנת ניטור עובדים כמו Syteca יכולה להפוך לאבן יסוד בתוכנית זו.

Syteca היא פלטפורמה אמינה לניהול איומים פנימיים שיכולה לסייע לך במעקב אחר חשבונות מורשים, משתמשים וספקי צד שלישי בארגון שלך.