אנשים נוטים לסמוך על מי שהם עובדים איתם: בנקים בישראל, מוסדות פיננסיים, גופים ממשלתיים ועסקים רבים אחרים סומכים באופן טבעי על עובדיהם, אך לעיתים אמון זה מנוצל לרעה. סטטיסטיקות שנערכו בתחום אבטחת המידע מראות כי אחד מכל ארבעה עובדים לא יהסס לגנוב מידע רגיש מהארגון שבו הוא מועסק, אם הדבר יוכל לסייע לו באופן אישי, כגון מעבר למקום עבודה חדש או סחיטה כספית. לפי נתוני דוח חקירת אירועי אבטחת המידע של וריזון לשנת 2019, כ-34% מאירועי דליפת המידע בארגונים נגרמים על ידי עובדים פנימיים.

במאמר זה נבחן לעומק את נושא גניבת הנתונים הפנימית בארגונים בישראל. נתחיל בהגדרה מדויקת של המונח "גניבת נתונים על ידי עובדים פנימיים", נציג תרחישים נפוצים המתרחשים בשוק המקומי, ונסקור את הדרכים המומלצות ביותר להתמודדות ולצמצום סיכונים אלו, במטרה להבטיח שהמידע הרגיש ביותר שלכם יישאר מוגן.

מהי גניבת נתונים על ידי עובדים פנימיים?

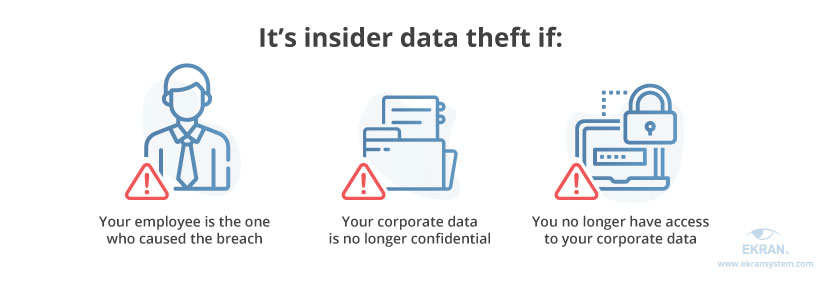

גניבת נתונים על ידי עובדים פנימיים מתייחסת לפעולה שבה עובד (או שותף עסקי) של הארגון מנצל את זכויות הגישה שלו כדי לגנוב, להעתיק או להעביר באופן בלתי מורשה מידע יקר ערך השייך לארגון. מדובר במידע כגון נתוני לקוחות, מסמכים פיננסיים, קניין רוחני, או סודות מסחריים המאוחסנים על גבי שרתים, במערכות ממוחשבות או במכשירים ארגוניים אחרים. סוג זה של אירוע נחשב כיום לאחד האיומים המשמעותיים ביותר לארגונים בישראל, גם בהיבט הפיננסי וגם מבחינת נזק למוניטין.

תרחישים נפוצים של גניבת נתונים פנימית כוללים עובדים שנעזרים בנתונים ארגוניים כדי לסגור עסקה עם מתחרים, עובדים שמעתיקים מידע לפני עזיבת הארגהון לטובת עבודה חדשה או עצמאית, ועובדים שמוציאים מידע פנימי החוצה לצרכים אישיים או פליליים.

כדי לסייע לארגונכם להתמודד עם האיומים האלה בצורה אפקטיבית, נדון בהמשך בכמה מהשיטות והכלים המומלצים ביותר לשמירה על הנתונים הרגישים שלכם.

בעוד שהמונח "גניבה" בדרך כלל מתאר פעולה מכוונת של הוצאת מידע רגיש מהארגון, לא תמיד זהו המצב. בדומה לאיומים פנימיים אחרים, לעיתים עובדים הופכים לכלי בידי תוקפי סייבר, המנצלים את חוסר המודעות או את הרשלנות שלהם כנקודת תורפה בהגנת הסייבר של הארגון. כך, העובד עצמו לא תמיד מודע לכך שהוא מהווה חוליה בתהליך של דליפת מידע או מתקפה על הארגון.

גניבת מידע על ידי עובדים פנימיים יכולה להתבצע הן במכוון והן בשוגג. עובדים ש"מוציאים" מידע יקר ערך מהארגון ללא כוונה, בדרך כלל אינם מודעים כלל לכך שהמידע הגיע לידיים הלא נכונות. לדוגמה, פושעי סייבר עלולים לנצל חשבונות פרוצים או מכשירים פרטיים של עובדים רשלניים כדי לגשת למידע רגיש.

האתגר המרכזי הוא שברגע שתוקף חדר לרשת הארגונית באמצעות חשבון משתמש לגיטימי, קשה מאוד להבחין בין פעולותיו לבין פעולות של עובדים מורשים. הדרך היחידה לזהות פעילות חריגה כזו היא באמצעות פתרונות מתקדמים לניטור פעילות משתמשים או כלים לניתוח התנהגות משתמשים וישויות (UEBA).

באמצעות חשבון משתמש שהושג במרמה, תוקפים יכולים להסתתר ברשת הארגונית לאורך שבועות, חודשים ואף שנים. ככל שלחשבון שנפרץ יש יותר הרשאות וזכויות גישה, כך פוטנציאל הנזק גדול יותר.

לעומת זאת, עובדים שמבצעים גניבת מידע במכוון, עושים זאת מתוך מניעים ברורים כגון נקמה, רווח כספי או רצון לקדם את האינטרסים האישיים שלהם. בין העובדים הנוטים יותר לבצע גניבת מידע מכוונת:

עובדים שעוזבים: עובד שעוזב את הארגון, בין אם מרצונו או בעקבות פיטורים, עלול להוציא מידע רגיש מתוך כוונה להשתמש בו בעתיד, למרות הסכמי סודיות (NDA) שחתם עליהם.

עובדים ממורמרים או לא מרוצים: עובד שחווה תסכול או חוסר שביעות רצון עלול לפגוע בארגון על ידי גניבה או חשיפת מידע רגיש כדי לנקום במעסיק.

עובדים העוסקים בריגול תעשייתי: עובדים המבקשים רווח אישי ממכירת מידע עסקי סודי למתחרים או משתמשים בו כדי להשיג תפקיד טוב יותר בחברה אחרת.

כמובן שהחלוקה הזו כללית מאוד, ועובד מסוים עשוי להתאים ליותר מקטגוריה אחת בו-זמנית.

קבוצה נוספת של גורמים פנימיים שלעיתים לא זוכים לתשומת הלב הראויה בארגונים בישראל היא ספקים וקבלני משנה. צדדים שלישיים אלה, שלהם גישה מורשית לנתוני הארגון, יכולים בקלות להפוך לאיום פנימי מסוכן. בדומה לעובדים מן השורה, גם ספקים וקבלני משנה עובדים לעיתים קרובות עם מערכות ונכסים קריטיים, ולרוב זכויות הגישה שלהם אינן מוגבלות כראוי מבחינת היקף וזמן.

כיצד ניתן להגן על הארגון שלך מפני איום זה?

ראשית כל, עליך להכיר לעומק את התרחישים הנפוצים ביותר שבהם משתמשים עובדים או ספקים על מנת לגנוב מידע רגיש מארגונים.

תרחישים נפוצים של גניבת מידע פנימית שכדאי להכיר

כאשר אתה יודע בדיוק היכן לחפש, קשה מאוד יהיה להפתיע אותך.

בניגוד לתוקפים חיצוניים, לעובדים פנימיים יש ידע מעמיק על הרשת, המערכות ונוהלי האבטחה של הארגון. מסיבה זו, קל להם יותר לנצל את נקודות התורפה, לבצע פעולות גניבה שונות ולשלוף מידע רגיש מתחת לרדאר של צוותי האבטחה. כאשר לזאת מתווספות זכויות גישה מורחבות, נוצר מתכון מושלם לגניבת מידע ופגיעה בארגון.

5 רמות של ניטור התנהגות משתמשים

בואו נראה כיצד הדברים פועלים בפועל. הנה מספר מקרים אמיתיים המדגישים את החשיבות של ניטור פעילות עובדים למניעת דליפות מידע פנימיות:

1. גניבת סודות מסחריים מחברת אפל

בשנת 2018 התגלה כי עובד לשעבר של חברת אפל בשם ז'יאולנג זאנג גנב סודות מסחריים הנוגעים לפרויקט הרכב האוטונומי של החברה. לאחר שזאנג החל לעבוד בחברת הסטארט-אפ הסינית XMotors, התברר כי הוא העתיק נתונים מסווגים. בעקבות החשיפה, זאנג פוטר מחברת XMotors, אשר התנערה מפעולותיו ומסרה כי לא נעשה כל שימוש במידע הגנוב.

המקרה הישראלי: גניבת טכנולוגיה מחברת NSO

בשנת 2018 נחשף בישראל אירוע חריג בחברת הסייבר NSO, המייצרת פתרונות טכנולוגיים למודיעין וסייבר התקפי. עובד החברה לשעבר נתפס כשהוא מנסה לגנוב טכנולוגיית ריגול ייחודית של החברה ולהציעה למכירה ב"דארק ווב" בסכום של 50 מיליון דולר לפחות. למזלה של NSO, מנגנוני האבטחה והניטור אפשרו זיהוי מוקדם של הגניבה, ומנעו נזק עצום.

השלכות חמורות לארגונים ולמוסדות ממשלתיים בארה"ב ובישראל

אירוע נוסף שהתרחש בארצות הברית בשנת 2020 מדגים את הסיכון גם ברמת גופים ממשלתיים: שני עובדים לשעבר של מחלקת ביטחון המולדת האמריקאית נתפסו כשהם אוספים, גונבים ומשמידים מידע רגיש של המשרד לאורך מספר שנים. כתגובה לכך נפתחו הליכים משפטיים נגדם.

אירועים אלה מלמדים בבירור שהסיכון לגניבת נתונים פנימית הוא מוחשי וקיים הן במגזר הפרטי והן בציבורי, ומוכיחים מדוע ניטור פעילות המשתמשים חשוב בכל מגזר ובמיוחד במגזרים רגישים כמו ביטחון לאומי, הייטק ופיננסים.

כפי שמראים מקרים אלו, ארגונים שנופלים קורבן לגניבת מידע פנימי עלולים לסבול מנזקים כספיים עצומים, איבוד לקוחות, פגיעה קשה בקניין הרוחני, ואובדן מוניטין ולקוחות שהושגו בעבודה מאומצת של שנים.

6 שלבים אפקטיביים למניעת גניבת מידע פנימי בארגון שלך

הפתרון הטוב ביותר לאיומים פנימיים הוא מניעה וערנות מתמדת. להלן השלבים המרכזיים שיש לנקוט כדי להגן על הארגון שלך מפני גניבת מידע פנימי:

-

הגבלת גישה למידע ומערכות קריטיות:

הקפד להעניק לעובדים ולספקים שלך רק את ההרשאות החיוניות לתפקידם, על בסיס עקרון הזכות המינימלית (Least Privilege). -

ניטור פעילות משתמשים בצורה שוטפת:

השתמש במערכות ניטור מתקדמות שיכולות לעקוב אחר פעילות העובדים ברשת, לנתח התנהגות משתמשים וישויות (UEBA), ולאתר דפוסי פעולה חריגים בזמן אמת. -

הטמעת מדיניות אבטחת מידע ברורה ומחייבת:

הקפד לגבש מדיניות אבטחת סייבר מדויקת וברורה, הכוללת סנקציות ברורות בגין הפרות, וודא שכל העובדים מכירים ומבינים אותה. -

אימות חזק של זהויות משתמשים (MFA):

שלב אימות רב-גורמי במערכות קריטיות כדי למנוע גישה בלתי מורשית גם במקרה שפרטי ההתחברות של עובדים או ספקים דלפו או נגנבו. -

הדרכה שוטפת והעלאת מודעות עובדים:

השקיע בהכשרות ובתוכניות מודעות עובדים לאיומי אבטחת מידע. הקפד לעדכן את העובדים באופן קבוע על דרישות הרגולציה הרלוונטיות, כמו חוק הגנת הפרטיות, תקנות אבטחת מידע של הרשות להגנת הפרטיות, והנחיות אבטחת המידע של בנק ישראל. -

בדיקות תקופתיות והערכת סיכונים:

בצע ביקורות אבטחה והערכות סיכונים תקופתיות על מנת לזהות חולשות פוטנציאליות או חריגות בפעילות המשתמשים, בעיקר בקרב עובדים וספקים עם הרשאות גישה מורחבות.

באמצעות שילוב של שלבים אלה, ארגונים יכולים להפחית משמעותית את הסיכון לגניבת מידע פנימי, ולוודא שהמידע היקר שלהם נשמר מוגן באופן אופטימלי.

כך תגן על הארגון שלך מפני גניבת מידע פנימית: 6 שלבים יעילים

גניבת מידע פנימית היא איום ממשי על כל ארגון בישראל, ובמיוחד במגזרים הרגישים כגון פיננסים, הייטק ותשתיות לאומיות. כדי להפחית את הסיכון שמידע יקר ערך ייגנב על ידי גורם פנימי, מומלץ לנקוט את הצעדים הבאים:

1. הערכה וסיווג של נכסים דיגיטליים

ראשית, יש למפות ולהגדיר מהם הנכסים הדיגיטליים הקריטיים ביותר בארגון. נכסים אלו יהיו היעד העיקרי של גניבת מידע. על בסיס הרשימה הזאת, יש לבנות מדיניות אבטחת מידע ברורה ולהעריך אותה מחדש באופן תקופתי.

2. הטמעת פתרונות מניעת דלף מידע (DLP)

התקנת פתרון DLP איכותי יכולה לסייע בזיהוי, מניעה ושחזור של מידע שנפגע או הוצא מהארגון, בין אם במכוון ובין אם בטעות. פתרון מסוג זה הכרחי במיוחד לארגונים הפועלים תחת דרישות רגולטוריות מחמירות כמו בנקים או ארגונים פיננסיים הכפופים להנחיות בנק ישראל, חוק הגנת הפרטיות ותקנות אבטחת מידע של הרשות להגנת הפרטיות.

3. ניטור רציף של פעילות משתמשים

השתמש בכלים מתקדמים לניטור התנהגות משתמשים (UBA) וניתוח התנהגות משתמשים וישויות (UEBA), אשר מאפשרים זיהוי בזמן אמת של פעולות חריגות או חשודות. כלים אלה חיוניים לזיהוי ותגובה מהירה לאירועי אבטחת סייבר המבוצעים על ידי עובדים או ספקים חיצוניים.

4. ניהול הרשאות מוגבלות למשתמשים פריבילגיים

הקפד לנהל בקפדנות את הגישה למשאבים קריטיים. גישת משתמשים צריכה להיות מבוססת על עיקרון הזכות המינימלית (Least Privilege), ובפרט לגבי חשבונות עם הרשאות גבוהות. כמו כן, יש להגביל את השימוש בחשבונות אדמין רק למשימות חיוניות, ולנטר ולבקר אותם באופן רציף.

5. שימוש בשיטות אבטחת מידע מתקדמות

מערכות ומשאבים רגישים חייבים להיות מוגנים באמצעות טכנולוגיות מתקדמות, כגון:

- אימות רב-גורמי (MFA)

- סיסמאות חד-פעמיות

- אישורים ידניים לגישה

- ניהול התקני USB בצורה מבוקרת

מומלץ גם להטמיע מודלים חדשניים לאבטחת מידע כגון מודל Zero Trust או מודל CARTA (הערכת סיכון ואמון מתמשכת), שמטרתם לבטל מראש כל הנחה של "אמון מלא" במשתמשים פנימיים או חיצוניים.

6. תקשורת מתמדת עם העובדים

שקיפות והסברה בקרב העובדים היא מרכיב קריטי בהפחתת סיכונים פנימיים. תקשורת פתוחה מסייעת בזיהוי מוקדם של סכסוכים, תסכול או חוסר שביעות רצון שעלולים להוביל לגניבת מידע. כמו כן, יש לדאוג להדרכה שוטפת בנושא אבטחת מידע, כולל הסבר ברור של הכללים, חשיבות הציות להם, והשלכות במקרה של הפרה.

כיצד Syteca יכולה לסייע בהפחתת הסיכון לגניבת מידע פנימי?

Syteca היא פלטפורמה מתקדמת לניהול ומניעת איומים פנימיים, המותאמת במיוחד לצרכי השוק הישראלי. הפלטפורמה מאפשרת לארגון לנטר בזמן אמת את פעילות המשתמשים, להגביל ולנהל באופן חכם את ההרשאות למידע רגיש, ולהגיב במהירות לאירועים חריגים.

יכולות עיקריות של Syteca:

-

ניטור פעילות משתמשים:

מעקב והקלטת סשנים של משתמשים באופן רציף, כולל הקלטות וידאו ואודיו עם מטא-דאטה עשיר לניתוח מעמיק. -

ניהול גישה פריבילגית (PAM):

ניהול הרשאות מדויק, אימות דו-שלבי, ואישורים ידניים לכניסה למשאבים קריטיים, המאפשרים לך לשלוט בגישה לנתונים הרגישים ביותר בארגון. -

תגובה אוטומטית לאירועים:

מערכת התראות אוטומטית ואפשרות לחסום או לעצור סשנים ופעולות חשודות באופן מיידי, למניעת גניבת מידע או נזק חמור לארגון. -

פיקוח מתקדם על ספקים חיצוניים:

ניהול ומעקב אחר גישת קבלני משנה וספקים חיצוניים, כדי למנוע ניצול לרעה של הגישה שניתנת להם.

הפלטפורמה מסייעת לארגונים לעמוד בדרישות אבטחת המידע המחמירות בישראל, כולל תקנות הגנת הפרטיות ודרישות הרשות להגנת הפרטיות, הנחיות בנק ישראל ורגולציות נוספות.

סיכום

אמון בעובדים ובשותפים עסקיים הוא חשוב, אך גניבת מידע פנימית היא סיכון אמיתי שאי אפשר להתעלם ממנו. כדי למנוע סיכון זה באופן אפקטיבי, עליך לדעת בדיוק איזה מידע עלול להיות מטרה, מי מקבל גישה אליו, ולנהל את הסיכונים באופן יזום ומקיף.

עם Syteca, תוכל להגן על המידע הרגיש ביותר שלך בצורה חכמה ואפקטיבית. צור איתנו קשר עוד היום כדי לקבל ייעוץ מקצועי ולהתחיל בניהול יעיל של סיכונים פנימיים בארגון שלך.