איומים פנימיים בארגונים – זיהוי והתמודדות

בעוד שארגונים משקיעים סכומים גדולים בהגנה על הנתונים שלהם מפני גורמים חיצוניים, גורמים פנימיים עלולים לגרום נזק משמעותי לא פחות. לפי דוח של חברת Verizon משנת 2021, 36% מכל אירועי דליפת המידע בארגונים גדולים בשנת 2020 נגרמו על ידי גורמים פנימיים. בעסקים קטנים ובינוניים, המספר אף גבוה יותר – 44%.

ארגונים שנפגעים מהתקפות של גורמים פנימיים חווים השלכות שליליות רבות: אובדן מידע רגיש, פגיעה בהכנסות, אובדן לקוחות, נזק למוניטין ולעתים אף סגירת העסק. בואו נבחן כיצד ארגונים יכולים לזהות גורם פנימי מזיק לפני שהוא גורם לנזק.

מיהו הגורם הפנימי המזיק?

צוות החירום הממוחשב של ארה"ב (CERT) מגדיר גורם פנימי מזיק כעובד נוכחי או לשעבר, קבלן או שותף עסקי שמנצל את הגישה המורשית שלו למשאבים חשובים בארגון בדרך שפוגעת בארגון.

גורמים פנימיים קשים יותר לזיהוי מאשר תוקפים חיצוניים, כיוון שיש להם גישה חוקית למערכות הארגון והם מבצעים בדרך כלל את עבודתם הרגילה. לכן, זיהוי התקפות של גורמים פנימיים עשוי להימשך זמן רב. על פי מחקר של מכון Ponemon משנת 2020, לוקח בממוצע 77 ימים לזהות ולטפל באירוע אבטחה הקשור לגורמים פנימיים.

סוגי פעילויות של גורמים פנימיים מזיקים

מכון CERT מסווג את פעילויות הגורמים הפנימיים המזיקים לשלוש קטגוריות עיקריות:

1. חבלה במערכות מידע

פעולות שנועדו לגרום נזק מכוון למערכות המידע של הארגון. התקפות אלו מבוצעות בדרך כלל על ידי אנשי מחשוב כמו מנהלי מערכות, מתכנתים או עובדי טכנולוגיה מנוסים אחרים שיכולים להסתיר את פעולותיהם ולשבש את פעילות הארגון. המניע העיקרי הוא בדרך כלל נקמה בעקבות חוויה שלילית בעבודה, והפעולות מתבצעות במהלך העבודה או זמן קצר לאחר סיום ההעסקה.

2. גניבת מידע

גניבת קניין רוחני או מידע רגיש מהארגון לצורך רווח כספי או תועלת אישית. גורמים אלה הם בדרך כלל עובדים נוכחיים: מהנדסים, מתכנתים, מדענים, אנשי מכירות ואחרים. רובם גונבים את המידע שאליו יש להם גישה במסגרת עבודתם, במטרה למכור אותו, להשתמש בו במקום העבודה החדש שלהם, או לפתוח עסק משלהם. גורמים אלה יכולים לפעול לבד או בשיתוף פעולה עם עובדים אחרים. ריגול עסקי גם הוא שייך לקטגוריה זו, כאשר גורמים פנימיים גונבים סודות מסחריים כדי שצד שלישי יוכל להשיג יתרון תחרותי. גניבת מידע מתרחשת בדרך כלל במהלך תקופה של כחודשיים לפני עזיבת העובד, אך לאחר שהוא כבר הודיע על כוונתו לעזוב.

3. הונאה פנימית

גישה לא מורשית או שינוי של נתוני הארגון. בדרך כלל, המניע להונאה הוא רווח אישי או גניבת מידע לצורך גניבת זהות או הונאת כרטיסי אשראי. התקפות אלו מבוצעות לרוב על ידי עובדים בדרגים נמוכים כמו עוזרים מנהליים, נציגי שירות לקוחות, או עובדי הזנת נתונים. במרבית המקרים, אנשים אלו מונעים על ידי בעיות כלכליות אישיות או תאוות בצע, ולעתים הם אף נשכרים על ידי גורמים חיצוניים. רובם מבצעים את פעולותיהם המזיקות במהלך שעות העבודה הרגילות וממשיכים בהן גם לאחר שפתרו את הבעיות הכלכליות שלהם.

חשוב להבין שהתקפות של גורמים פנימיים כמעט אף פעם אינן מתרחשות באופן אקראי. גורמים פנימיים נוטים לתכנן את פעולותיהם בקפידה או לפעול בעקבות אירוע משמעותי. לכן, ניתן לזהות סימנים התנהגותיים וטכניים אופייניים לגורמים פנימיים מזיקים ולהתקפות מתוכננות. זיהוי סימנים אלה יסייע למנוע גניבת מידע ופגיעה בארגון.

גורמים המשפיעים על פעילות מזיקה

ישנם ארבעה גורמים עיקריים המשפיעים על ההחלטה של גורם פנימי לפעול בצורה מזיקה ועל סוג הפעילות שיבחר:

1. גורמים ארגוניים

גורמים אלו כוללים את תרבות הארגון ומדיניות האבטחה שמשפיעים על ההחלטה של עובד לפעול בצורה מזיקה. למשל, התרבות הארגונית מעצבת את המודעות לאבטחת מידע ולאיומים פנימיים, ואת החינוך של העובדים לגבי ההשלכות של התקפה. מדיניות אבטחה ברורה ומיושמת היטב מראה לעובדים עד כמה המידע הרגיש מוגן ועד כמה הארגון מתייחס ברצינות לנושא האבטחה.

2. גורמים טכניים

פתרונות אבטחת מידע המיושמים בארגון הם המפתח לזיהוי ולמניעת איומים פנימיים. פתרונות אלו כוללים כלים למעקב אחר פעילות משתמשים, מערכות לניהול גישה, מערכות לניהול זהויות וכלים נוספים. מערכת אבטחת מידע משפיעה גם על סוג ההתקפה שגורם פנימי יכול לבחור. לדוגמה, אם יש בארגון מערכת ניטור, גורם פנימי עשוי לנסות להשיג גישה לחשבון של משתמש אחר כדי לפעול מבלי להתגלות, או לנצל גישה למידע רגיש אם אין מערכת לניהול גישה.

3. גורמים סביבתיים

הסביבה החיצונית – כמו אג'נדות פוליטיות, מוניטין החברה, ונורמות תרבותיות ואתיות – יכולה להניע עובד לפעול בצורה מזיקה. לדוגמה, עובד עשוי לחבל בקו ייצור אם הוא מאמין שזה מזיק לסביבה.

4. גורמים אישיים

מניעים אישיים כוללים את התפיסה העצמית של האדם, אמונותיו, מאפיינים פסיכולוגיים, בעיות אישיות או כלכליות, היחסים שלו עם הארגון והעמיתים לעבודה ועוד. לדוגמה, עובדים יכולים לנסות להרוויח בדרכים לא חוקיות מהארגון כדי לשלם חובות אישיים, או לפגוע במערכות הארגון בגלל שלא קיבלו קידום.

כיצד לזהות גורמים פנימיים מזיקים

סימנים התנהגותיים של גורמים פנימיים מזיקים

לא כל העובדים הופכים לגורמים פנימיים מזיקים, ולכן אין צורך לחשוד בכולם. הסימנים הבאים, שניתן לזהות כבר בתהליך הגיוס, יכולים להצביע על גורם פנימי פוטנציאלי:

- רישומים של מעצרים, הטרדות, פריצות, או הפרות אבטחה במקומות עבודה קודמים

- היסטוריה של אי-ציות למדיניות ארגונית

- זיוף מידע בתהליך הגיוס

- מקרים של התנהגות לא מקצועית

- התנהגות פוגענית כלפי עובדים אחרים

- קונפליקטים אישיותיים

- שימוש לא נאות בנסיעות, זמן, או הוצאות במקומות עבודה קודמים

- עימותים עם עמיתים או מנהלים לשעבר

סימנים התנהגותיים יכולים להופיע גם במהלך העבודה בארגון ולהעיד על חוסר שביעות רצון של העובד ועל פוטנציאל לפעולות מזיקות. מחלקת משאבי האנוש צריכה לשים לב במיוחד לעובדים או קבלנים ש:

- מפרים את מדיניות הארגון

- מעורבים בסכסוכים עם עמיתים

- מבצעים עבודה ברמה ירודה

- מגלים עניין רב בפרויקטים שאינם חלק מתחומי אחריותם

- נמצאים בחופשות מחלה לעיתים קרובות

- עובדים זמן רב ללא חופשות

במקרים אלו, מחלקת משאבי אנוש צריכה לשוחח עם העובד על הסיבות להתנהגותו ולנסות לסייע לו. בנוסף, יש להודיע לצוות האבטחה כדי שיוכל לבצע ניטור ממוקד של עובדים אלו. אף שאין בהכרח אינדיקציה לתקיפה מתרחשת בתקופות אלו, חשוב לעקוב באופן קבוע אחר אירועים חריגים ולזהות התנהגויות לא רגילות.

סימנים טכניים של גורמים פנימיים מזיקים

סימנים טכניים כוללים פעולות של גורמים פנימיים מזיקים הקשורות למחשבים או למערכות אלקטרוניות. כדי לבצע את התקפותיהם, גורמים פנימיים מנצלים גישה מורשית למידע חשוב של הארגון או יוצרים דרך חדשה לגישה למשאבים לא מורשים ולהסתרת זהותם או פעולותיהם.

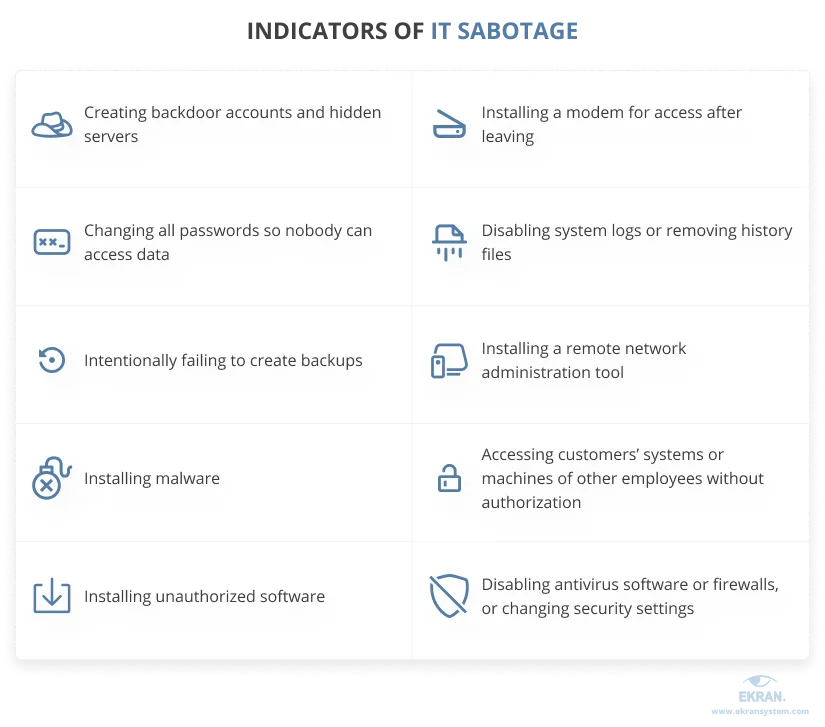

סימנים לחבלה במערכות מידע

התקפות פנימיות שמקורן בעובדים בעלי ידע טכנולוגי עלולות להוביל לא רק להפסדים כספיים אלא גם לקריסה של מערכות מידע והשבתות ממושכות. דוגמה לכך היא מקרה שאירע בארגון מקליבלנד שנפל קורבן להתקפת מניעת שירות (DoS) שגרמה לקריסת שרתים ומנעה מעובדי הארגון גישה למערכות למשך זמן רב. חקירת המקרה חשפה כי המפתח הבכיר, דייוויס לו, הטמיע קוד זדוני שגרם לקריסת השרתים ומחק קבצים הקשורים לפרופילי משתמשים, מה שהפך את האפשרות להתחבר למערכת לבלתי אפשרית.

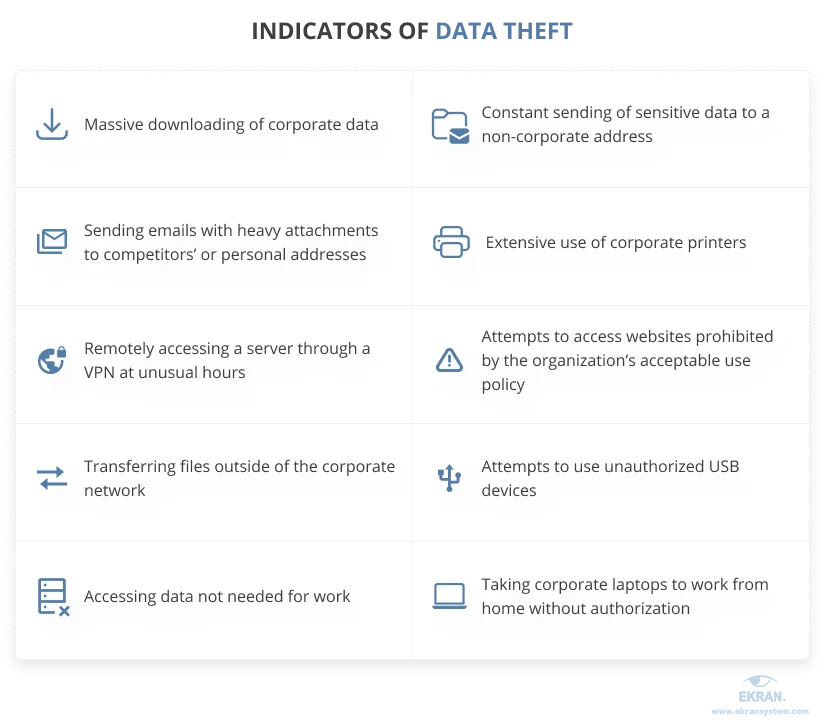

סימנים לגניבת נתונים

במקרה של גניבת נתונים, גורמים פנימיים מנסים לגשת למידע רגיש, לגנוב אותו ולשתף אותו עם מתחרים או מעסיקים עתידיים, או לשמור אותו לשימוש אישי. מכיוון שגורמים פנימיים לעתים קרובות נדרשים לגשת למידע באופן שגרתי במהלך עבודתם, עשוי להיות קשה מאוד לזהות גניבת נתונים. עם זאת, צוותי אבטחה צריכים לשים לב לפעולות הבאות שעשויות להוות סימן לדליפת מידע:

דוגמה למקרה אמיתי: פרשת Desjardins

ניהול לקוי של מידע והיעדר בקרות גישה מתאימות הובילו לאחת מדליפות המידע הגדולות ביותר בתעשייה הפיננסית הקנדית. בחברת Desjardins, העובדים היו צריכים להעתיק מידע אישי של לקוחות, כולל נתונים פיננסיים, לכונן משותף כדי לבצע את עבודתם. אחד העובדים ניצל את הגישה שלו לכונן זה ואסף מידע רגיש במשך יותר משנתיים. בסוף 2019, חברת Desjardins גילתה שהעובד הדליף מידע של 9.7 מיליון לקוחות.

הפרשה עדיין נחקרת, אך ההערכות הן שהחברה תידרש להוציא כ-108 מיליון דולר כדי להתמודד עם תוצאות האירוע.

סימנים להונאות פנימיות

כאשר מדובר בהונאה, גורמים פנימיים מנסים לגנוב מידע או לשנות אותו באמצעות הגישה החוקית שיש להם. לעתים הם פועלים בשיתוף עם עמיתים אחרים ומחליפים פרטי התחברות כדי לגשת למידע רגיש. הסימנים להונאה פנימית דומים לסימנים של גניבת מידע, אך הונאות קשות יותר לזיהוי.

הונאה טיפוסית כוללת שינויים קטנים במידע שמעניקים לגורם המזיק רווח כספי הנראה שולי. למרות שקשה לזהות פעולות אלה, ההונאה יכולה להימשך לאורך זמן רב. גורמים פנימיים עשויים גם למכור מידע לגורמים חיצוניים שישתמשו בו לגניבת זהות.

אחד מסוגי ההונאות המוכרים ביותר הוא מסחר במידע פנים (Insider Trading), כאשר אנשים מבצעים עסקאות במניות של חברה ציבורית בהתבסס על מידע פנימי סודי. לדוגמה, בשנת 2020, חבר מושבעים פדרלי בניו יורק הרשיע את איש העסקים טלמק לווידס בהשתתפות ברשת בינלאומית למסחר במידע פנים. הוא הדליף מידע פרטי על חברת Ariad Pharmaceuticals Inc. לשותפיו. בהתבסס על מידע זה, השותפים ביצעו עסקאות במניות החברה ו"תגמלו" את לווידס בסכום של 500,000 דולר.

כלים ושיטות לזיהוי איומים פנימיים

למרבה המזל, ניתן לזהות את רוב הפעולות המזיקות של גורמים פנימיים באמצעות כלים מתאימים לניטור פעילות עובדים, ניהול לוגים ומניעת דליפת מידע.

שיטות זיהוי מתקדמות

מומחי אבטחה יכולים לזהות פעילויות חשודות באמצעות אמצעים טכניים שונים:

- כלים לתיעוד פעילות משתמשים במערכות כמו Windows, Citrix ו-Amazon WorkSpaces

- הגדרת התראות לפעולות חשודות

- שימוש במערכות לזיהוי התנהגות חריגה של משתמשים

כלי ניהול גישה

מערכות לניהול גישה עוזרות לאנשי אבטחה להגדיר הרשאות מדויקות לכל משתמש ולזהות חריגות. באמצעות כלים אלה ניתן:

- לזהות בקשות גישה למידע שאינו נדרש לתפקיד העובד

- לחסום גישה בשעות לא שגרתיות או במהלך חופשות

- לדרוש הסבר על הסיבה לגישה למידע רגיש

- להפעיל אמצעי אימות נוספים לאישור זהות המשתמש

- לנהל היסטוריית גישה

- לשלוט בהרשאות כדי למנוע גניבת פרטי התחברות

ניטור פעילות משתמשים

ניטור פעילות עוזר לשלוט בכל הפעולות במערכות הארגון ולבחון אירועי אבטחה. מערכות ניטור מתעדות את פעולות המשתמשים באמצעות:

- צילומי מסך

- רישום של תיקיות וקבצים שנפתחו

- מעקב אחר אתרי אינטרנט שבהם ביקרו

- תיעוד הקשות מקלדת ופקודות שהופעלו

באמצעות נתונים אלה, אנשי אבטחה יכולים לבדוק אירועי אבטחה ולקבוע אם משתמש פעל בכוונה מזיקה. ניתן לחפש לפי משתמש, זמן או סוג פעולה, מה שמאפשר בדיקה יעילה יותר.

במקרה של זיהוי פעילות מזיקה, ניתן לייצא את הרישומים בפורמט מאובטח ולהשתמש בהם כראיות בחקירות דיגיטליות.

מערכות התראה בזמן אמת

לזיהוי איומים בזמן אמת, חשוב להגדיר מערכת התראות יעילה. מערכת כזו שולחת התראה לאנשי האבטחה כאשר משתמש מפר כללי אבטחה. באמצעות התראה זו, איש האבטחה יכול לצפות בפעילות המשתמש באופן מיידי ולהעריך את רמת האיום.

ניתן להגדיר התראות בעדיפות גבוהה עבור:

- גישה לא מורשית למידע רגיש שאינו קשור לתפקיד העובד

- שימוש בהתקני USB לא מאושרים

- התקנת תוכנות לא מאושרות

- ניסיונות לעקוף מערכות אבטחה

- העלאת מידע לשירותי ענן חיצוניים

- גישה לקבצי לוג של המערכת

כדי לבדוק את יעילות המערכת, ניתן לבצע תרגולי התקפה ולשפר את ההגדרות בהתאם. אם המערכת מייצרת יותר מדי התראות שווא, ניתן לכוונן את הסף.

ניתוח התנהגות משתמשים וישויות (UEBA)

גישה מתקדמת יותר היא ניתוח התנהגות משתמשים וישויות (UEBA), המספק זיהוי מדויק יותר של פעילות חשודה באמצעות אלגוריתמים של למידת מכונה וניתוח מתקדם. מערכות UEBA:

- יוצרות פרופיל התנהגות רגיל לכל משתמש

- משוות את הפעילות השוטפת לפרופיל זה

- מזהות דפוסים חריגים ומתריעות עליהם

גישה זו מאפשרת לזהות פעילות חריגה שבדרך כלל קשה לגלות באמצעות כלים מסורתיים או שאינה מופיעה בקבצי הלוג.

גם כאשר עובדים מכירים את מערכות האבטחה ומנסים לפעול מבלי להתגלות, פתרונות UEBA מסוגלים לזהות שינויים עדינים בדפוסי ההתנהגות. למשל, המערכת יכולה לזהות עובדים הניגשים למידע רגיש בשעות חריגות.

ניתוח התנהגות מאפשר גם להשוות את פעילות המשתמש לזו של עמיתים בתפקידים דומים. כך המערכת יכולה לזהות מתי משתמש חורג מהסמכויות שלו או מחפש מידע שאינו קשור לתפקידו.

סיכום

זיהוי גורמים פנימיים מזיקים הוא אתגר מורכב שדורש טיפול בהיבטים טכניים ואנושיים. שיתוף פעולה בין מחלקת משאבי אנוש ומחלקת אבטחת המידע מאפשר לזהות סימנים מוקדמים לפעילות חשודה. זיהוי מוקדם מאפשר לארגונים להפעיל ניטור ממוקד ולאתר גורמים מזיקים לפני שיגרמו נזק משמעותי.

מערכות הגנה מפני איומים פנימיים מאפשרות לארגונים לזהות איומים בזמן אמת ולהגיב במהירות לכל ניסיון תקיפה.