למרות שלדמיין את חיינו העסקיים ללא מכשירי USB קשה, כל חיבור USB יכול להוות סיכון רציני לאבטחת הארגון. תוקפים יכולים להדביק את מכשירי ה-USB בווירוסים שמזיקים למערכת הארגונית ברגע שמשתמש מחבר מכשיר מזוהם. התקפות כאלה עלולות להזיק לתשתיות או למכונות שלכם ולגרום לגניבה או פגיעה בנתונים רגישים.

הגנה על מחשבים ארגוניים ממכשירי USB מזוהמים היא קריטית, אך זה מאתגר כאשר אינך יודע מאיפה להתחיל. נתחיל בגילוי סוגי הסיכון השכיחים ביותר של מכשירי USB ולאחר מכן נסקור גישות מועילות למניעת התקפות USB.

איזה סיכונים מציבים מכשירי USB?

מספר ההתקפות באמצעות USB הולך ועולה משנה לשנה. על פי דו"ח איום USB לאבטחת סייבר בתעשייה של Honeywell לשנת 2022 [PDF], מספר האיומים היכולים להתפשט דרך מכשירי USB עלה מ-37% בשנת 2020 ל-57% בשנת 2021. אך לפני שנבין כיצד למנוע התקפות USB, כדאי להבין מדוע הן כל כך מסוכנות.

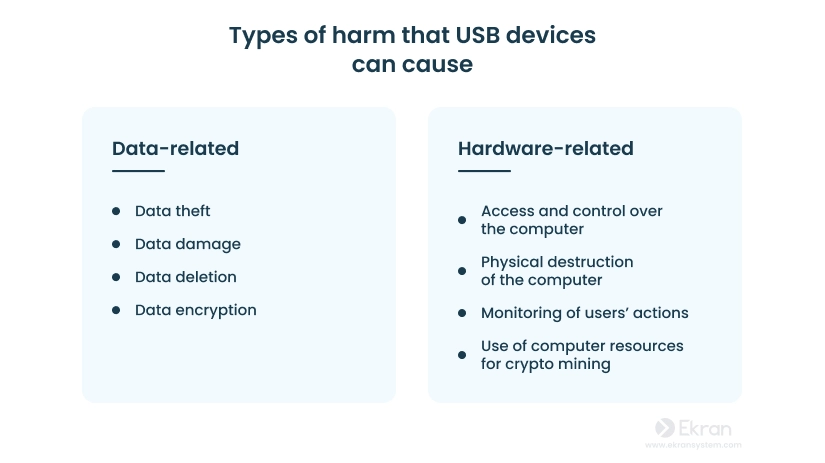

האקרים יכולים להשתמש במכשירי USB כדי להשיג גישה למחשב. כך הם יכולים להזיק, לגנוב או לשנות מידע רגיש, להשמיד פיזית את המחשב, להשתמש במשאבי המחשב כדי לרגל אחרי המשתמשים, ועוד. במרבית המקרים, הקורבנות אינם מודעים במשך זמן רב לכך שהם היו יעד להתקפות.

איך מכשירי USB נדבקים?

משתמשים יכולים להדביק מכשירי USB בתוכנות זדוניות, בין אם בכוונה ובין אם שלא בכוונה.

הדבקה לא מכוונת מתרחשת כאשר מישהו מכניס מכשיר USB לא מוגן למערכת פגומה.

הדבקה מכוונת מתרחשת כאשר מישהו מדביק מכשיר במכוון על מנת לחבר אותו למערכת ולפגוע בנתונים רגישים. מכשיר שהודבק במהלך הייצור עשוי גם להגיע למדפים בחנויות עקב חוסר פיקוח על האיכות.

חוקרים מאוניברסיטת בן-גוריון בנגב בישראל מצביעים על ארבעה דרכים בהן תוקפים עשויים לתקוף את הארגון שלך בעזרת מכשירי USB:

- תכנות מחדש של המיקרו-בקר הפנימי של המכשיר. במקרה זה, המכשיר לא מתפקד כפי שהוא אמור (למשל, מטען מזריק הקשות מקלדת עם החיבור).

- תכנות מחדש של הקושחה לביצוע פעולות (כגון התחלת הוצאת נתונים, הפעלת כורה מטבעות קריפטוגרפיים, הדבקת מחשב בוירוס טרויאני, ועוד).

- ניצול פגמים בפרוטוקולי USB או בסטנדרטים (למשל, קבצי .exe שמתבצעים אוטומטית, עדכון מנהל התקן בעזרת קבצים מזוהמים).

- ביצוע התקפה של עליית מתח חשמלי כדי להרוס את המחשב.

סוגי התקפות USB: איך האקרים באמצעות USB יכולים לתקוף את המערכת שלך

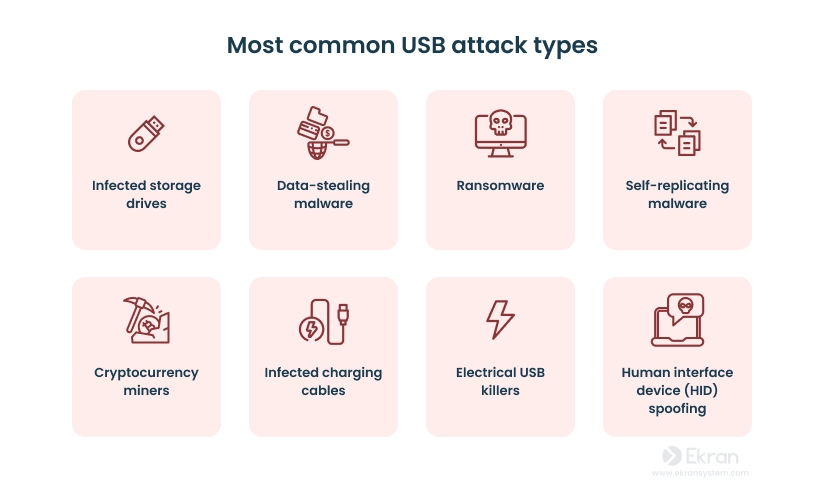

פושעי סייבר יכולים להדביק לא רק כונני USB אלא גם כל מכשיר המחובר דרך פורט USB, כגון מקלדת, מיקרופון או עכבר. על מנת להבין כיצד להפחית את האיומים מהתקפות USB, עליך לדעת קודם כל אילו שיטות ומכשירים האקרים משתמשים בהם כדי לגנוב מידע רגיש או לפגוע בחומרה.

כונני אחסון נגועים

מכשירי אחסון הם נוחים לעובדים שצריכים לעבוד מהבית, לשתף נתונים עם שותפים בכנסים, או להשתמש בכמה מחשבים. אך עם כונן USB פשוט, קל מאוד להדביק את המחשבים הסופיים. לדוגמה, עובד עשוי לחשוף את מחשבו על ידי שימוש במכשירי USB לא מוכרים או מכשירים אישיים שהודבקו במקום אחר.

בין דצמבר 2021 לספטמבר 2022, קבוצת הריגול טורלה (שכנראה ממומנת על ידי ממשלת רוסיה) ביצעה התקפת סייבר על ארגון אוקראיני בעזרת מכשיר USB נגוע. האירוע התחיל כאשר מישהו הכניס כונן USB נגוע למחשב הקורבן ולחץ על קישור מזויף שהוביל להטמעה של אנדרומדה. תוכנה זדונית זו עזרה לתוקפים להוריד תוכנות זדוניות נוספות למחשב הקורבן ובסופו של דבר להוציא נתונים רגישים.

תוכנות זדוניות לגניבת נתונים

תוכנות זדוניות לגניבת נתונים קשות לזיהוי. ברגע שהן נכנסות למערכת, הן מתחפשות לתהליך חסר מזיק. בהתאם למטרת ההאקר, התוכנה סורקת את הרשת וגונבת טפסים מהדפדפן, מיילים או סוגי קבצים מסוימים. סוגי התקפות אלו של תוכנות זדוניות דרך USB התפתח לצד התקני USB. ב-2019, חוקרים מצאו חולשה בממשק Thunderbolt של יציאות USB-C. חיבור Thunderbolt מאפשר גישה ישירה לזיכרון ברמה נמוכה, מה שמאפשר לתוכנה הזדונית המותקנת לעקוב אחרי הקשות מקלדת, תעבורת רשת ואפילו נתוני מסך.

כופרה

כופר הוא סוג של תוכנה זדונית שנועדה להצפין קבצים במחשב ולהפוך אותם לבלתי ניתנים לפתיחה או שימוש. במקרה של התקפת רנסומוור מוצלחת, התוקפים מאיימים לפרסם מידע רגיש באינטרנט או לחסום גישה אליו לצמיתות אלא אם כן הקורבן משלם כופר.

באוקטובר 2022, מיקרוסופט גילתה ש-worm חדש בשם Raspberry Robin הופץ דרך מכשירי USB ונתמך לפעילות רנסומוור המנוהלת על ידי בני אדם בשילוב עם תוכנות זדוניות אחרות. המקרה שבו מיקרוסופט עקבה התחיל עם הדבקה ב-Raspberry Robin ואחריו פעילות Cobalt Strike. פעילות זו כללה הדבקה ב-TrueBot — תוכנה זדונית להורדה שהובילה בסופו של דבר להטמעת כופר Clop.

תוכנות זדוניות משכפלות את עצמן

התקפות USB עם תוכנות זדוניות משכפלות מאפשרות לפושעי סייבר לא רק להדביק את המערכת שאליה מחובר מכשיר USB מזוהם, אלא גם להדביק מכשירים אחרים שהתחברו למערכת זו לאחר מכן.

בנובמבר 2022, Mandiant Managed Defense זיהו פעילות ריגול סייבר המשתמשת במכשירי USB כזרם התקפה מרכזי. התוכנה הזדונית הראשונית העמיסה שלושה סוגי תוכנות זדוניות נוספות, כאשר היא התחפשה לפעילות לגיטימית. ובאמצעות שכפול עצמי כל פעם שמכשיר USB חדש מחובר למערכת, תוכנה זו הייתה יכולה להתפשט למערכות חדשות ואולי לאסוף מידע ממערכות מנותקות (air-gapped).

כורי מטבעות קריפטוגרפיים

Cryptojacking הוא מעשה של חטיפת מכשיר מחשוב והשגת כוח העיבוד שלו כדי לכרות מטבעות קריפטוגרפיים. Cryptojacking איננו סוג חדש של פעילות זדונית, אך הוא הפך לפופולרי בשנים האחרונות. למרות שכורים אינם מזיקים למערכת ואינם גונבים את הנתונים שלך, הם מנצלים את משאבי המחשב, ומאטים את הביצועים.

Trojan.BitCoinMiner הוא אחד מכורי הקריפטו הפופולריים ויכול להתפשט דרך קבצים, הודעות, מיילים ומכשירי USB.

תוכנת כריית קריפטו בשם LemonDuck משפיעה על מערכות Windows ו-Linux ומתפשטת דרך מיילים עם פישינג, ניצול חולשות, מכשירי USB ותקיפות בכוחניות. ברגע ש-LemonDuck נכנסת למערכת, היא תוקפת את כל התוכנות הזדוניות שכבר קיימות, משיגה גישה לכל החולשות, גונבת את האישורים, מסירה אמצעי אבטחה ומתחילה בקמפיין כריית קריפטו.

כבלים נגועים

עובדים צריכים לעיתים קרובות להטעין את הטלפונים הניידים שלהם ולחבר אותם למחשבים הארגוניים באמצעות כבל USB. אך פעולה זו כוללת סיכון לכך שהמערכת הארגונית שלך תיפגע על ידי מכשיר האקינג כגון USBsamurai — כבל USB מרחוק שנשלט מרחוק ומאפשר להאקר להקליט הקשות מקלדת דרך ערוץ אלחוטי סודי. בדרך זו, רשתות מנותקות (air-gapped), בהן המערכות מבודדות לחלוטין ממכשירים חיצוניים, עשויות להיות תחת התקפה.

דוגמה נוספת למכשיר נגוע היא כבל עם מעגל מודפס Wi-Fi שפותח על ידי חוקר האבטחה מייק גרובר ב-2019. כבל זה מזוהה על ידי מערכות Windows ו-Linux כמכשיר ממשק אדם. האקר יכול להשתמש במעגל Wi-Fi PCB כדי להתחבר מרחוק למחשב ול manipula

ישנם מקרים רבים בהם האקרים השתלטו על נתבים ומצלמות והשתמשו בהם לאיסוף נתונים או לביצוע התקפות מניעת שירות. זה יכול לקרות משום שלכל מכשיר כזה יש מיקרו-בקר האחראי לתקשורת. עם זאת, מיקרו-בקר זה אינו מוגן מפני שינויים בקוד, ולכן האקרים יכולים לגרום לו לפעול בצורה שונה לחלוטין ממה שהוא תוכנן originalmente.

למשל, בשנת 2021, חוקרי אבטחה גילו וקטור התקפה מבוסס מדפסות ששהה בדרייברים של מדפסות HP במשך 16 שנה וגרם לנזק למאות מיליוני מכונות. עקב הבאג הזה, האקרים יכלו לגשת למערכת ולצפות, לשנות, למחוק או להצפין נתונים חשובים.

אם עובד מכניס התקן USB נגוע לשקע USB, זה ידרוש רק שניות כדי להדביק את המחשב. אך זיהוי התקפה כזו והערכת הנזק ממנה היא משימה הרבה יותר ארוכה. בואו נבחן כיצד למנוע דליפות נתונים רגישים שנגרמות על ידי התקני USB.

כיצד להגן על הארגון שלך מהתקפות USB

בשנת 2022, מחלקת הסייבר של ה-FBI עדכנה את אחד ה-מספרי ה-FLASH בנוגע למקרה של קבוצת פושעי סייבר שתקפה את תעשיית ההגנה האמריקאית באמצעות התקפה מבוססת USB. זה מאותת שהאיום של התקפות USB עדיין קיים לארגונים.

האקרים ממשיכים לנסות להשיג מידע רגיש של חברות בעזרת התקני USB וממציאים דרכים מתוחכמות חדשות לעשות זאת. המשמעות היא שעליך להמשיך ללמוד על איומים פוטנציאליים ולשקול התקנת אמצעי אבטחה נוספים כדי להגן על נתונים רגישים מהתקפות USB אפשריות.

בואו נעבור על כמה מהאמצעים החשובים שעליכם לנקוט בהם כדי להגן על המחשבים והאחרים בארגון שלכם מהתקני USB נגועים.

הטמעת מדיניות התקני USB

יצירת והטמעה של מדיניות ברורה ומובנת לגבי השימוש בהתקני USB במקום העבודה היא קריטית. ודאו כי בארגון שלכם יש מדיניות המגדירה בצורה ברורה את הצעדים הנכונים לחיבור התקני USB למחשבים הארגוניים ומספקת הנחיות לשימוש בהתקני USB אישיים.

הדרכת עובדים

הגורם האנושי משחק תפקיד משמעותי בהתפשטות התקפות סייבר מבוססות USB. עובד עשוי להיות חסר זהירות או לא מודע ולהשתמש בהתקן USB נגוע. לכן, זה רעיון טוב להכשיר את העובדים שלכם. ספקו לעובדים הנחיות על:

- כיצד לאחסן מידע רגיש

- כיצד להגן על התקן USB מפני וירוסים

- אילו התקנים אפשריים לחבר ואילו לא ניתן לחבר למחשבים ארגוניים

- כיצד לזהות איום USB

- כיצד להגן על התקני USB מפני איומים

- מה לעשות במקרה של התקפת סייבר

המטרה העיקרית של ההדרכה כזו היא לעודד את העובדים להיות אחראיים יותר בנוגע לנושאי אבטחת סייבר ולפעול למניעת התקפות סייבר ככל הניתן.

הצפנת נתונים רגישים

שקלו להגן על הנתונים שלכם על ידי הצפנתם. כדי לגשת לנתונים המוצפנים, המשתמש חייב להכניס סיסמה או קובץ מפתח. כך, גם אם תוקפים מצליחים לגנוב את המידע המוצפן של הארגון בעזרת התקן USB, הם לא יוכלו לקרוא אותו או להשתמש בו.

התקנת כלים לאבטחת סייבר

ודאו כי התוכנה לאנטי-וירוס שאתם משתמשים בה כיום כוללת פונקציונליות לסרוק כל התקן USB שמחובר. כמו כן, שקלו להשתמש בכלי לניהול התקני USB שיכול לחסום או להודיע לכם על התקנים לא מאושרים. וודאו כי אתם בודקים באופן קבוע את המערכות הללו ומעדכנים אותן באופן שוטף.

ביצוע חריגים עבור התקני USB מהימנים

אתם עשויים לחשוב כי חסימתם של כל התקני USB ושקעי USB עשויה להיראות כפתרון מושלם להגן על הארגון שלכם מפני תוכנות זדוניות. אך למעשה, זה יהיה אתגר ליישום ויפגע בעובדים. לכן, תוכלו ליצור רשימת חריגים עם התקני USB מותרת על פי סוגם או היצרן שלהם. כך, כל מה שלא נמצא ברשימה ייחסם אוטומטית.

ביצוע ביקורות אבטחת סייבר רגילות

עם הזמן, השיטות של הפושעים השתנות ומתקדמות, בדיוק כמו שהתשתית של החברה שלכם משתנה. עובדים חדשים מצטרפים, התקנים חדשים בשימוש, ושיטות חדשות להגנה על סייבר צצות כל הזמן. ודאו כי אתם מבצעים ביקורות מערכת שוטפות, מעדכנים את רשימת החריגים להתקני USB מותרת, ומעדכנים כלים להגנה באופן קבוע כדי למנוע התקפות מבוססות USB ולשמור על אבטחת הנתונים בארגון שלכם. יתרה מכך, בדיקות קבועות עשויות לעזור לכם לזהות נקודות תורפה שדורשות הגנה נוספת.

כיצד Syteca יכולה לעזור לכם למנוע התקפות מבוססות USB?

Syteca היא תוכנה לניהול סיכון פנימי שיכולה לשמש לניהול התקני USB בצורה יעילה.

באמצעות כללי הקונפיגורציה שלה, תוכלו להגדיר את סוגי התקני ה-USB שיש לעקוב אחרייהם ולחסום. כללים אלו ניתנים להתאמה בקלות לכל לקוח ולכל קבוצת לקוחות.

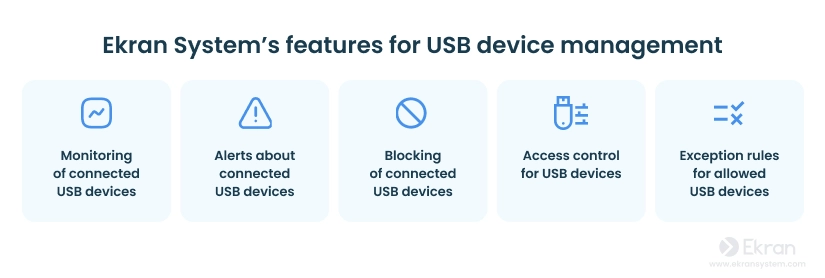

ברירת המחדל של Syteca מספקת לכם את התכונות הבאות:

- ניטור התקני USB מחוברים. Syteca אוספת יומנים של סוגי התקני USB מחוברים שנבחרו, יחד עם כל מטא-נתוני פעילות המשתמש האחרים.

- התראות על התקני USB מחוברים. Syteca מודיעה לקציני האבטחה עם התראות בזמן אמת כאשר מכשיר פוטנציאלי מסוכן מחובר לשקע USB.

- חסימת התקני USB מחוברים. התוכנה חוסמת אוטומטית כל התקן חדש ומודיעה למשתמש בהודעת פופ-אפ אם יש צורך.

- בקרת גישה להתקני USB. המשתמשים צריכים לבקש רשות על מנת להשתמש בהתקן USB כאשר הוא מחובר. המנהל יכול לאשר או לדחות גישה באופן ידני.

- כללים חריגים עבור התקני USB מותרים. ניתן להוסיף חריגים עבור התקני USB המורשים להתחבר, וליצור כללים לפי ספק, חומרה ופרמטרים נוספים.

לבסוף, לפי בקשתכם, Syteca יכולה להפיק דו"ח הכולל נתונים על כל האירועים הקשורים להתקני USB.

סיכום

ככל שהשימוש בהתקני USB במקום העבודה הולך ומתרבה, כך גם הסיכון לפריצות אבטחה. התקני USB זדוניים יכולים בקלות לגנוב נתונים רגישים או להדביק רשתות שלמות, מה שגורם לנזק משמעותי לאבטחת ה-IT של החברה.

Syteca מספקת כלי הגנה מקיף למניעת התקפות מבוססות USB שניתן להתאים לצרכים הייחודיים של כל עסק. עם כללים ברירת מחדל שניתנים להתאמה אישית, היא מספקת הגנה אפקטיבית מפני איומי USB לכל מחשב ברשת הארגונית.

מלבד ניהול התקני USB, Syteca מציעה תכונות נוספות לחיזוק הגנת המידע הרגיש של הארגון ואבטחת סייבר הכללית, כמו ניהול גישת משתמשים בעלי הרשאות גבוהות, ניטור פעילות משתמשים, תגובה בזמן אמת לאירועים, ו-ביקורת ודיווח.